标签:界面 编辑 pre super ima 外连接 map clean 目标

接着上一篇文章继续为大家介绍Linxu系统中的账户安全控制开关机安全选项

1、调整BIOS引导设置

将第一引导设备设为当前系统所在硬盘

禁止从其他设备(光盘、U盘、网络)引导系统

将安全级别设为setop,并设置管理员密码

2、GRUB限制

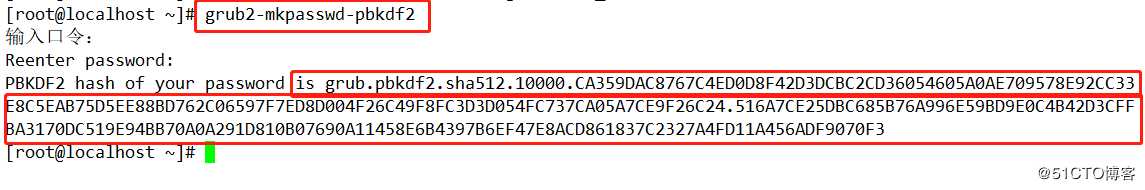

使用gurb2-mkpasswd-pbkdf2生成密钥

修改/etc/grub.d/00_header文件中,添加密码记录

生成新的grub.cfg配置文件

grub菜单控制

在grub菜单中是可以直接编辑的,不是很安全,如果要进行修改的话必须要知道管理员的账号和密码。

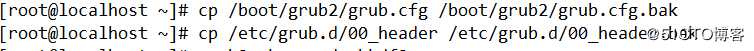

1、首先我们用root用户登录先进行备份。

输入

cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bakcp /etc/grub.d/00_header /etc/grub.d/00_header.bak(备份头文件)grub2-mkpasswd-pbkdf2(哈希密钥加密)2、敲击回车之后会让我们输入密码,输入123456,回车之后生成了一串密码,"is"后面的部分是有用的部分,复制后面的密码。

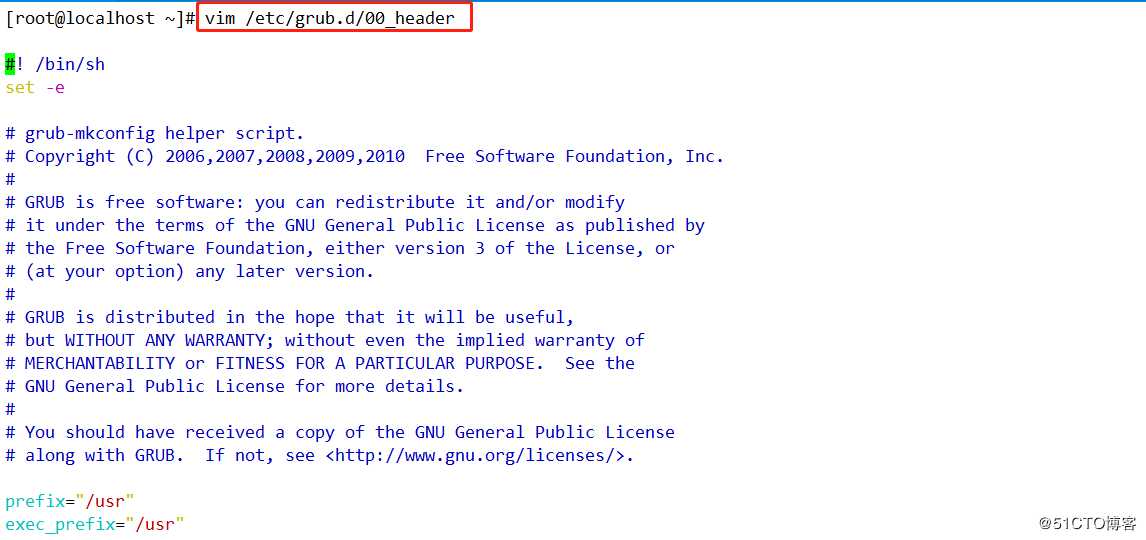

3、接下来设置头文件,输入

vim /etc/grub.d/00_header

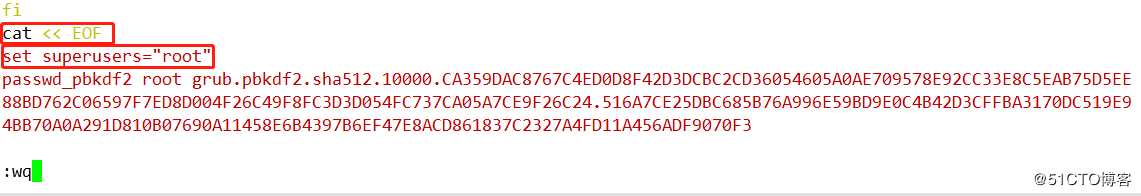

4、按"G"到末行,按"o"在下一行插入,输入cat << EOF, 在下一行输入"set superusers="root",再再下一行把粘贴的密码复制过来,在密码的开头输入passwd_pbkdf2 root,wq保存退出。

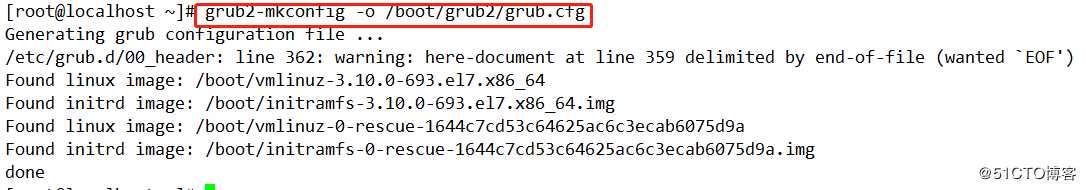

5、接下来就是进行配置grub,输入

grub2-mkconfig -o /boot/grub2/grub.cfg

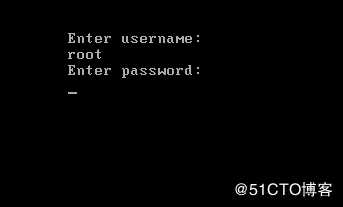

6、输入init 6 重新启动,看到加载界面按e,会发现要我们输入用户root和root密码。

系统弱口令检测

Joth the Ripper,简称为JR

一款密码分析工具,支持字典式的暴力破解

通过shadow文件的口令分析,可以检测密码强度

官方网站:http://www.openwall.com/john/

2.安装JR工具:

安装方法:make clean 系统类型

主程序文件为john

3.检测弱口令账号:

获得Linux/Unix服务器的shadow文件

执行john程序,将shadow文件作为参数

4.密码文件的暴力破解:

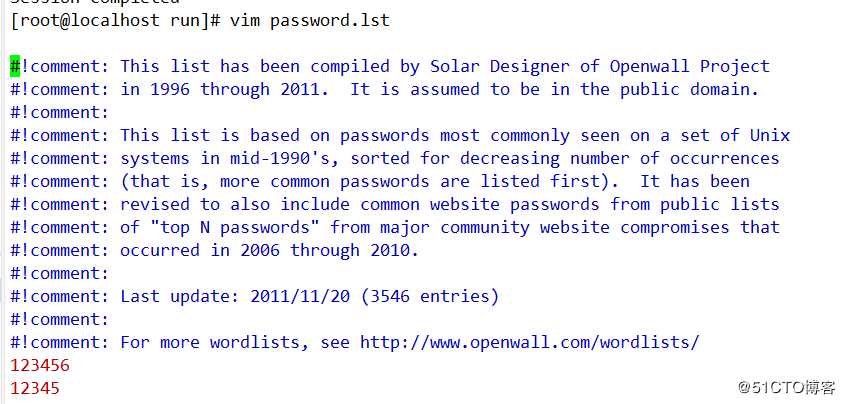

准备好密码字典文件,默认为password.lst

执行john程序,结合—wordlist=字典文件

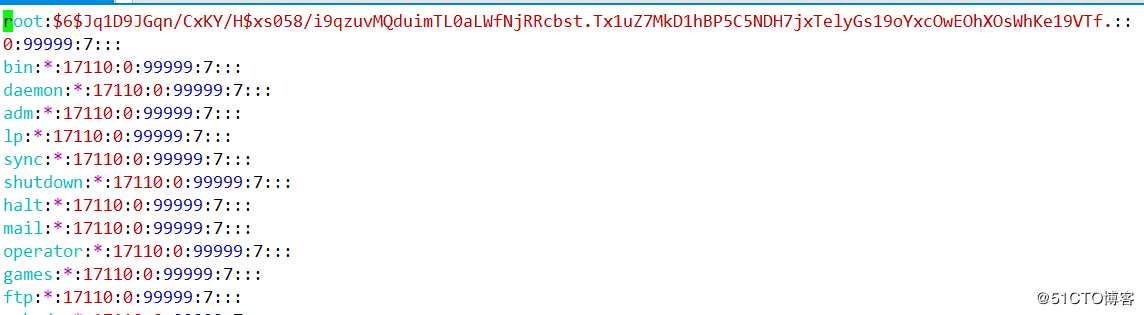

1、输入vim /etc/shadow可以看到好多密文。

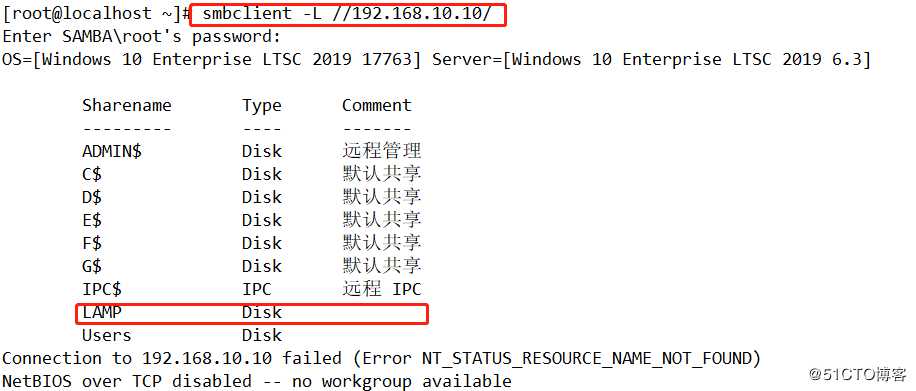

2、现在可以用密码侦测,来侦测一下账户的弱口令(密码必须是简单的组合,容易破解的),现在我们需要john-1.8.0.tar.gz的工具包。接下来我们要使用共享,输入:smbclient -L //192.168.100.3/(查看共享)

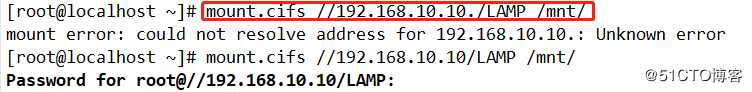

3、接下来进行挂载,输入mount.cifs //192.168.10.10/LAMP /mnt/

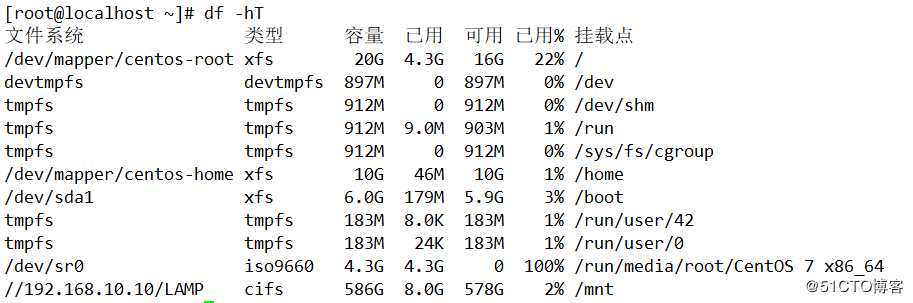

4、用df-hT查看挂载情况。

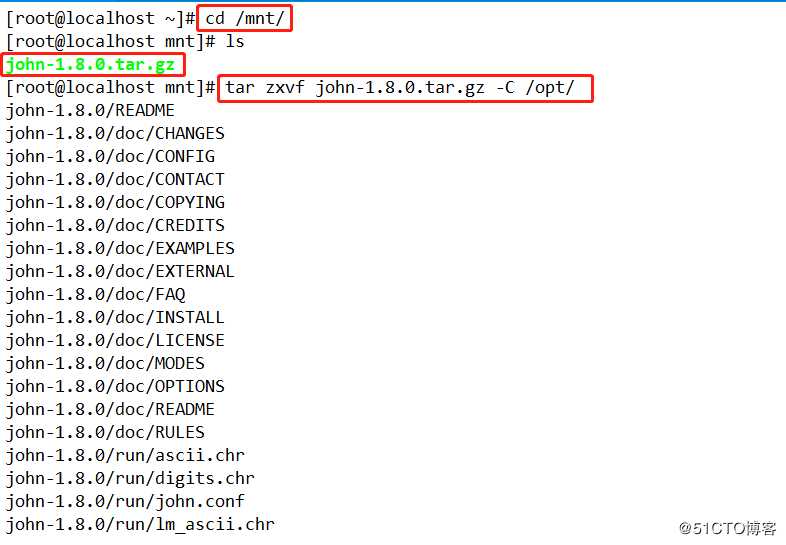

5、cd /mnt/里查看到压缩包,输入tar zxvf john-1.8.0.tar.gz -C /opt/。

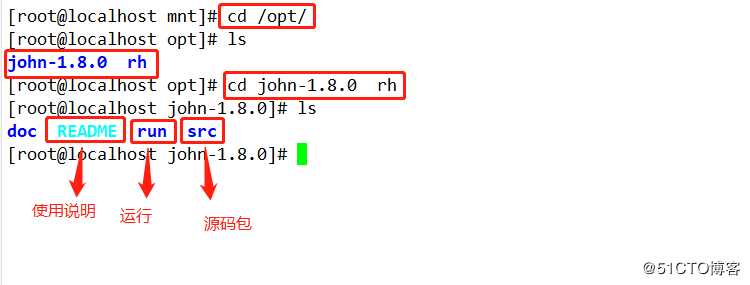

6、cd /opt/里,输入ls可以查看到解压之后的目录,cd john-1.8.0 rh 可以看到其中的配置文件。

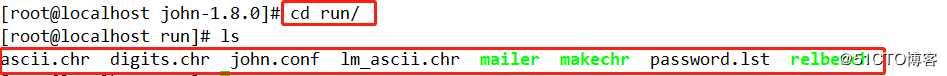

7、输入cd yun/中,输入ls查看到其中是还没有生成的能执行的工具,是没有脚本的,需要我们根据源码来配置。

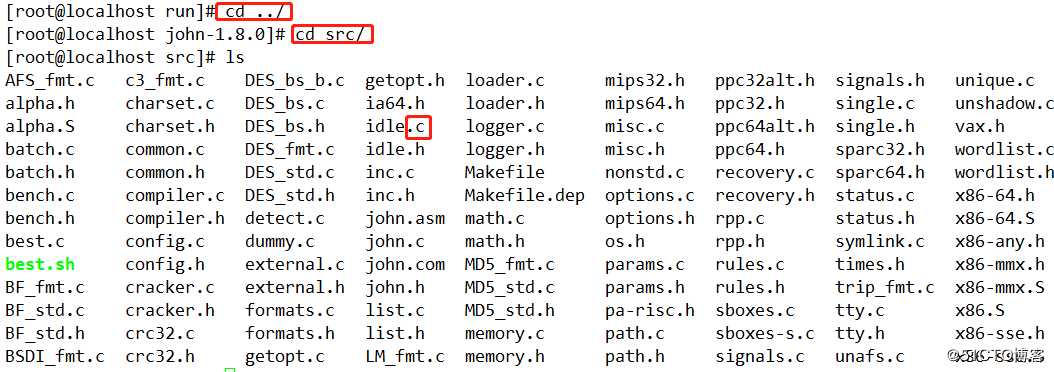

8、切换到上一层,输入cd src/,ls查看源码,可以看到其中都是以.c为结尾的文件是C语言文件。

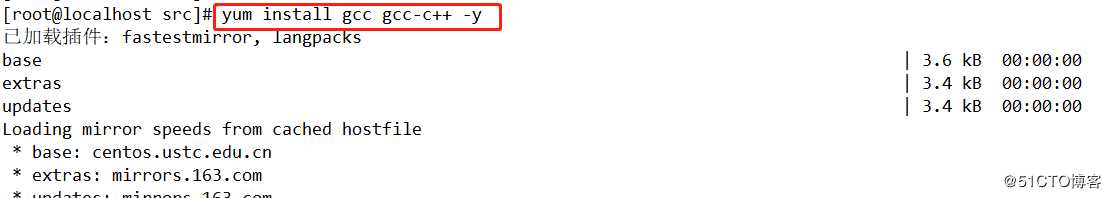

9、接下来安装编译器,输入yum install gcc gcc-c++ -y

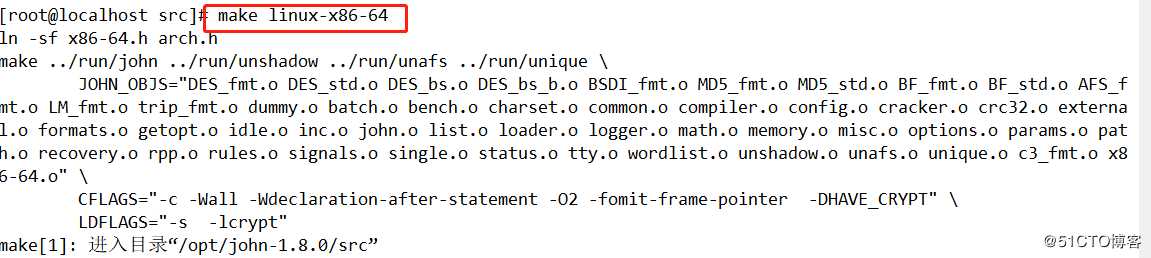

10、安装完之后直接进行编译,输入make linux-x86-64

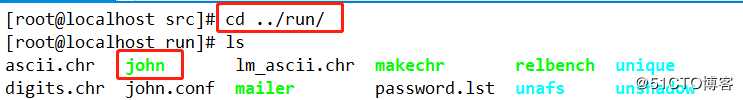

11、输入cd ../run/进入,输入ls可以看到john的脚本。

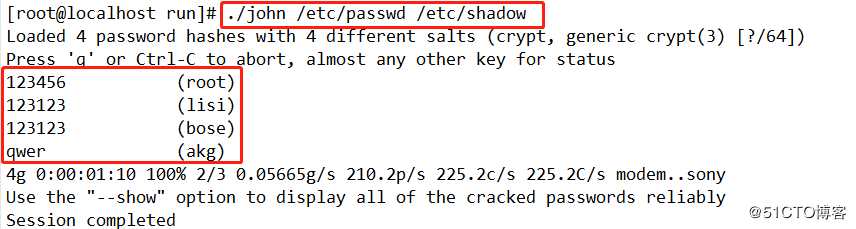

12、接下来就是执行脚本输入./john /etc/passwd /etc/shadow,看看是否能解析出来。

13、之所以能解析出来是因为其中有paaswdord.lst 字典,里面全是密码。

网络端口扫描

NMAP的扫描方法

nmap[扫描类型][选项]<扫描目标>

常用的选项

-aS:TCP SYN扫描

-sT:TCP连接扫描

-sF:TCP FIN扫描

-sU:UDP扫描

-sP:检测ping

-P0:跳过ping检测

1、输入yum install nmp -y(免交互安装工具)

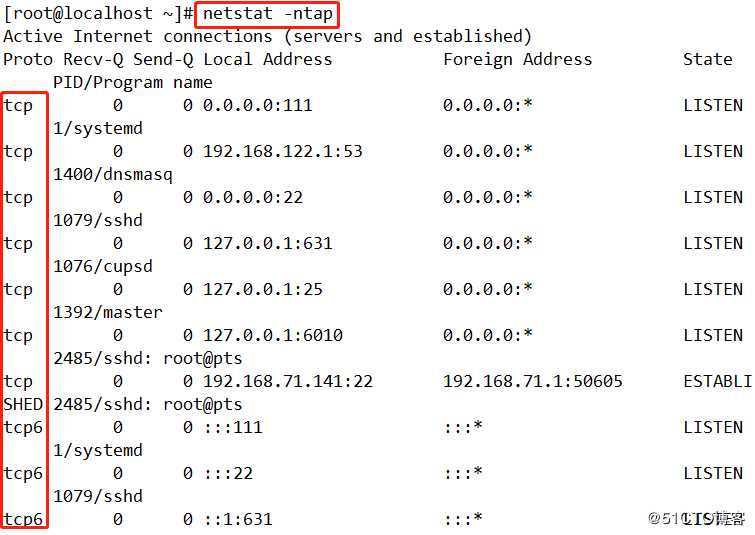

netstat -ntap(查看tcp端口)

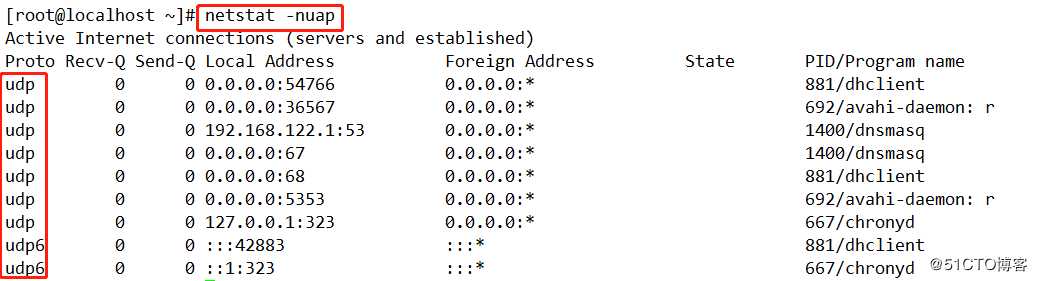

2、输入:netstat -nuap(查看udp端口)

3、我们也可以检测到对外提供的被连接的端口服务

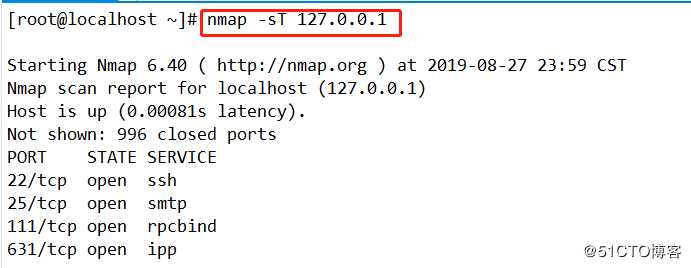

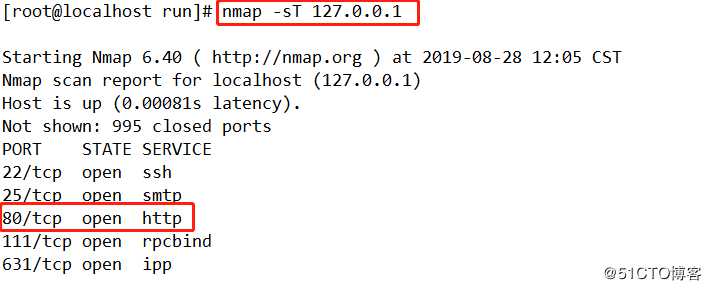

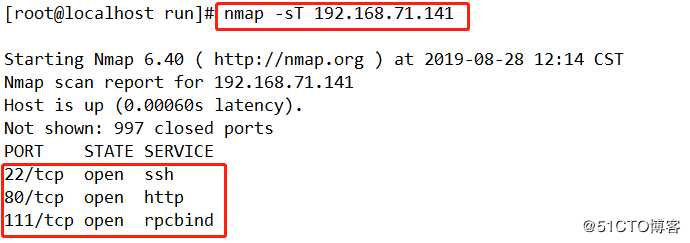

输入:nmap -sT 127.0.0.1(显示出对外连接的端口)

4、输入yum install httpd -y 安装http服务,用nmap -sT 127.0.0.1查看是否能可能到httpd的80端口。

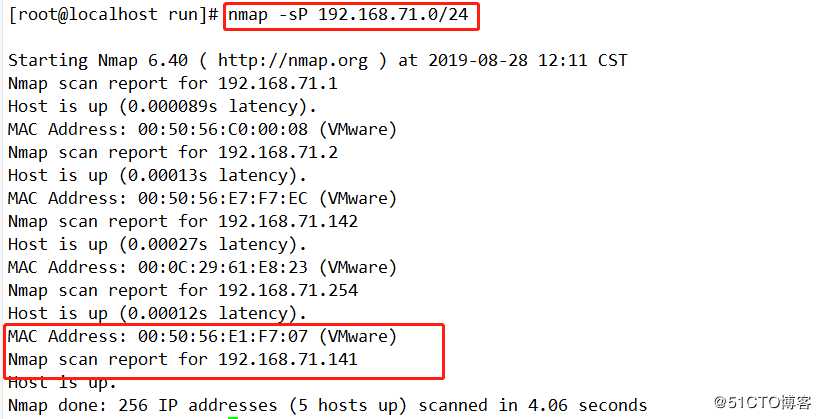

5、我们可以用nmap -sP查看同网段的主机是否处于在线状态。

6、如果想看某一台主机端口的详细信息可以输入nmap -sT 192.168.71.141

标签:界面 编辑 pre super ima 外连接 map clean 目标

原文地址:https://blog.51cto.com/14307755/2433213