标签:主机 自身 dns服务 编辑器 命令 全局 验证 dns解析 dns主从同步

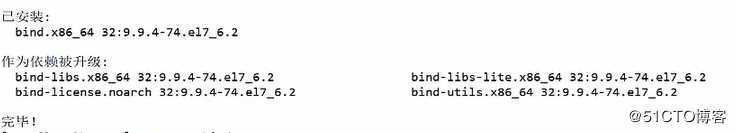

DNS解析大体实操分为:1、安装bind工具包

通过在线yum库进行安装bind软件包,构建DNS服务。

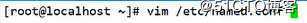

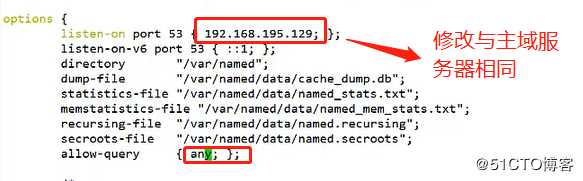

2、修改全局配置文件

只需要修改两个选项:

(1)将listen-on后面的IP地址修改为自身IP,作用为监听本机53端口。无论是谁通过本机DNS服务进行域名解析,都能够监听到;

(2)将allow-query后面更改为any——这里允许任何人使用本机的DNS服务

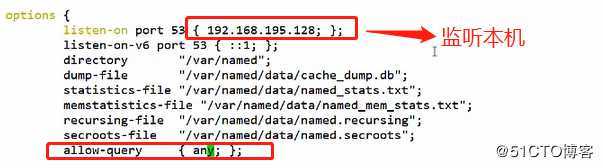

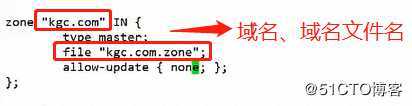

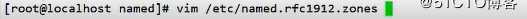

3、修改区域配置文件

添加域名和区域数据文件名的文件,

在zone后面进行域名的添加;

在file后面进行区域数据文件名的添加

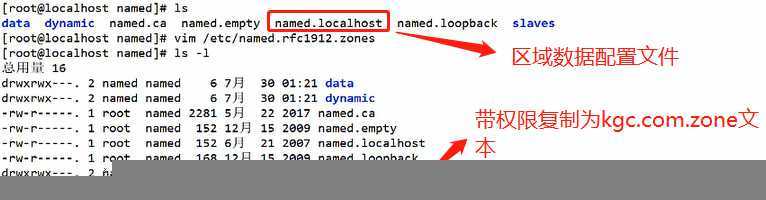

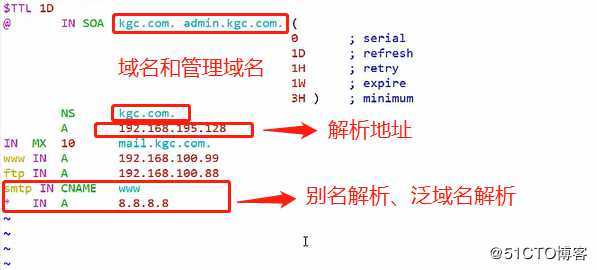

4、修改区域数据配置文件

具体步骤:

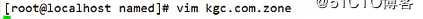

着手进入数据文件的修改

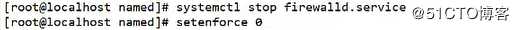

关闭防火墙和增强安全功能:

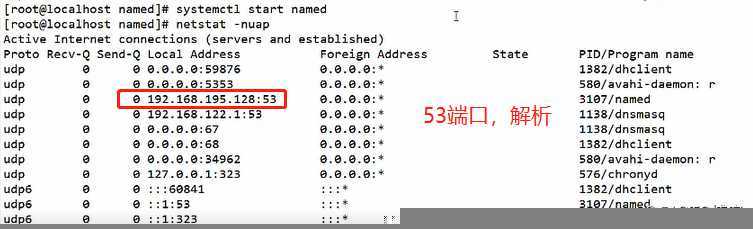

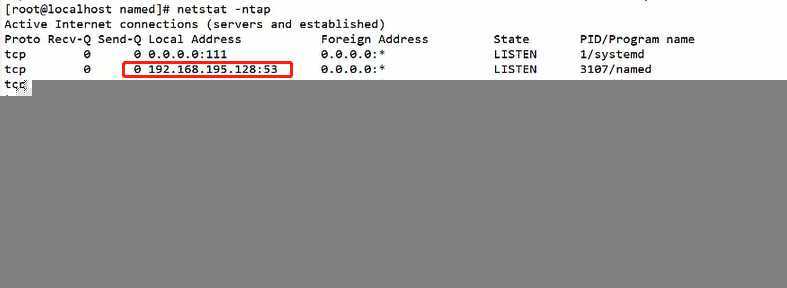

开启named服务,看53端口

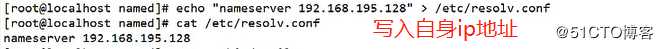

5、修改自身DNS配置文件

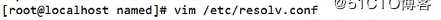

(1)进入域名解析配置文件

(2)在VIM编辑器中添加自身IP地址,以供后期验证服务生效(自己搭建的dns服务器,自己可以找自己解析)。

安装测试dns解析的软件包,若已安装则跳过,没有则不能使用host解析命令。

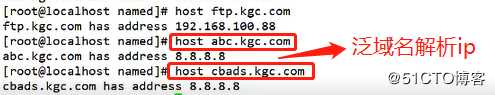

我们开始进行正向解析验证

结论:主机名为“www”、“ftp”、“http别名www”以及错误主机名都能解析出来具体的IP地址

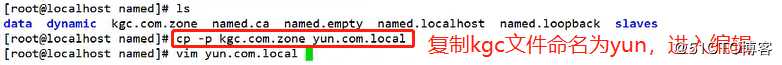

1、区域配置逆解析文件修改,建立反向区域数据

2、修改区域数据配置文件——反向解析

3.删除原正向解析配置文件的数据,添加反向解析网络号以及域名

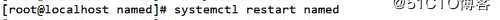

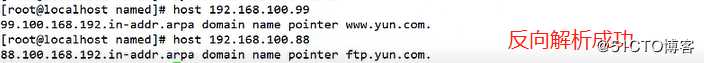

4、重启服务,并验证反向解析

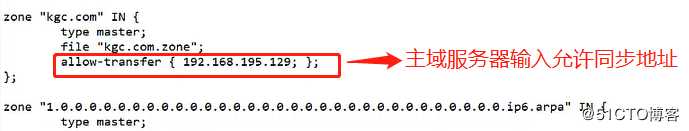

另外开启一台虚拟系统作为从服务器,同样使用在线yum库安装bind工具。

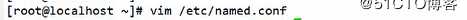

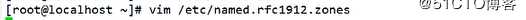

1、修改从服务器全局配置文件,保存退出。

2、修改从服务器区域配置文件

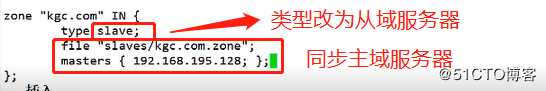

3、返回主服务器,修改对应区域配置文件

4、主服务器服务重启,从服务器开启DNS服务

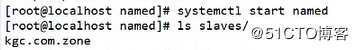

在主服务器中输入:systemctl restart named

从服务器中输入:systemctl start named

回到从服务器中,同步过来的kgc.com.zone文本里是一连串代码,为同步过来的文本文件。

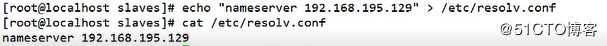

解析自己:

5、在从服务器中进行解析验证

以上,就是全部的实验内容。本次实验还有什么不足之处,欢迎各位小伙伴在下方评论区留言,非常感谢小伙伴们长久以来对本人的支持和鼓励,本人会持续出新作,敬请期待!!!

DNS服务正向、反向解析以及主从同步实操(有图有字,易做易懂)

标签:主机 自身 dns服务 编辑器 命令 全局 验证 dns解析 dns主从同步

原文地址:https://blog.51cto.com/14475593/2435935