标签:ott 字符串 注释 one 提交 level war ctf var

最近CTF刷累了,去玩下hackgame

HackGame3:https://hackgame.chaurocks.com

根据提示,直接访问level2即可

burpsuite抓包发现logged=false

改为true

根据提示,采用弱口令admin/admin登录成功

根据提示,审核元素,注释段发现账户和密码

同上题做法,不过账户和密码隐藏在if语句中了

同上题,将p1、p2的字符串放入用工具转码(ASCII->Native)

burpsuite抓包,将script段中的return false改为return true,forward,再次提交即可

这题考算法,加密的过程是,字符的ASCII码±128,再用255减去刚刚运算后的ASCII码,再转为16进制

逆向的话,先将16进制转10进制,然后用255减去刚刚的数,再减128(如果大于128),得到的数是字符的ASCII码,对照ASCII码表即可

验证对错可用f12的console,输入

pseudoHash(‘答案‘);

看看是否可加密成正确的密文来验证

放进burpsuite的爆破模块进行爆破即可

burpsuite抓包,发现cookie中有token_logged=false,改为true即可

burpsuite抓包,根据题意将UA改为InternalBrowser/1.2即可

burpsuite抓包,根据题意将Accept-Language改为es-hn即可

仍然是burpsuite抓包,但本次题目限定的是ip在10.0.7.1-10.0.7.255,回想起之前学过的HTTP头注入的XFF,尝试在HTTP头写入:

X-Forwarded-For:10.0.7.2

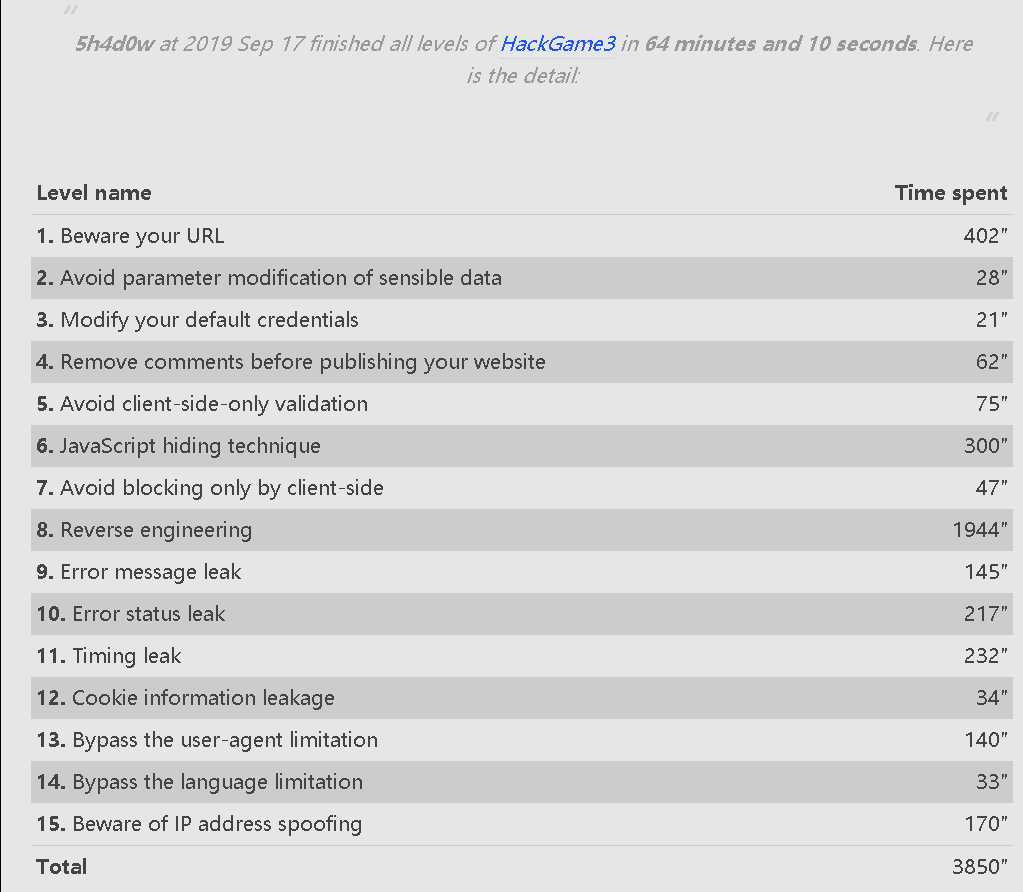

然后,完结撒花~

https://hackgame.chaurocks.com/1568716211-5h4d0w/ 第一次通关的记录,当时卡在加密那题挺久的。。。看来还是需要加强下算法的学习呀。

标签:ott 字符串 注释 one 提交 level war ctf var

原文地址:https://www.cnblogs.com/5h4d0w/p/11536822.html