标签:输入 机制 inf 截屏 mamicode 安装完成 设置权限 情况 应用程序

博客目录

一、AD RMS是什么?

1、AD RMS简介

2、AD RMS群集概述

3、AD RMS客户端介绍

4、AD RMS环境为什么需要IIS?

5、AD RMS环境为什么需要数据库?

二、部署AD RMS服务

1、环境如下:

2、环境分析:

3、问题分析:

4、案例实施:

RMS(Rights Management Services,权限管理服务)早在Windows 2003中就已经存在,目的是为企业的信息数据提供最大的安全防护技术。

在Windows server 2016中,RMS服务得到了加强,其已经作为常用服务内置在操作系统当中,并正式被命名为AD RMS(Active Directory 权限管理服务)。它与支持AD RMS的应用成树协同工作,以防止在未经授权的情况下使用数字信息。AD RMS适用于需要保护好敏感信息和专有信息的组织。AD RMS通过永久使用策略提供对信息的保护,从而增强组织的安全策略,无论信息移到何处,永久使用策略都保持与信息在一起。

AD RMS群集被定义为运行AD RMS的单一服务器,或共享来自AD RMS客户端的AD RMS发布和授权请求的一组服务器。在Active Directory林中设置第一个AD RMS服务器时,该服务器将成为AD RMS群集,可以随时设置更多服务器并将其添加到AD RMS群集中。

AD RMS有两种类型的群集:根群集和仅授权群集。

AD RMS安装中的第一个服务器通常被称为根群集。根群集处理其安装所在的active directory域服务(AD DS)、域的所有证书和授权请求。对于复杂环境,除根群集外,还可以创建仅授权群集。但是,建议使用一个根群集,然后将更多的AD RMS服务器加入此群集中。

AD RMS客户端随Windows 10和Windows server 2016操作系统一起提供。如果用户使用Windows xp、Windows 2000或Windows server 2003作为客户端操作系统,则可以从microsoft下载中心下载AD RMS客户端的兼容版本。

因为客户端是通过HTTP或HTTPS协议与AD RMS服务器进行通信的,所以部署AD RMS服务器必须同时 安装IIS。

数据库用于存储AD RMS的配置与策略等信息。可以使用SQL Server,也可以使用AD RMS内置的数据库。

本案例自己提前准备域环境,客户端提前准备office 2016,在这里我就不多说了,有需要的可以评论或者私信我。另外,为了降低成本,没有使用独立的SQL server服务器,而是使用了AD RMS自带的内置数据库。

我这里就用两台server 2016和两台Windows 10

DC1安装域环境,(我是提前安装好的,在这就不截图说明了)然后添加证书服务,添加域账户和客户端两个普通账户。

DC3加入域,安装IIS和RMS服务。

windows 10提前安装office 2016验证权限使用。

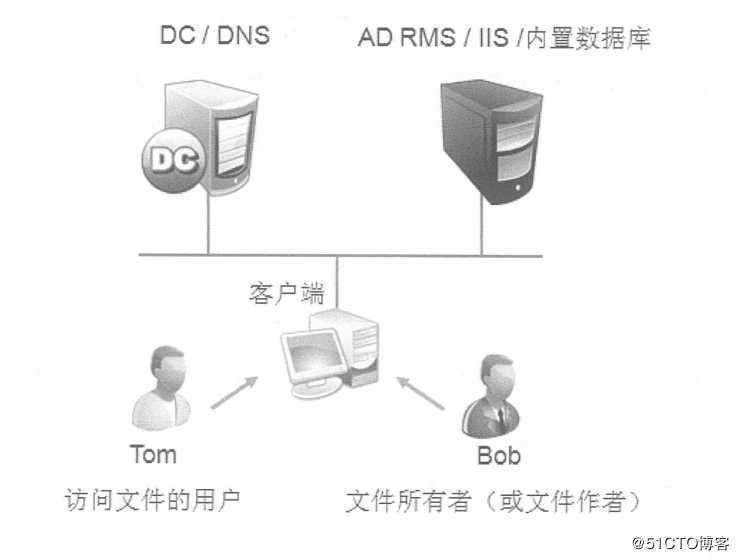

要想成功部署并维护AD RMS,需要先对其工作机制有所了解,从文件所有者创建受保护的文件到最后要访问文件的用户通过验证访问到受保护文件的基本流程如下:

1)用户bob在执行第一次保护文件的工作时,会首先从AD RMS服务器获取一个CLC(客户端许可证书),通过该证书才可以执行后续的文件保护工作。

2)用户bob需要使用AD RMS客户端应用程序创建文件,并在创建文件的同时执行保护文件的工作,主要包括设置可使用此文件的用户及权限。同时,根据这些权限策略,生成发布许可证,发布许可证内包含着文件的使用权限和使用条件。

3)AD RMS客户端用对称密钥将原文件加密。

4)AD RMS客户端将对称密钥加入发布许可证内,然后用AD RMS服务器的公钥对其加密。

5)文件接收者tom用AD RMS客户端打开文件时,如果它的计算机中还没有RAC(权限账户证书),则会从AD RMS服务器获取一个RAC。

6)AD RMS客户端向AD RMS服务器发出索取使用许可证的请求,其中包含RAC和经过AD RMS服务器公钥加密的发布许可证(其中包含对称密钥)。

7)AD RMS服务器收到请求后,用自己的私钥解密发布许可证,得到权限策略和对称密钥。

8)AD RMS服务器用tom的公钥加密权限策略和对称密钥,生成使用许可证,然后发给接收者tom用户。

9)接收者tom用自己的私钥解密使用许可证,得到权限策略和对称密钥,进而解密原文件并按照权限策略的定义打开文件。

DC1_AD服务器部署如下:

登录AD服务器,配置IP地址、网关及DNS

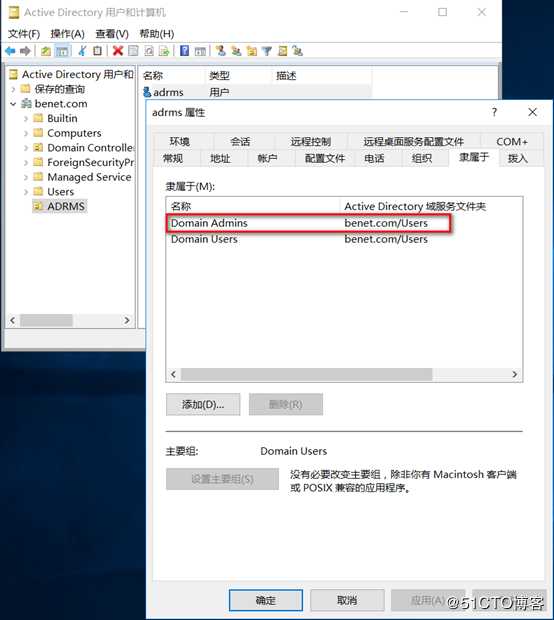

域控制器里添加名为ADRMS的组织单位,新建管理AD RMS服务的用户为adrms,设置账户为永不过期,添加隶属于为domain admins组

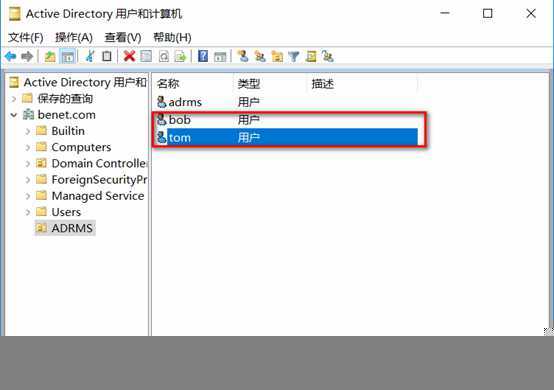

创建两个普通用户分别是tom和bob,添加电子邮件地址,用于后面验证AD RMS

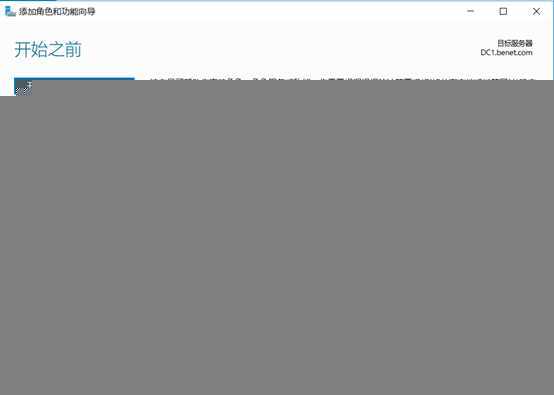

打开“服务器管理器”窗口,单击“添加角色和功能”。

在“添加角色和功能向导”的“开始之前”界面中,单击“下一步”按钮。

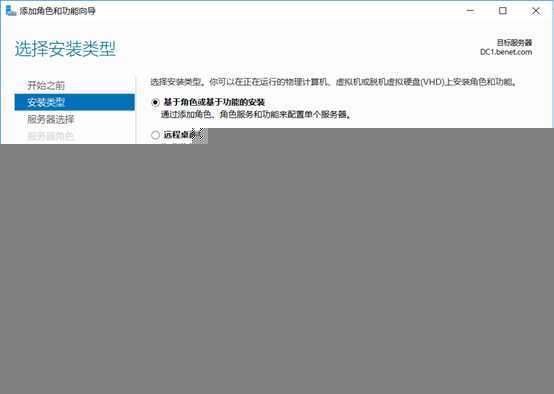

在“安装类型”界面中,保持默认,单击“下一步”按钮。(后续默认下一步的我就不一一截图了)

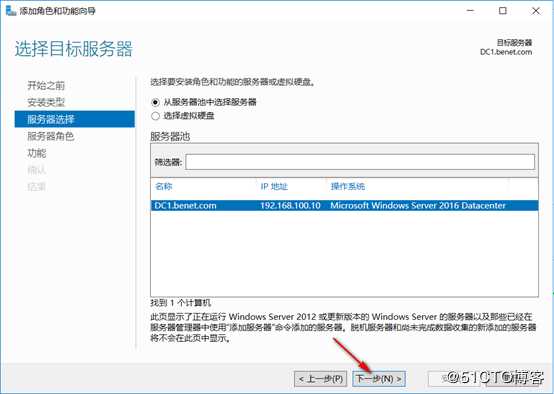

在“服务器选择”界面,保持默认,单击“下一步”按钮。

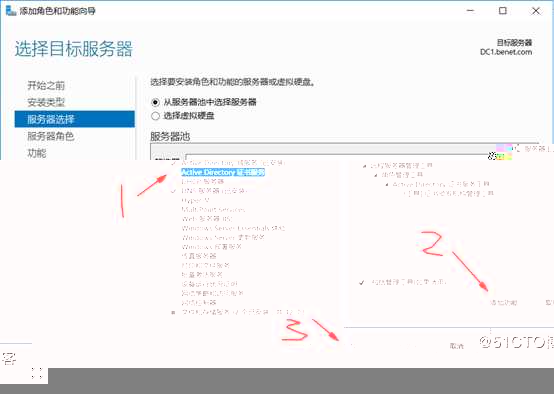

在“选择服务器角色”界面中选择“Active Directory证书服务”复选框,此时会弹出提示框,然后单击“添加功能”及“下一步”按钮。

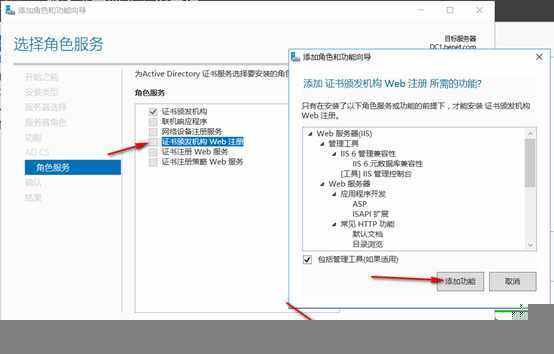

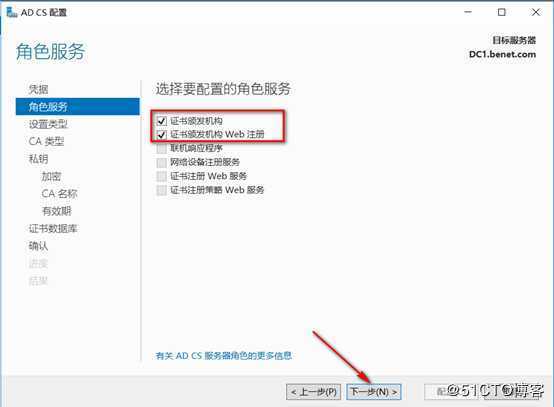

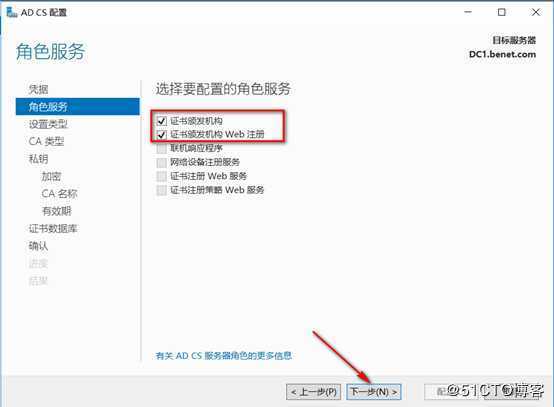

在“角色服务”界面中选择“证书颁发机构web注册”复选框,此时会弹出提示框,然后单击“添加功能”及“下一步”按钮。

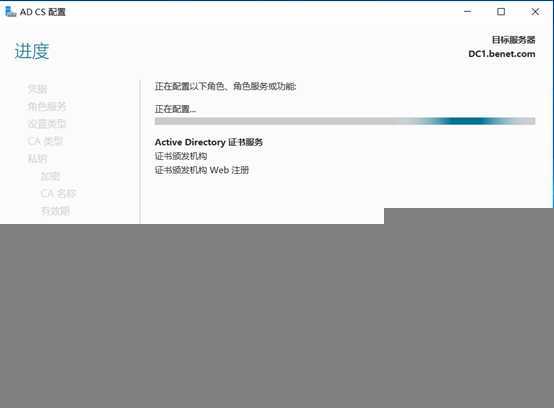

开始安装AD 证书服务

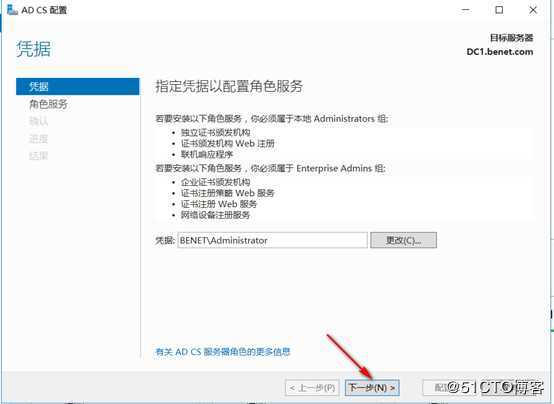

安装完成后,开始配置证书服务,在“凭据”界面中保持默认单击“下一步”按钮。

在“角色服务”界面选择“证书颁发机构”和“证书颁发机构web注册”复选框,然后单击“下一步”按钮。

在“设置类型”界面,选择“企业CA”复选框,单击“下一步”按钮。

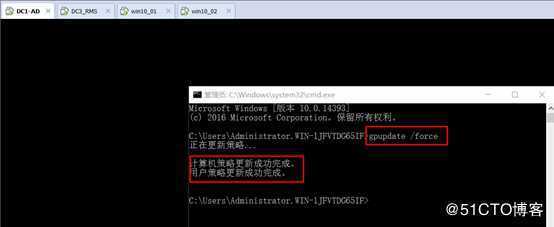

证书配置完成,我们要运行cmd敲一条“gpupdate /force”命令,更新一下策略,(DC3_RMS服务器也一样更新一下)

至此DC1_AD服务器部署完成,开始部署DC3_RMS服务器

DC3_RMS服务器部署如下:

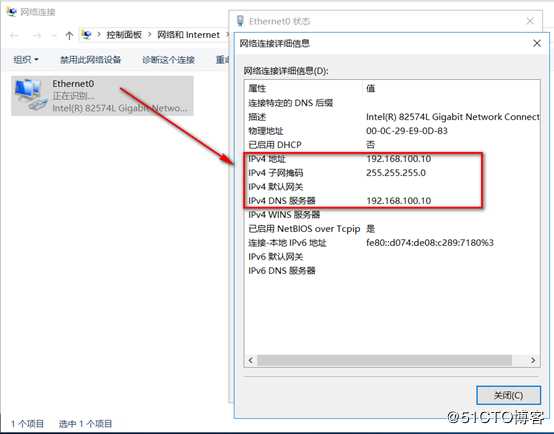

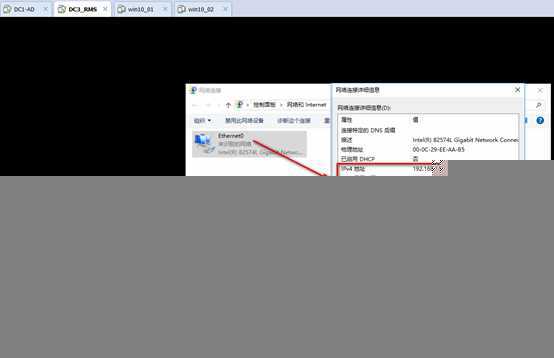

登录DC3_RMS服务器,配置IP地址及DNS加入域

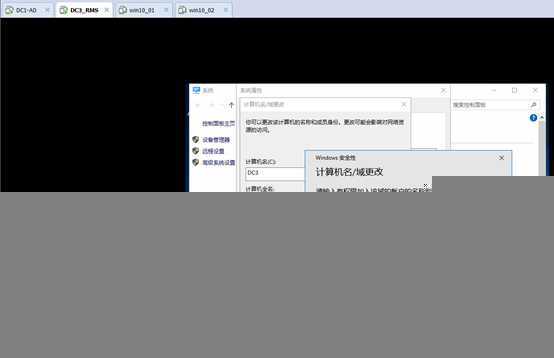

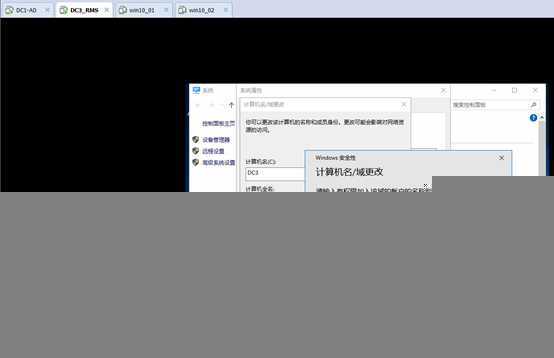

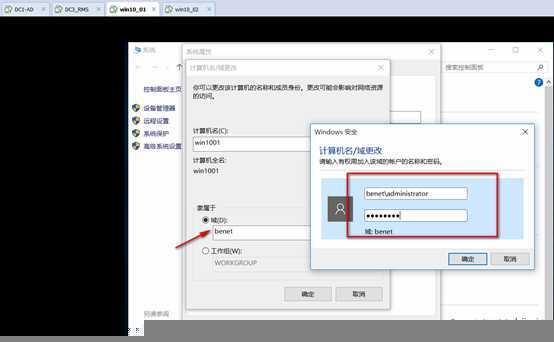

加入域

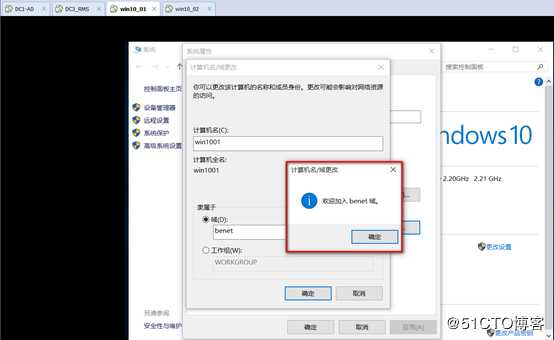

成功加入benet域,重新启动计算机

运行cmd,敲一下“gpupdate /force”更新一下策略

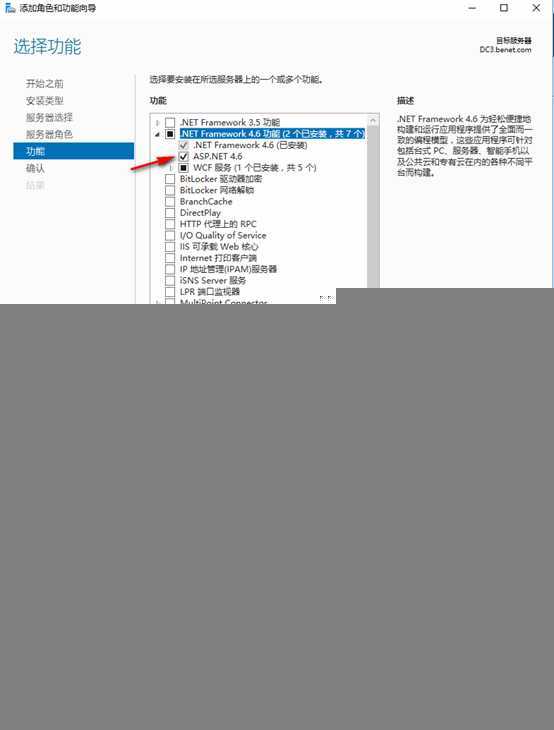

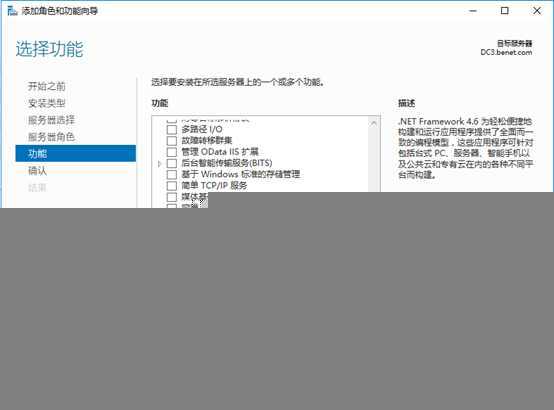

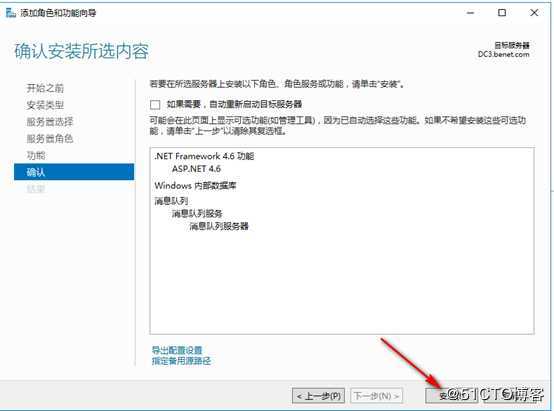

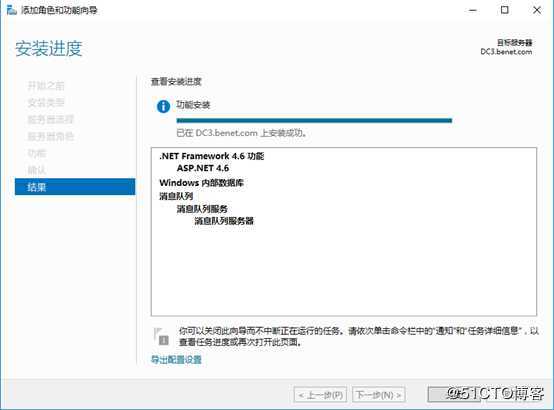

安装ASP.net4.6功能、Windows内部数据库及消息队列(前面默认的步骤我就不截图了,自行操作即可)

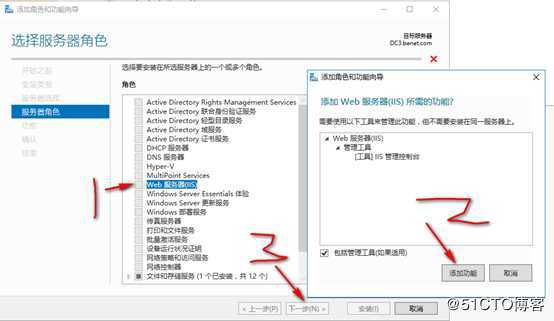

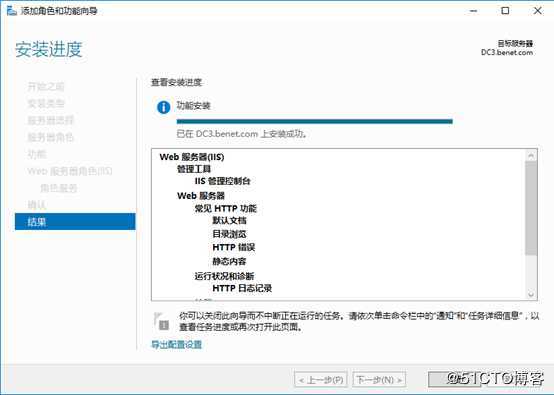

添加IIS(web)服务器,后面申请证书使用,默认安装即可

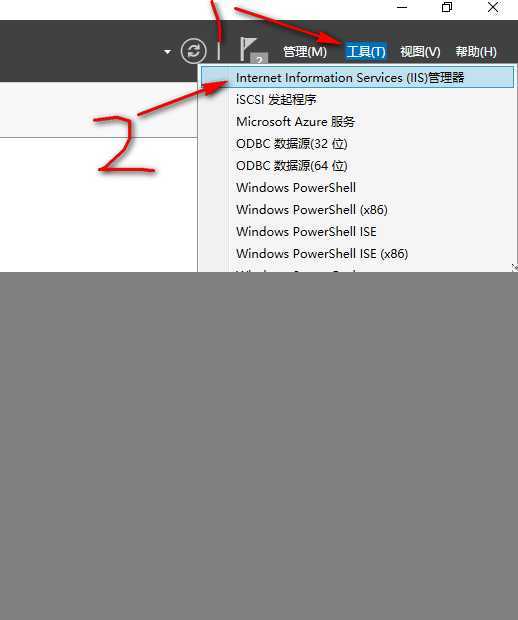

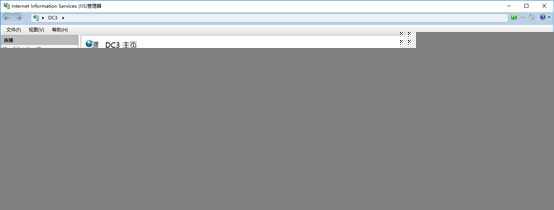

打开IIS管理器

点开服务器证书

选择创建域证书

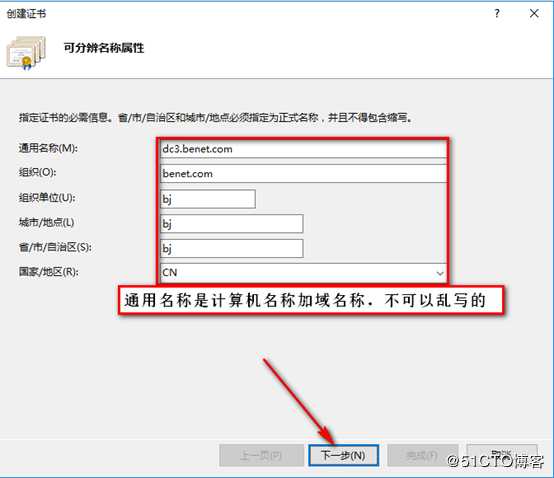

创建证书

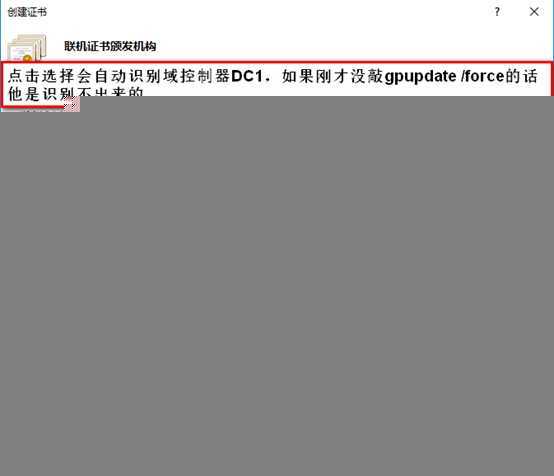

指定联机证书颁发机构和好记名称完成重启计算机即可

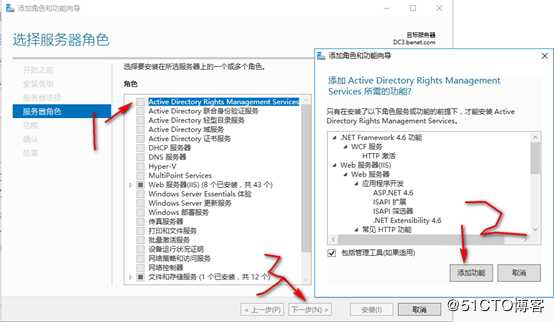

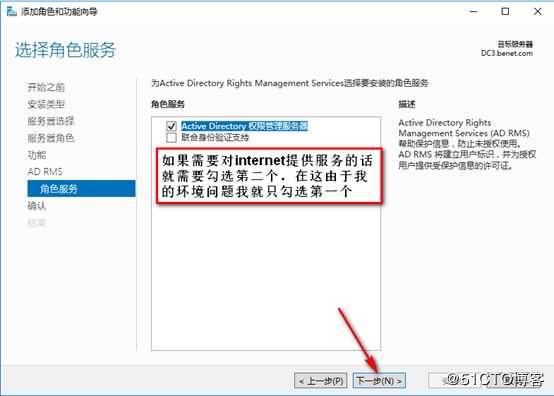

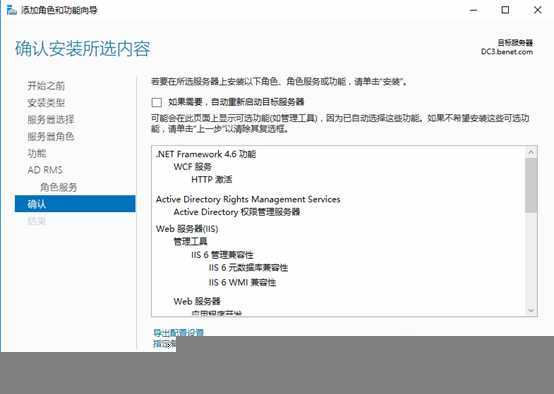

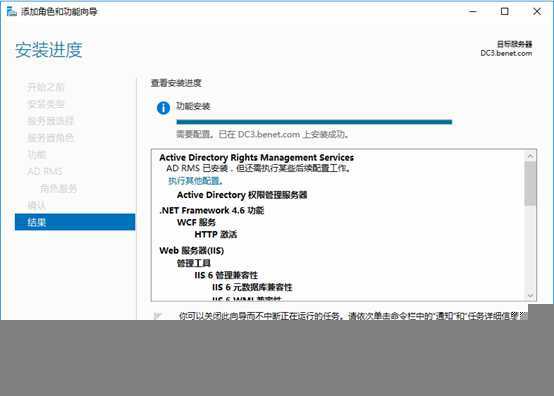

添加AD RMS服务

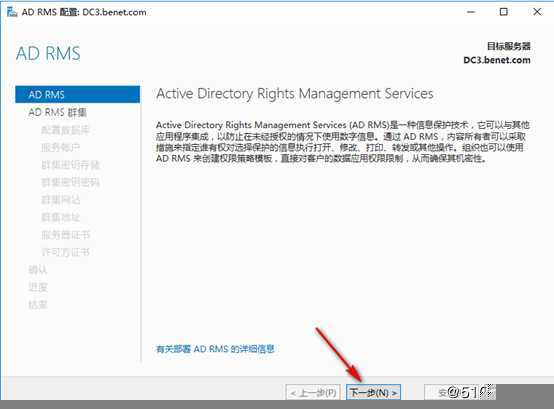

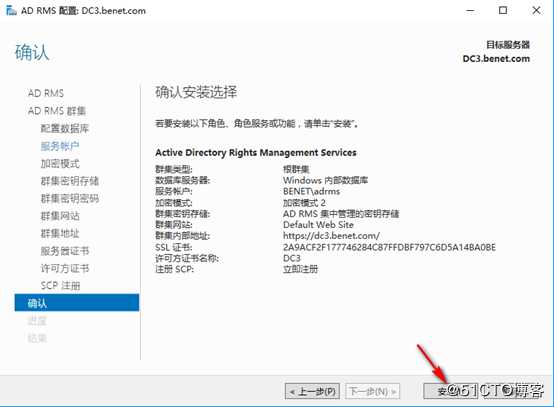

配置AD RMS

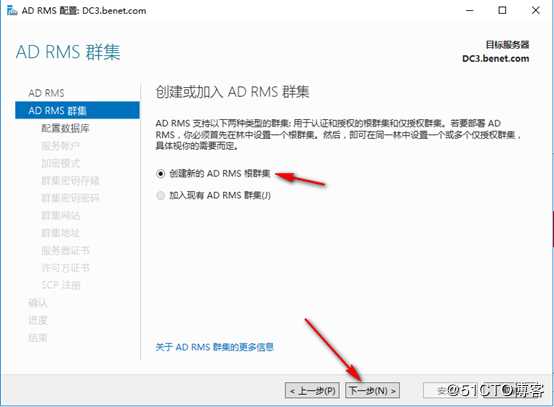

选择新的根群集即可

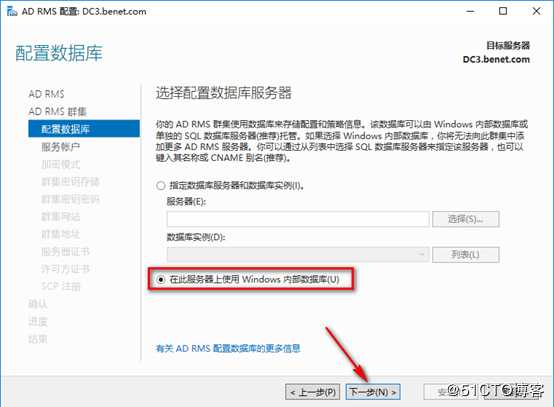

选择此服务器使用Windows内部数据库

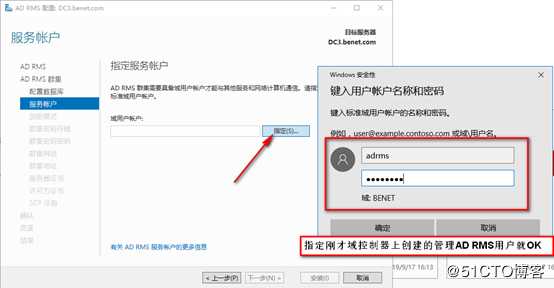

指定域用户

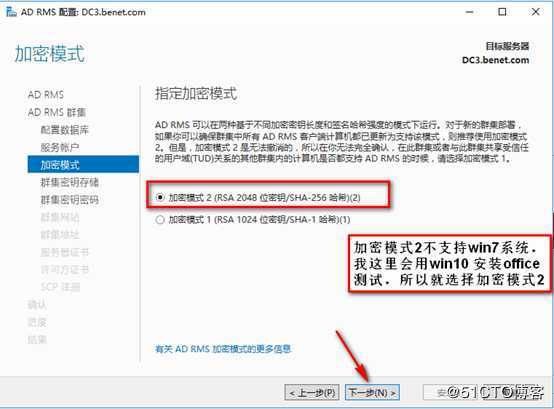

指定加密模式

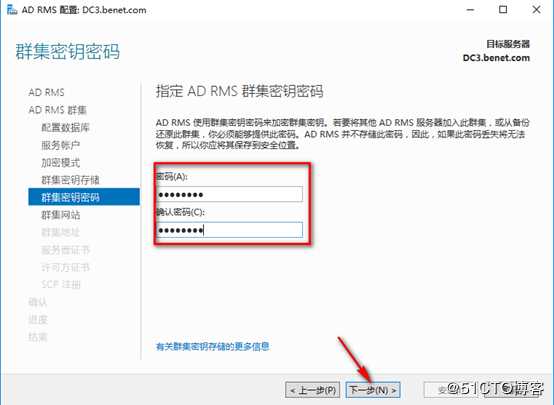

保持默认下一步,创建群集密码

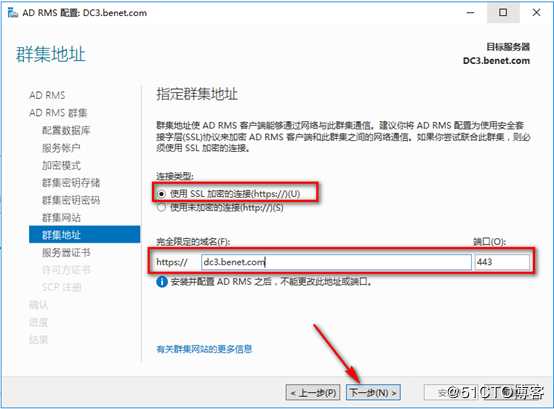

保持默认下一步,指定群集地址,也就是刚才申请域证书的地址

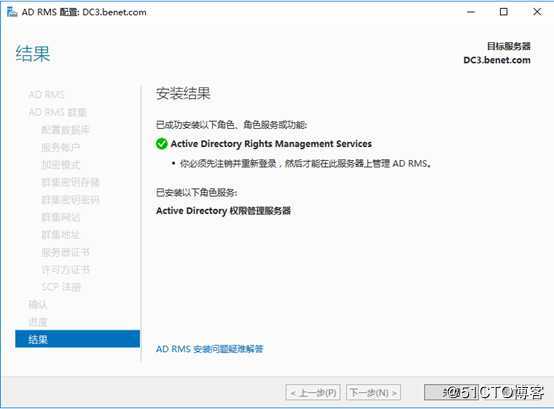

安装完成,重启计算机即可

两台服务器已经部署完成,客户端加入域之后创建文档设置权限即可。

客户端部署如下:

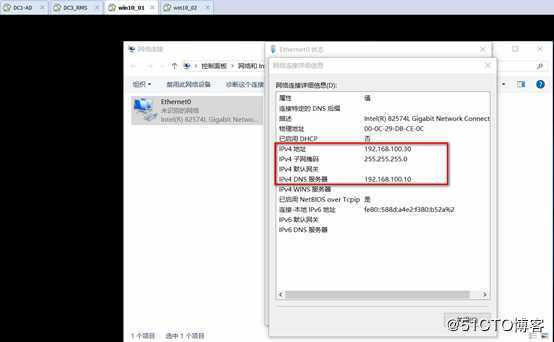

将安装好office的两台客户端配置IP地址及DNS加入域

成功加入域,重启计算机即可,win10_02客户端同样操作我就不截图了,win10_02的IP地址配置为192.168.100.40即可,(自行规划)

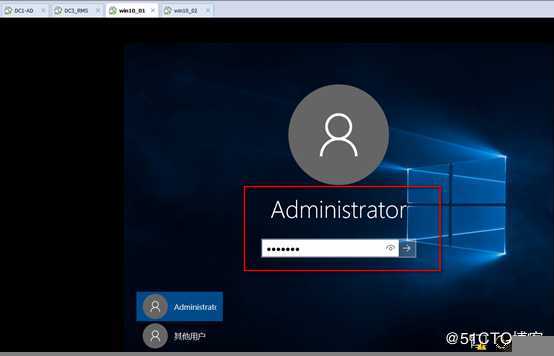

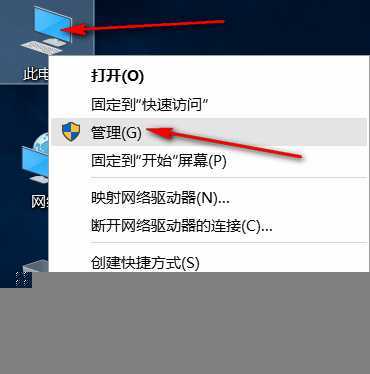

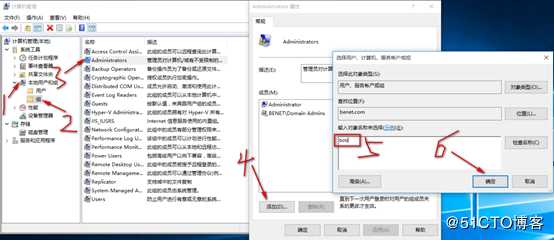

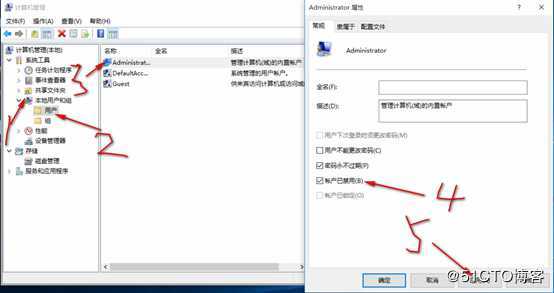

加入域重启之后用本地管理员登录,然后将域账户加入到本地管理员权限,禁用本地管理员登录,域账户有权限管理当前计算机

将域账户添加到本地管理员权限

禁用本地管理员账户

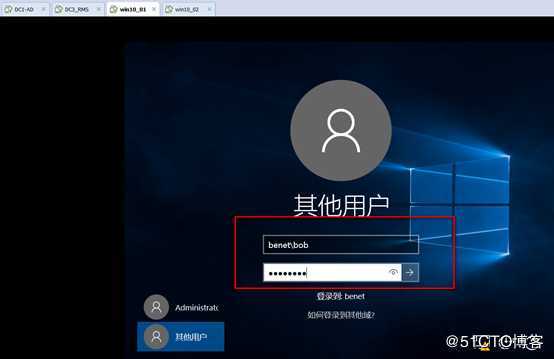

注销计算机,用bob登录域即可,(第二台客户端也是同样的配置,bob改成tom即可,注销用tom登录域,我在这就不截图了)

两台客户端部署完成,开始设置AD RMS权限,创建一个word文档,开始设置权限,连接权限管理服务器,也就是所谓的DC3_AD RMS服务器

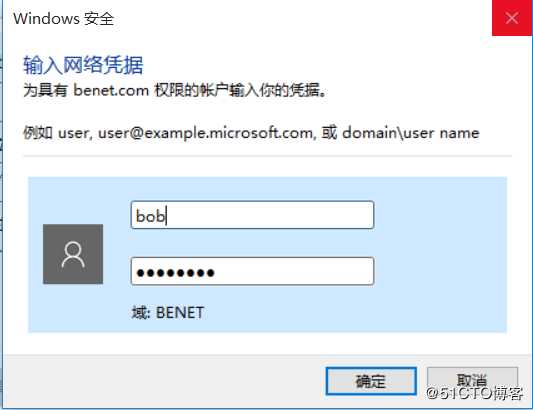

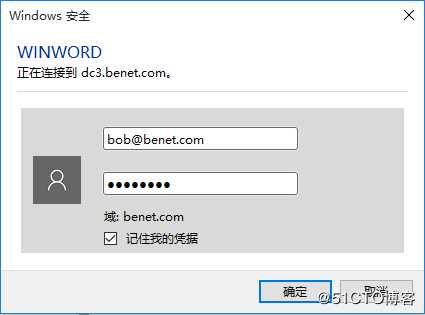

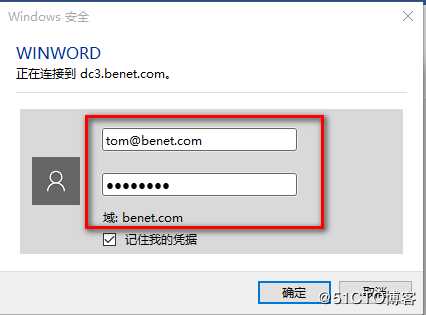

登录账户输入密码获取模板,设置权限

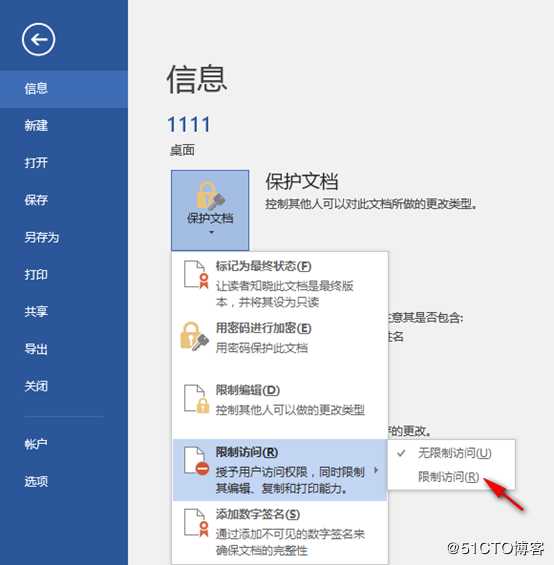

选择限制访问,设置权限

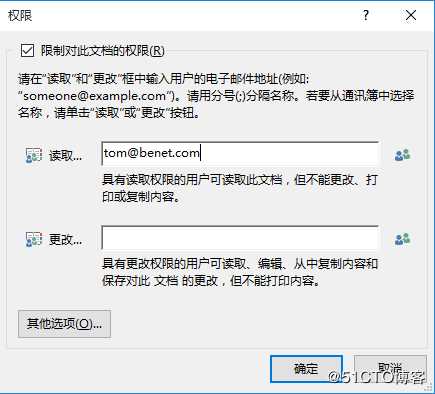

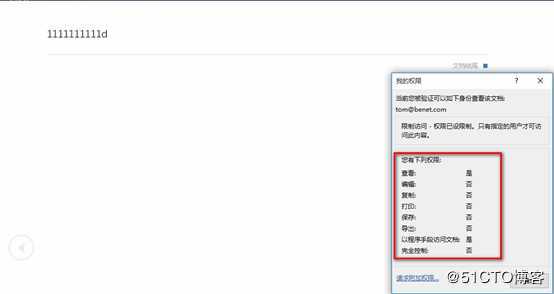

我就只给tom读取权限了,等一下去tom账户的客户端看一下效果

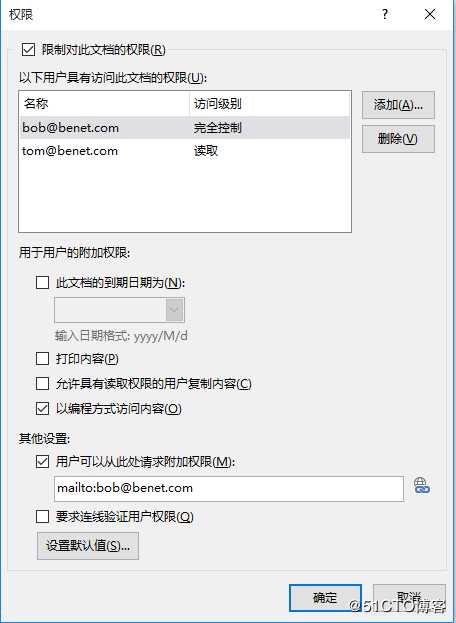

进入其他选项可以看出,bob是完全控制权限,而tom只给了读取权限,

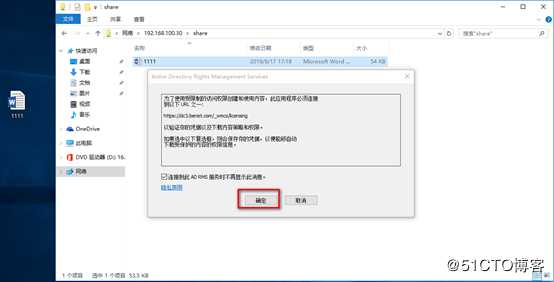

保存文档,创建共享文件夹将word文档共享给tom,tom访问共享文件,下载访问,此时就会看出tom对word文档只有读取权限

Tom登录

会发现只有读取权限,

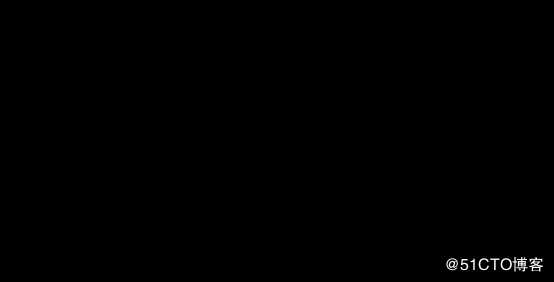

我用的第三方截图工具,我把截图工具以管理员运行的话截屏直接截到的是黑屏,足以证明RMS对权限的细化和精确控制

—————— 本文至此结束,感谢阅读 ——————

标签:输入 机制 inf 截屏 mamicode 安装完成 设置权限 情况 应用程序

原文地址:https://blog.51cto.com/14156658/2438803