标签:res 相关 服务器 选路 抓取 serve pac 可选参数 字节

学号:201821121066

班级:计算1813

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

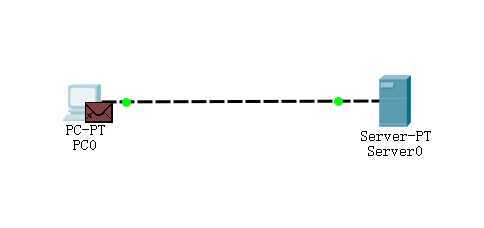

(1)建立网络拓扑结构

(2)配置参数

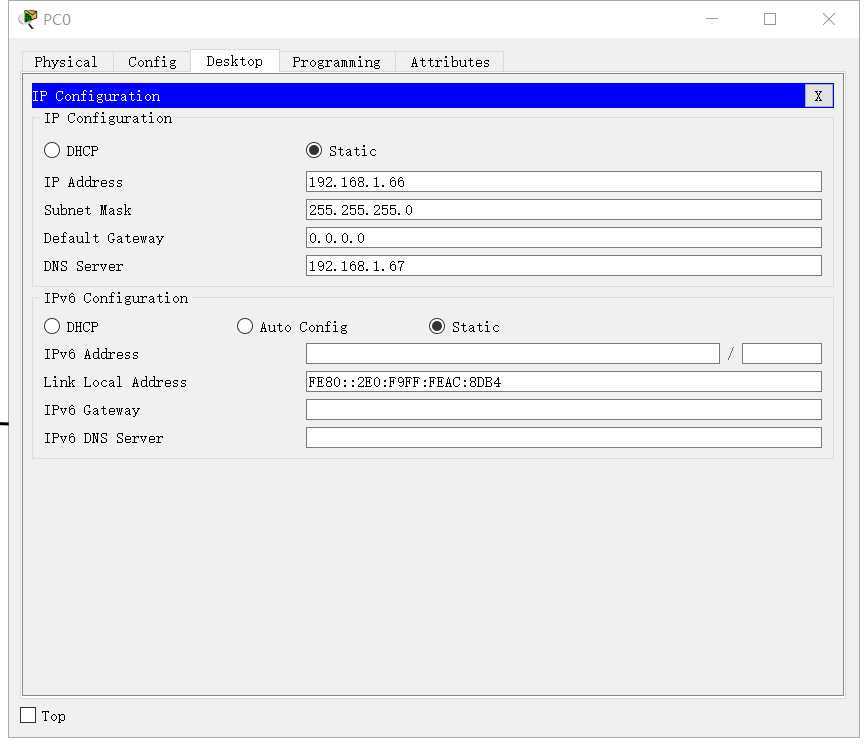

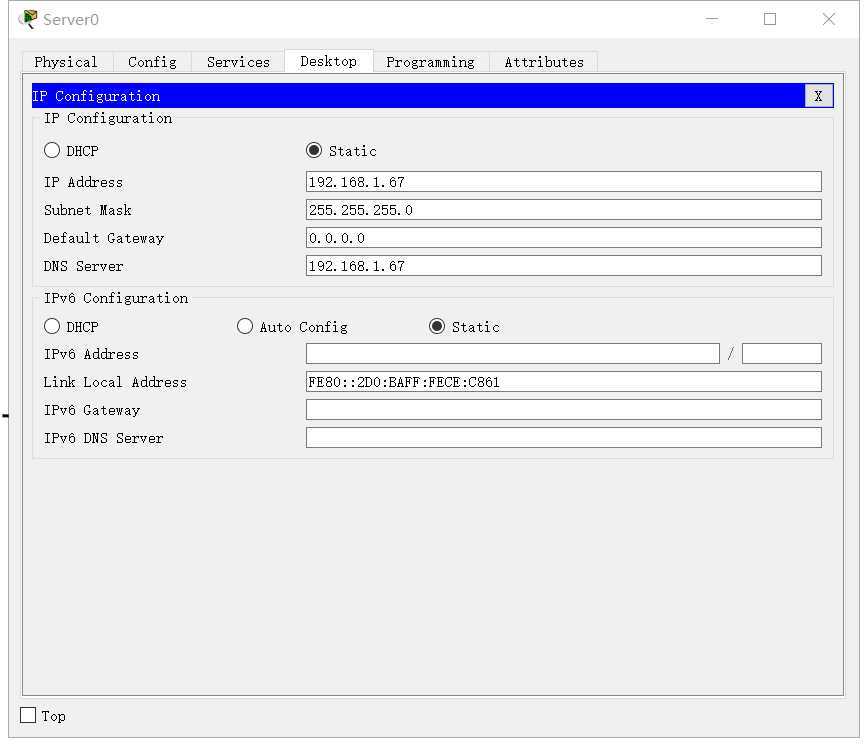

PC机和服务器对应的IP地址分别为:192.168.1.66 192.168.1.67。

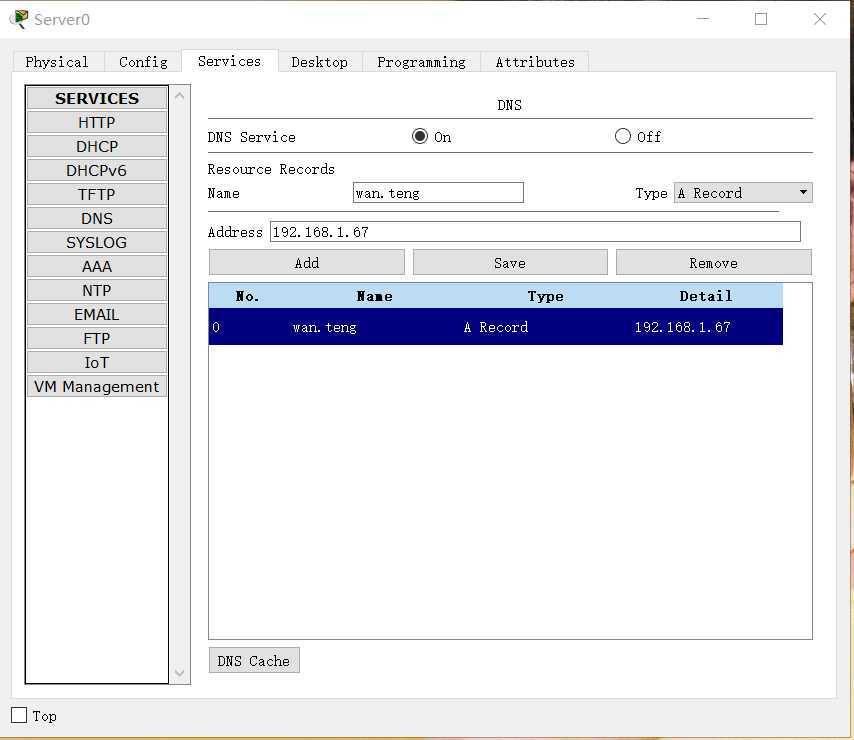

涉及到域名,域名的格式使用:wan.teng

设置pc机的IP地址,并将pc机的DNS地址设置成与服务器相同的IP地址:

设置服务器的IP地址:

将服务器的DNS打开,然后配置相关的参数:

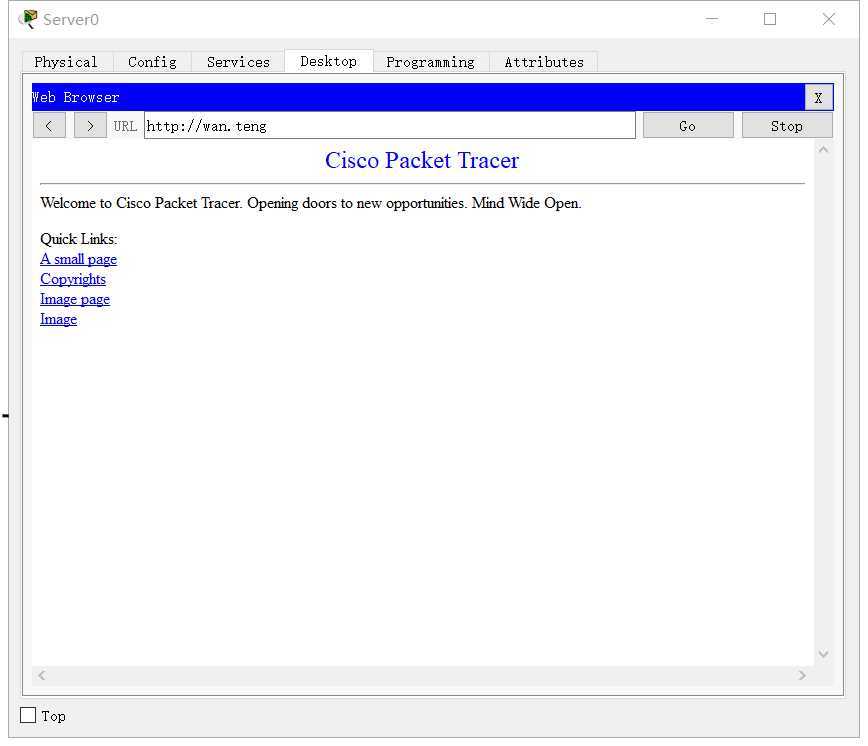

通过输入域名来进行访问:

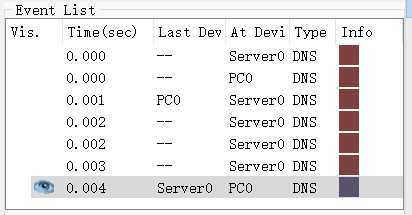

(3)抓包并分析抓到的数据包

抓包:

数据分析:

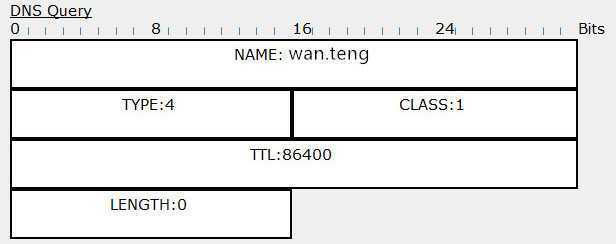

(1)请求报文:

客户端向域名为wan.teng的服务器发送请求报文

TYPE:4 CLASS:1 TTL:86400 LENGTH:0

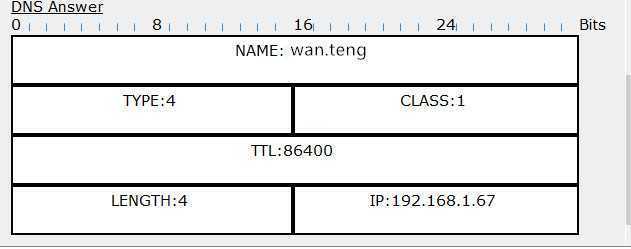

(2)响应报文:

服务器回应客户端的请求发送响应报文

TYPE:4 CLASS:1 TTL:86400 LENGTH:4 IP地址:192.168.1.67

(1)建立网络拓扑结构

(2)配置参数

pc机与服务器的IP地址分别为:192.168.1.66和192.168.1.67。

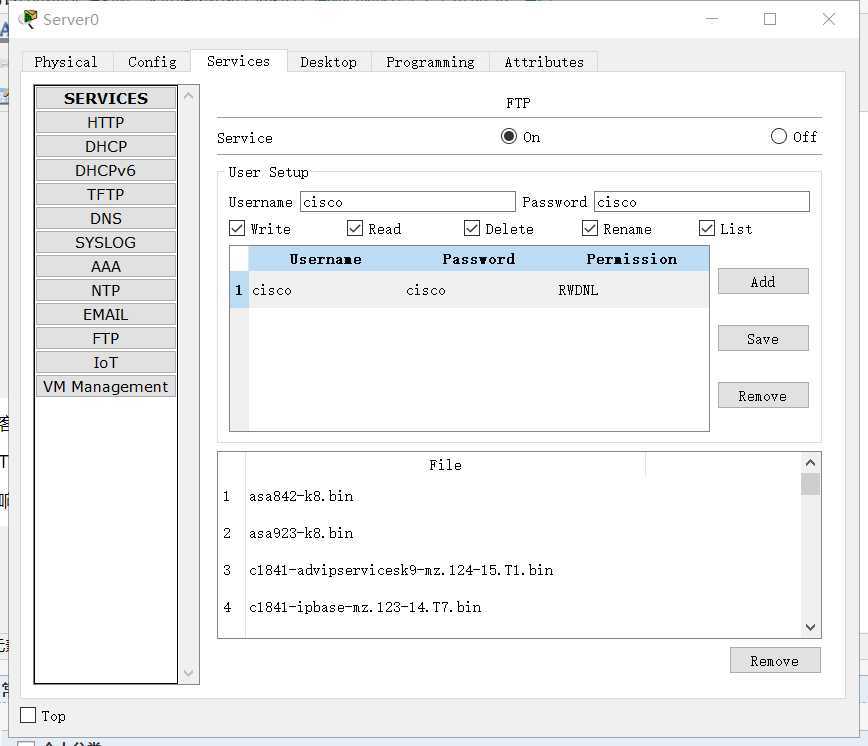

打开FTP,选择cisco账户:

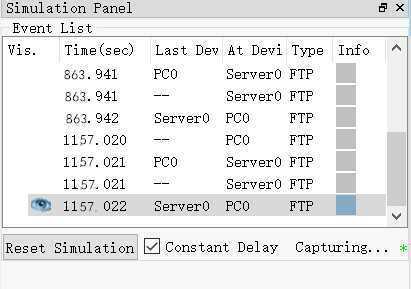

抓包:

数据分析:

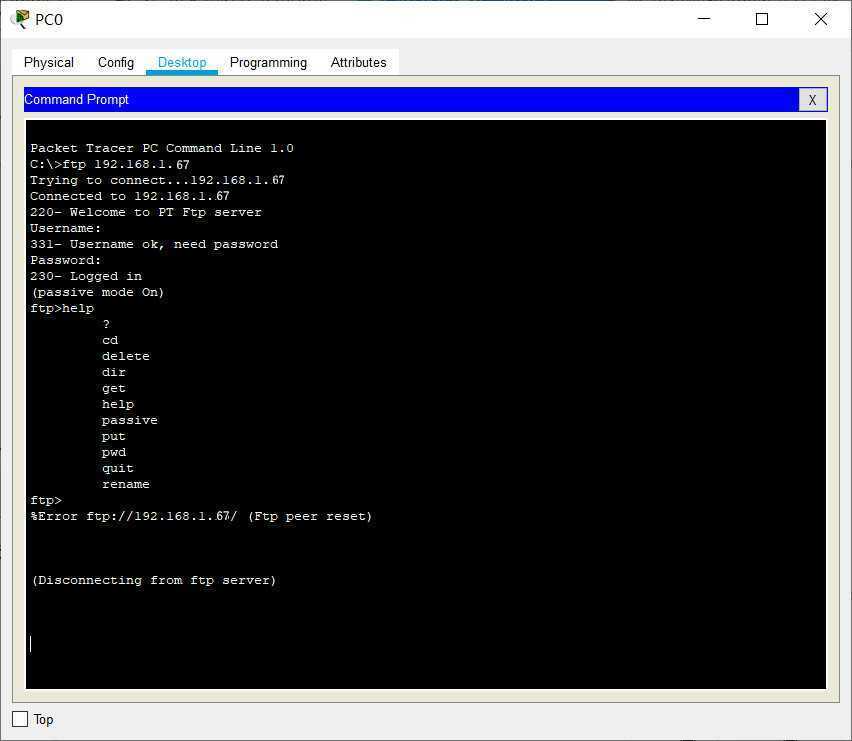

将Command Prompt打开,输入命令,FTP开始传送文件:

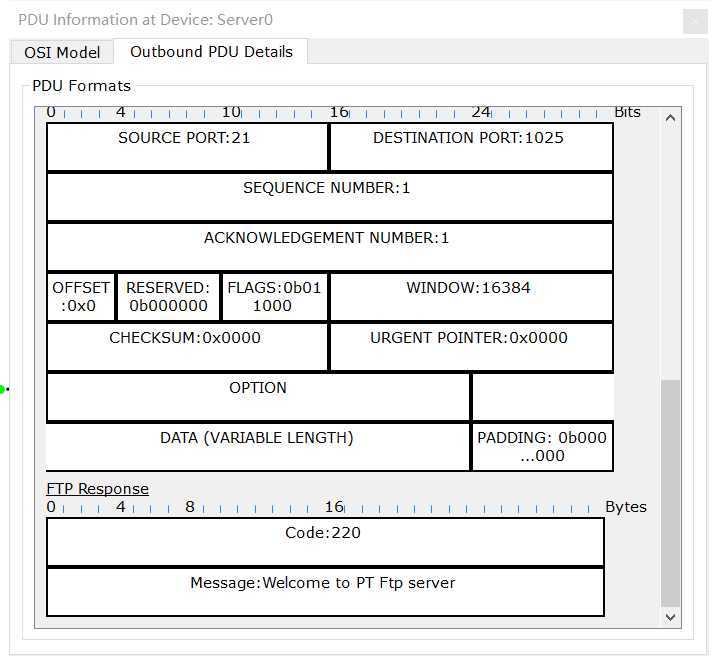

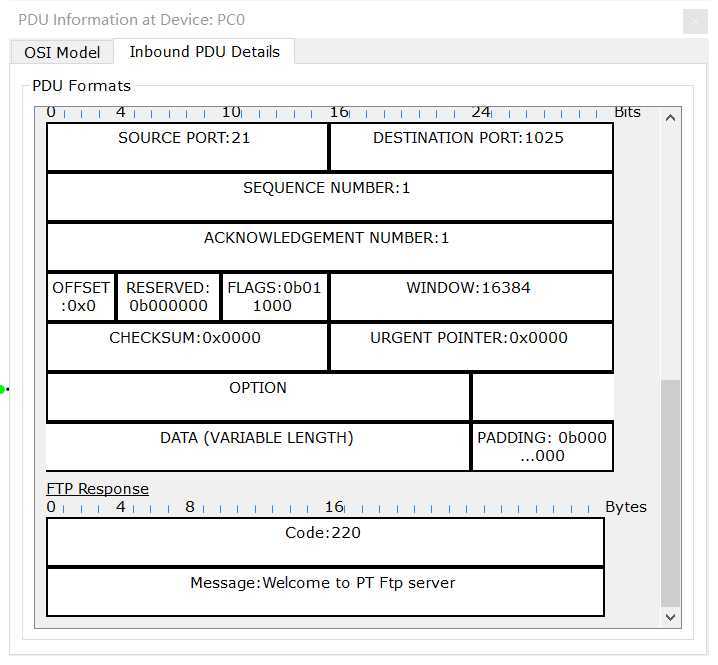

连接成功服务器后,服务器响应:Welcome to PT Ftp server

服务器响应:

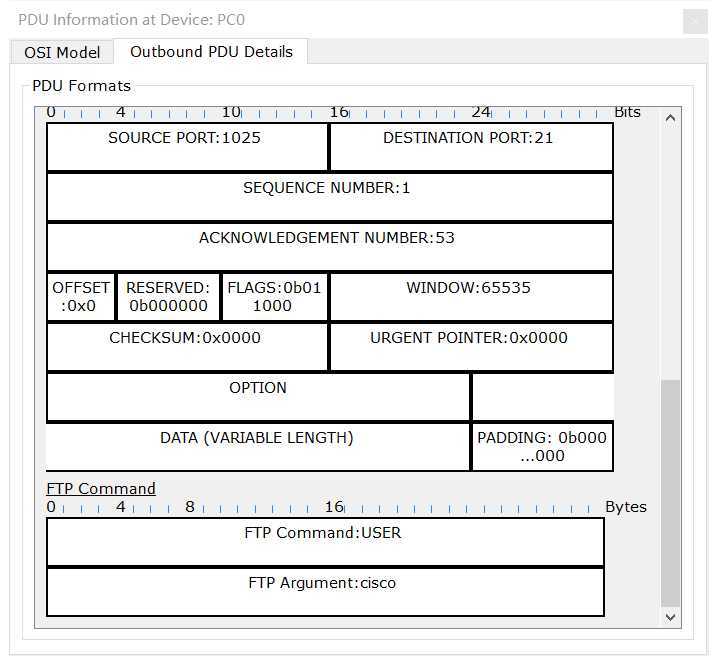

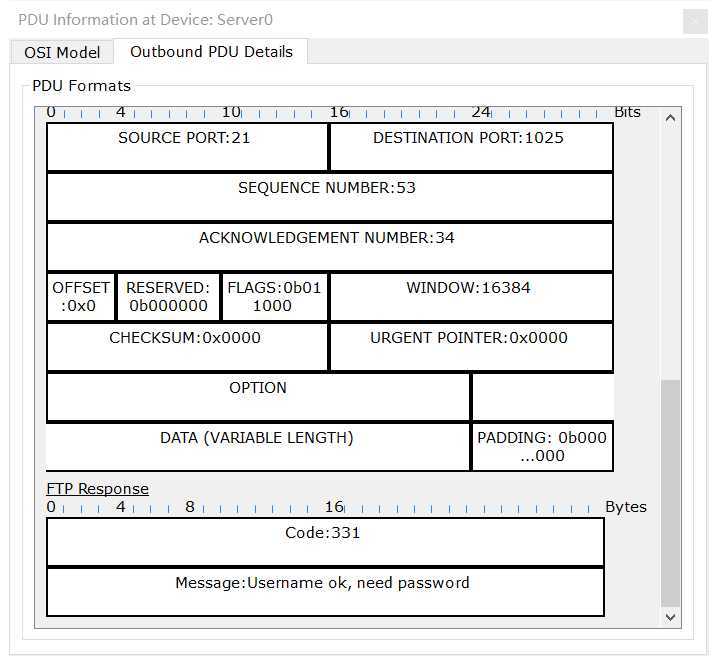

客户端发送请求报文,服务端回复表示用户名成功,需要密码的响应报文,code值为331:

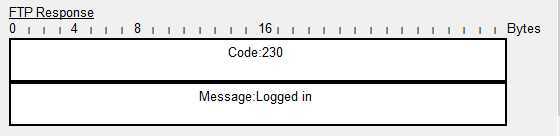

客户端发送请求报文,服务端回应登录成功响应报文,code值为230:

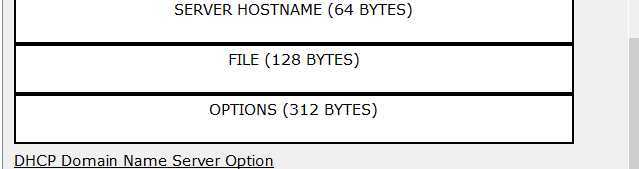

(1)建立网络拓扑结构

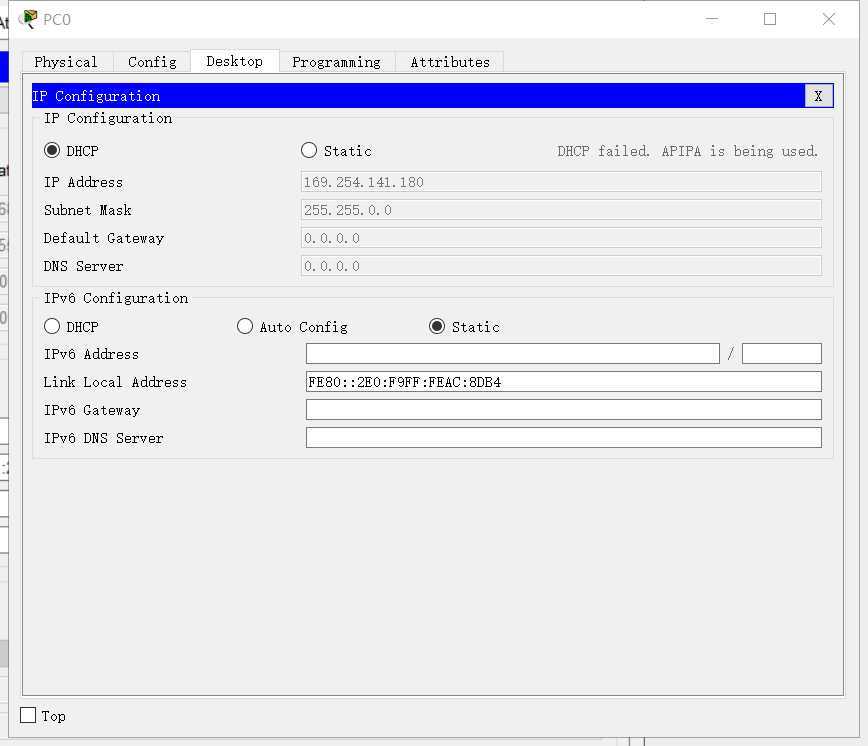

(2)配置参数

PC机和服务器的IP地址分别为:192.168.1.66和192.168.1.67。

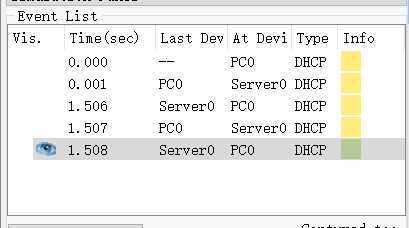

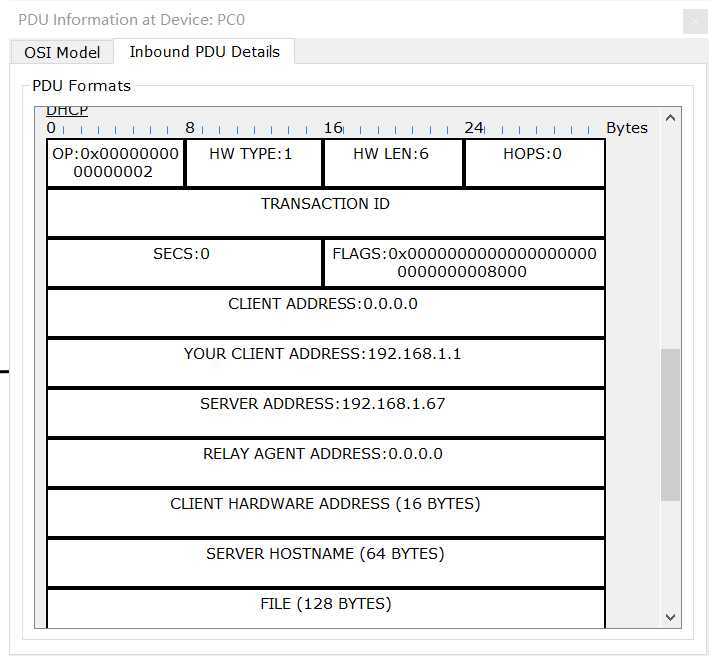

抓包:

SERVER HOSTNAME:64字节

FILE:128字节

HTYPE:硬件地址类型,1表示10Mb/s的以太网的硬件地址。

HLEN:硬件地址长度,以太网中该值为6。

HOPS:跳数。客户端设置为0,能被一个代理服务器设置。

FILE:启动文件名,是一个空结尾的字符串。

OPTIONS:可选参数域,格式为"代码+长度+数据"。

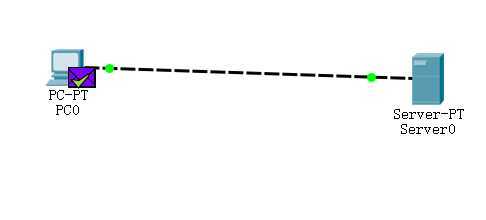

(1)建立网络拓扑结构

(2)配置参数

PC机和服务器的IP地址分别为:192.168.1.66和192.168.1.67。

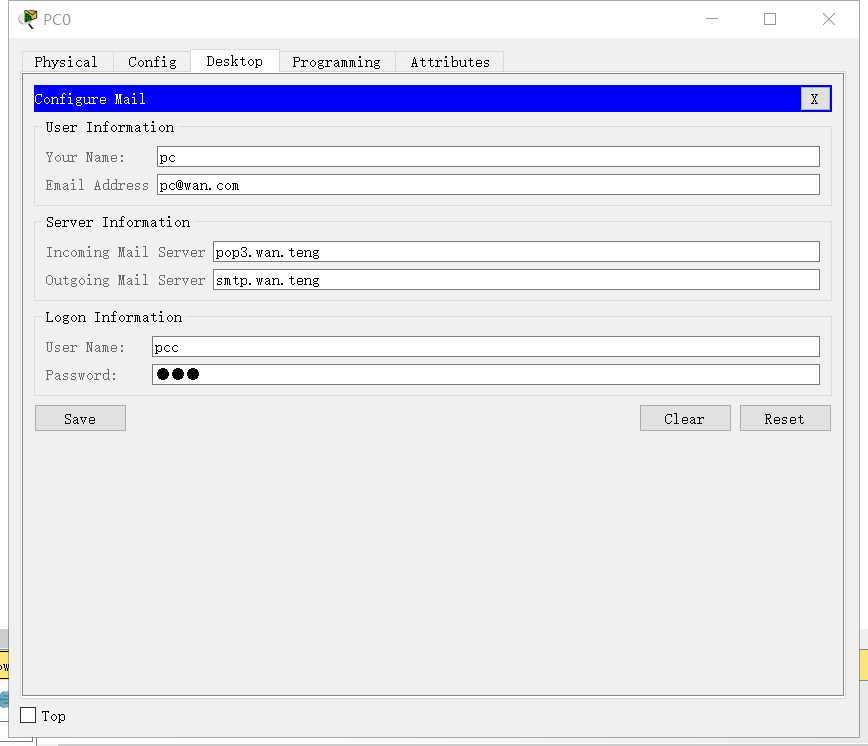

将DNS打开,并设置三个用户名分别为:pop3.wan.teng smtp.wan.teng wan.teng的账户:

在客户端配置发送人,接收人,发送方式等:

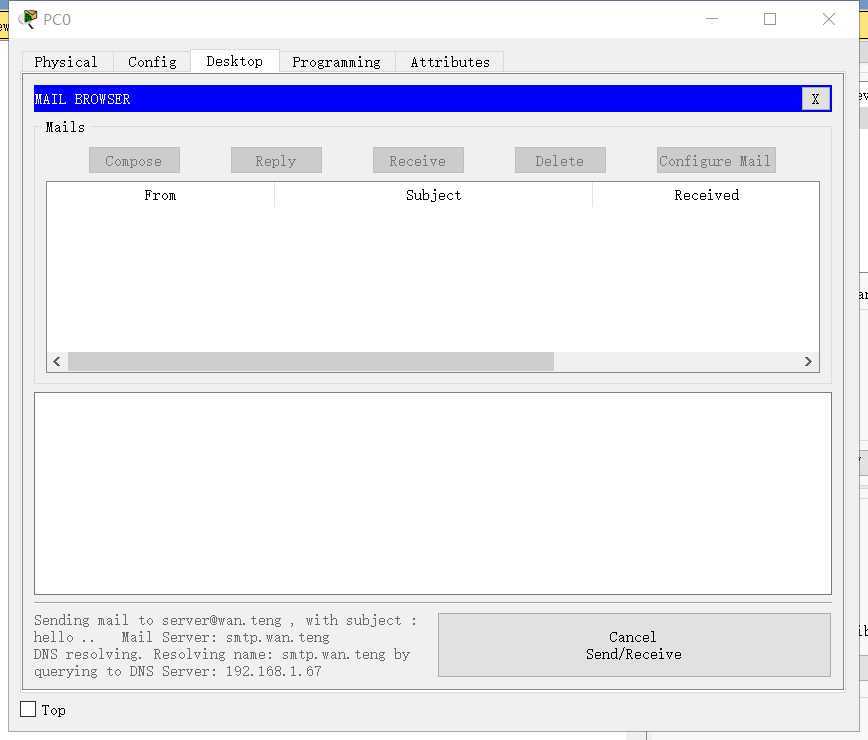

发送成功效果:

抓包:

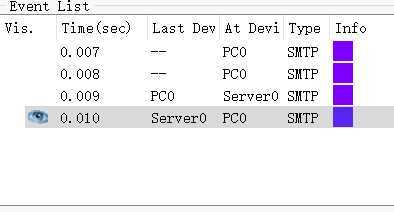

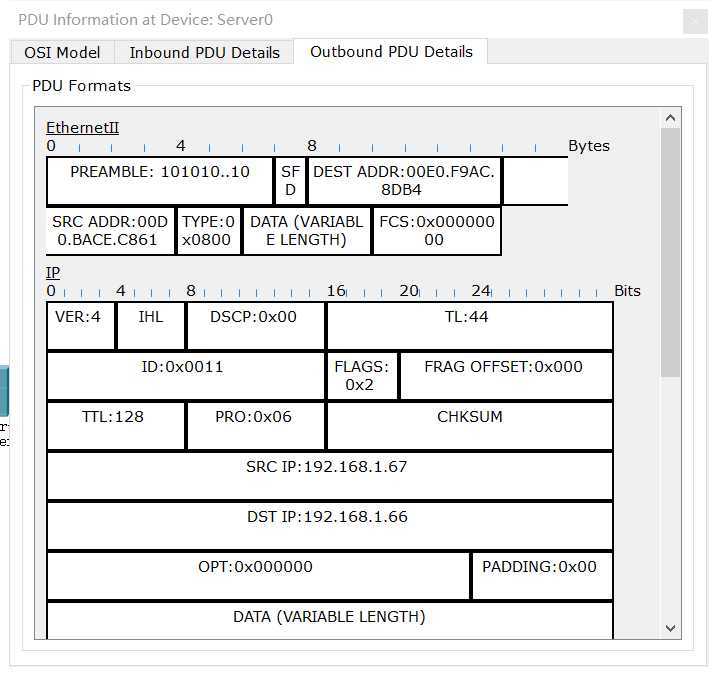

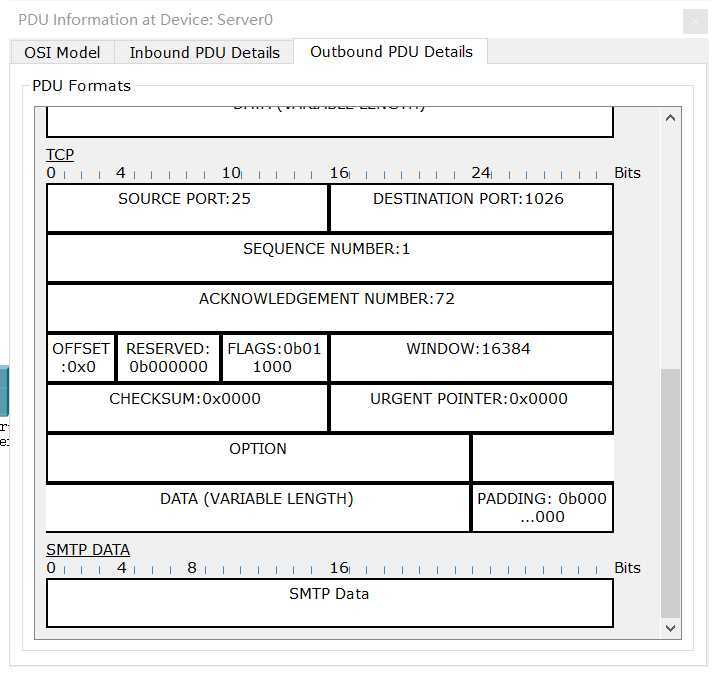

数据分析:

SRC-IP 就是指负载均衡的时候选路依据源IP地址,只要源地址是192.168.1.67就走对应路径。

DSI-IP 这个依据目的IP地址,只要目的地址是192.168.1.66就走对应路径。

参考资料:

[1] 结合Wireshark捕获分组深入理解TCP/IP协议栈

[2] 结合Wireshark捕获分组深入理解TCP/IP协议栈之HTTP协议

第二次实验报告:使用Packet Tracer分析应用层协议

标签:res 相关 服务器 选路 抓取 serve pac 可选参数 字节

原文地址:https://www.cnblogs.com/tengwan/p/11545105.html