标签:code 实验 选择 响应 实验报告 ESS ip协议 源地址 email

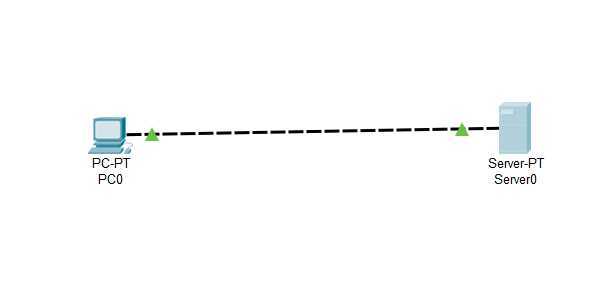

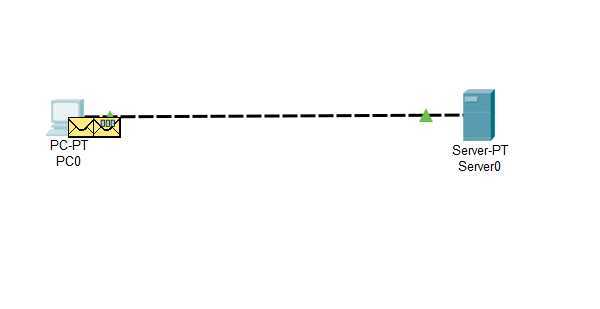

(2)建立网络拓扑结构

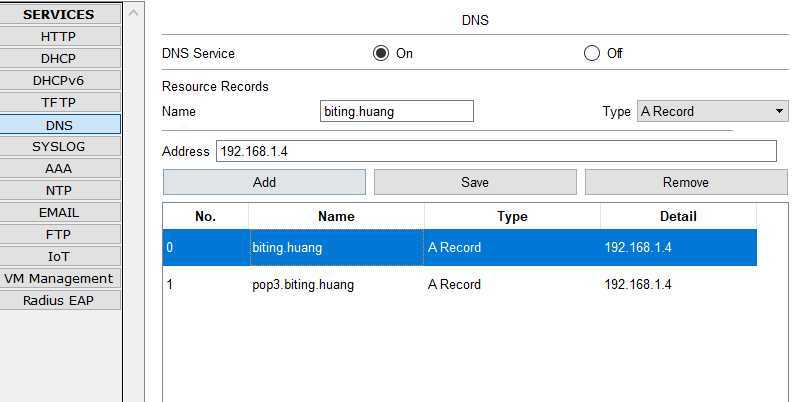

(3)配置参数

客户端的IP地址:192.168.1.32

服务器的IP地址:192.168.1.4

域名:biting.huang

协议:DNS

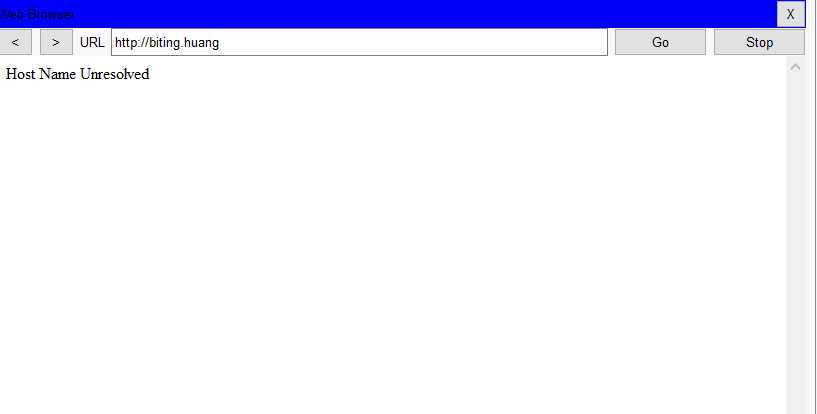

前往以名字为域名的IP地址:

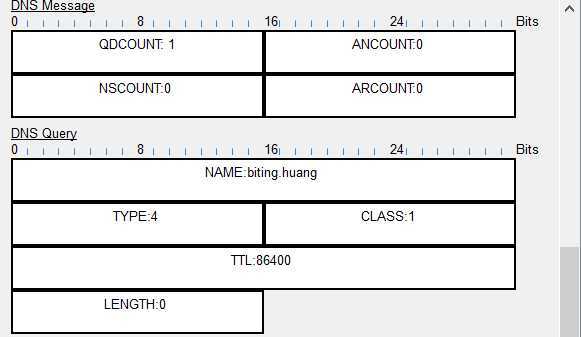

(4)抓包并分析抓到的数据包

DNS Query //请求报文;

DNS Answer //响应报文;

NAME //域名,长度不固定或2字节;

TYPE //查询类型;此处为4,还可以有“1”表示由域名获得IPV4地址,或者“2”表示查询域名服务器;

CLASS //查询类,通常为1,表明Internet数据;

TTL //(Time to live)生存时间;

(5)通过该实验产生新的疑问及解答

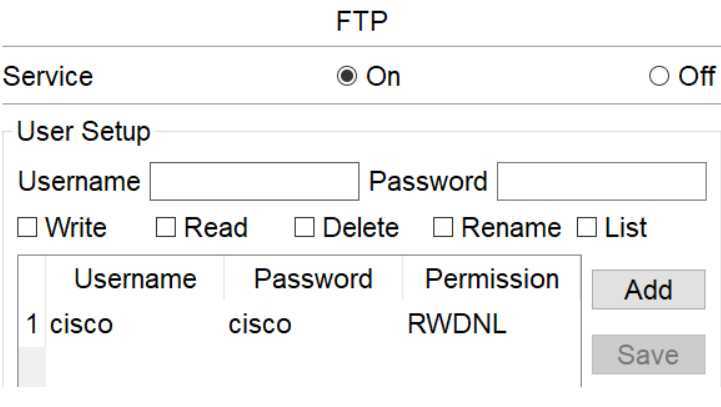

(3)配置参数

客户端的IP地址:192.168.1.32

服务器的IP地址:192.168.1.4

域名:biting.huang

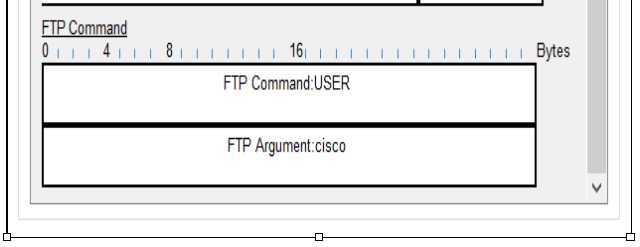

协议:FTP

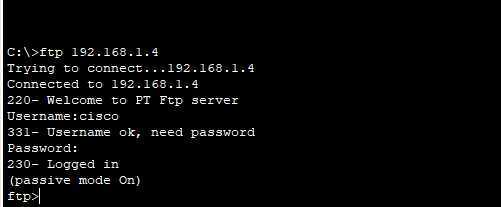

打开PC端的Desktop栏下的Command Prompt

按提示进行操作:

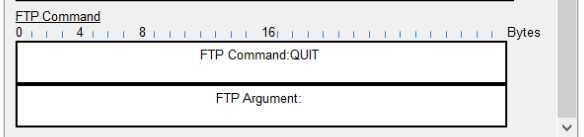

最后,输入quit 结束操作

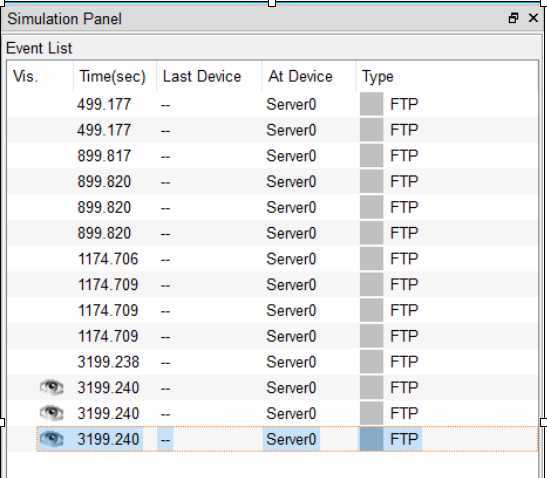

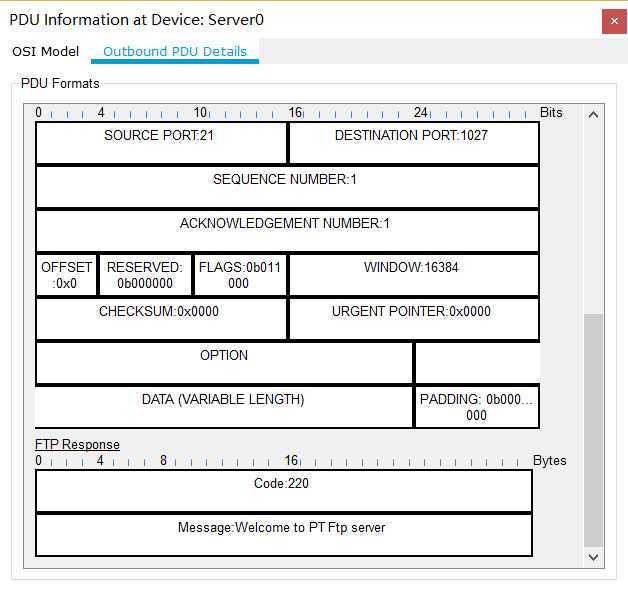

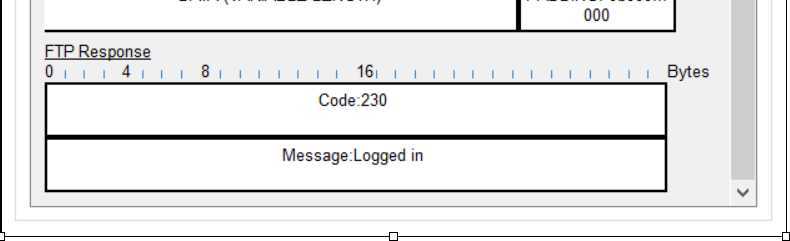

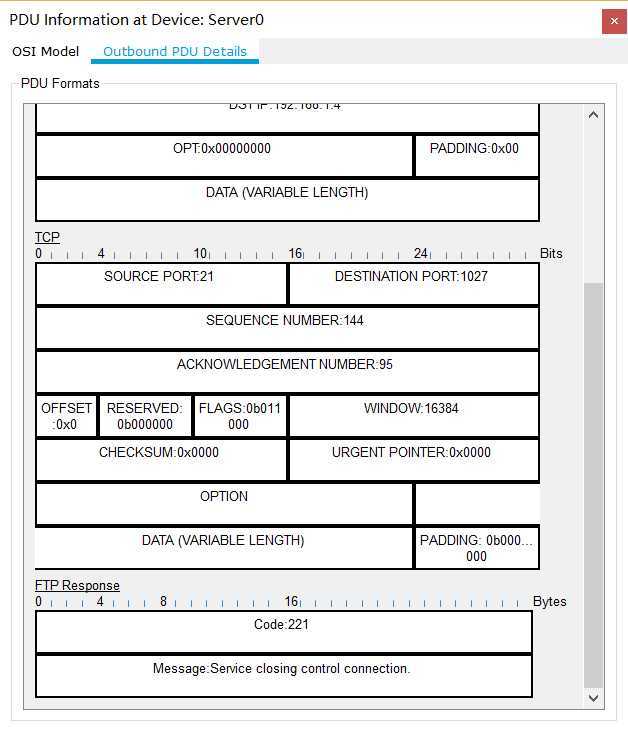

(4)抓包并分析抓到的数据包

3 分析

SEQUENCE NUMBER :144 //封包序号为144

ACKNOWLEDGEMENT NUMBER:95 // 应答号为95

Code:221 //响应的代码长度为221 bytes

Message:Service closing control connection //服务正在关闭控制连接

(5)通过该实验产生新的疑问及解答

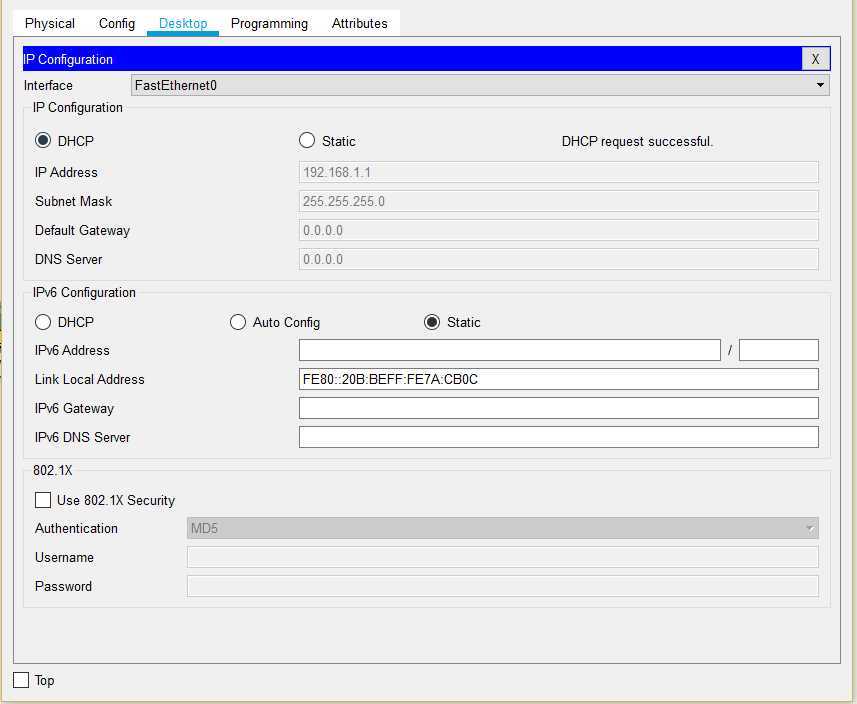

(3)配置参数

客户端的IP地址:192.168.1.1

服务器的IP地址:192.168.1.4

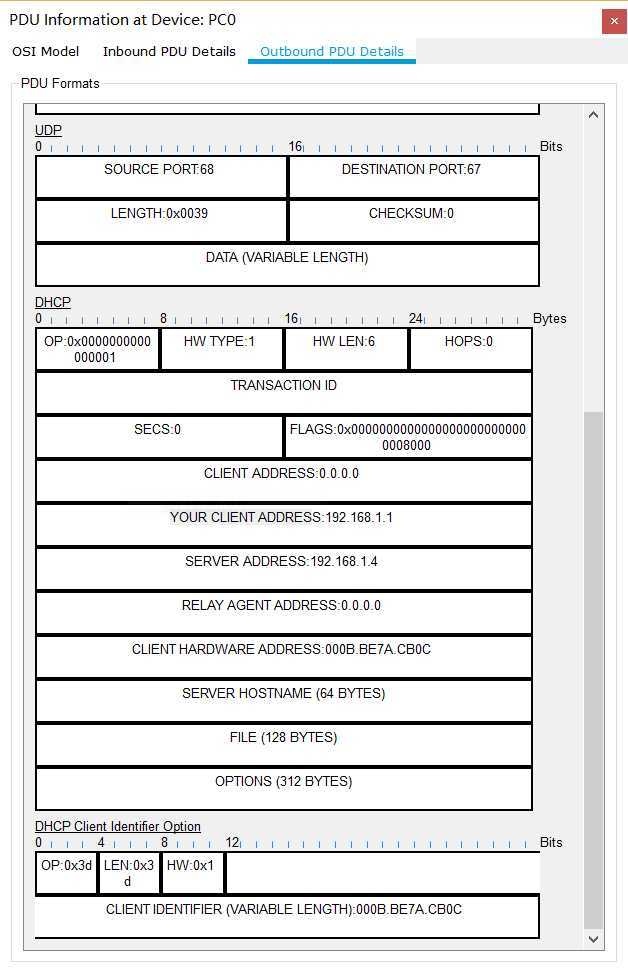

协议:DHCP

(4)抓包并分析抓到的数据包

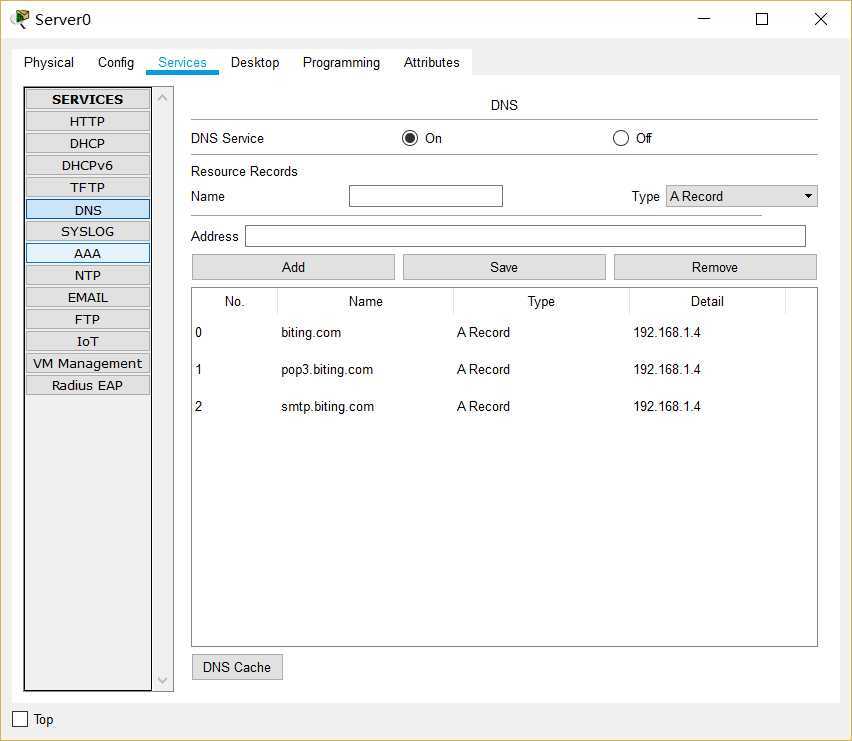

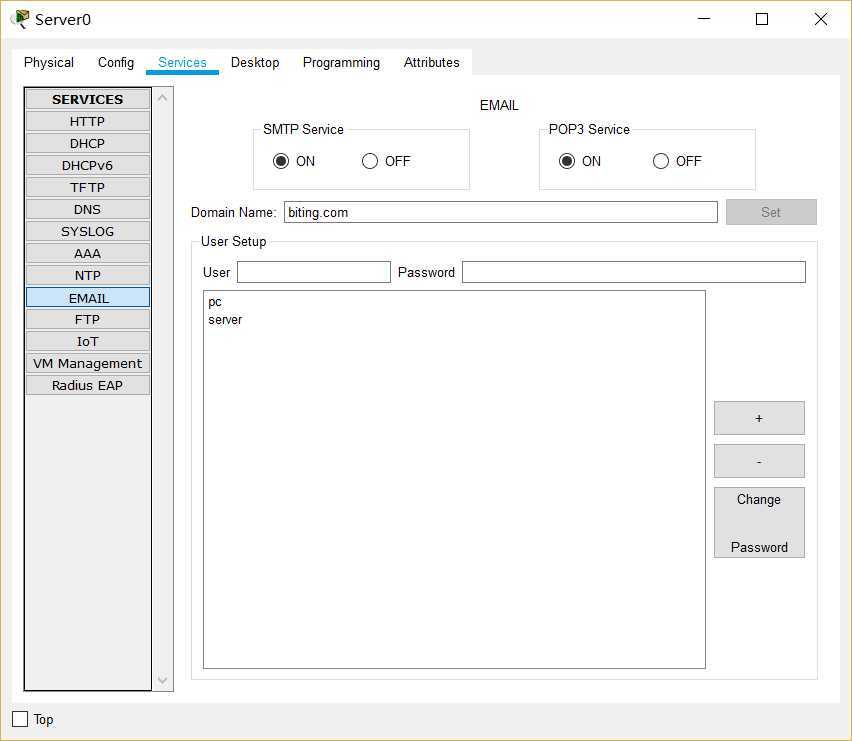

(3)配置参数

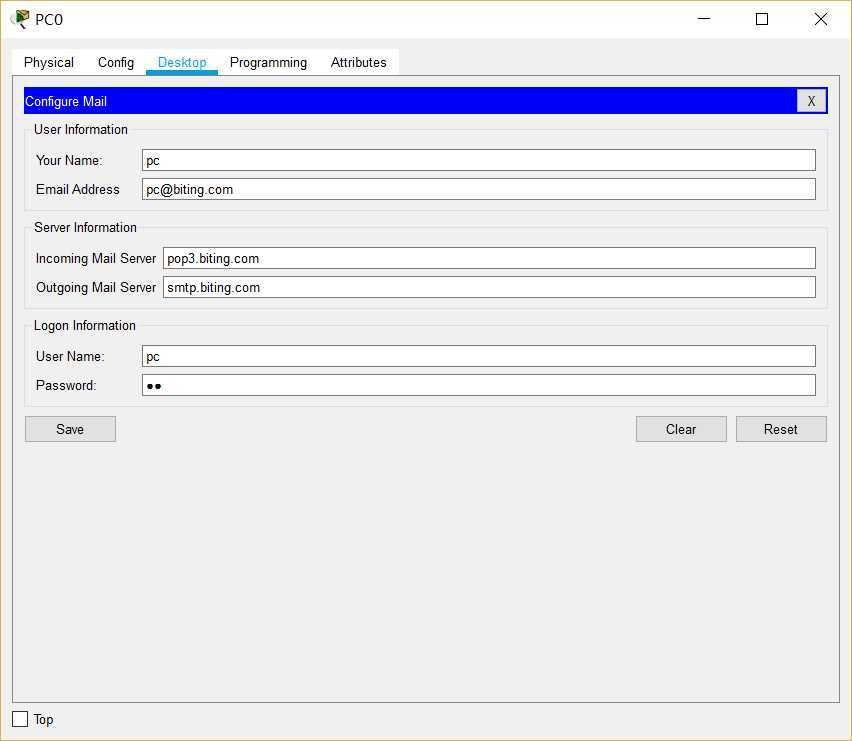

客户端的IP地址:192.168.1.32

服务端的IP地址:192.168.1.4

域名:biting.com

pop3.biting.com

smtp.biting.com

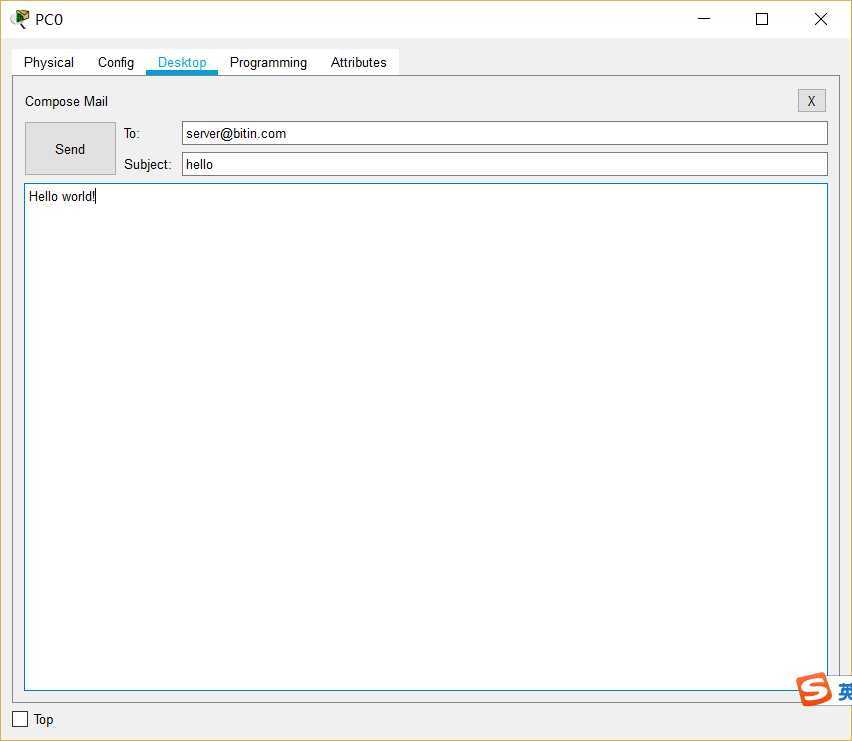

协议:smtp pop3

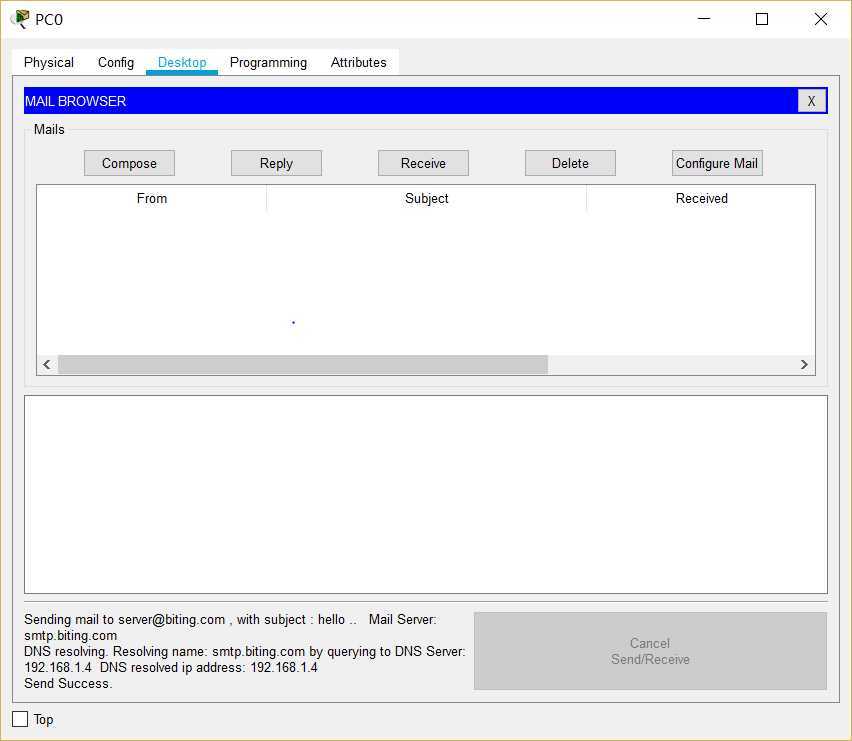

send success

表示email发送成功,可以抓包了

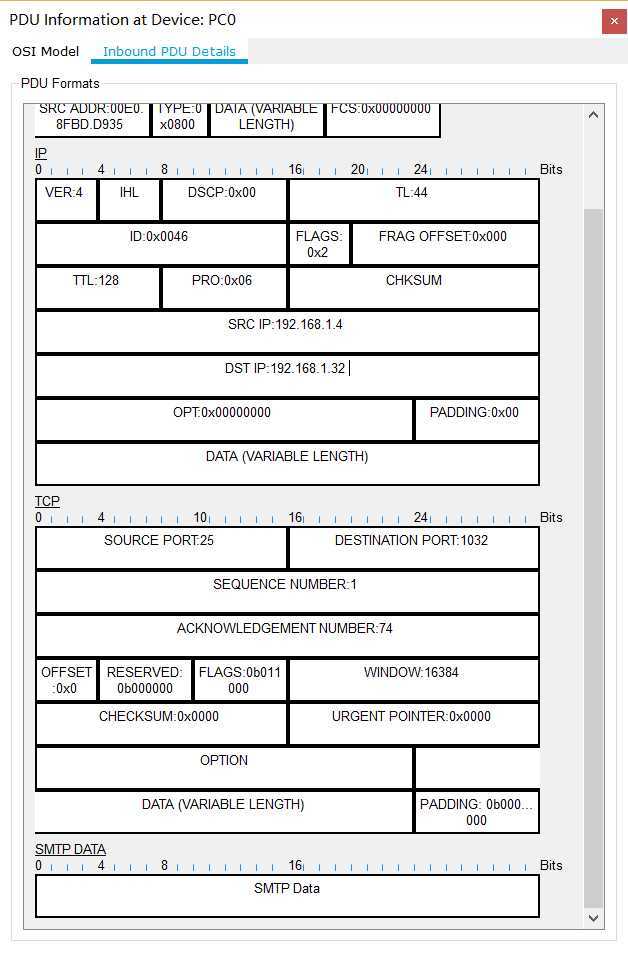

(4)抓包并分析抓到的数据包

SRC IP:192.168.1.32 // 源地址

DST IP:192.168.1.4 //目的地址

SMTP DATA //邮件主体

DATA (VARIABLE LENGTH) //数据长度可变

(4)通过该实验产生新的疑问及解答

选择POP3和SMTP类型的数据包,为什么结果只有SMTP类型的数据包?

参考资料:

[1] 结合Wireshark捕获分组深入理解TCP/IP协议栈

[2] 结合Wireshark捕获分组深入理解TCP/IP协议栈之HTTP协议

第二次实验报告:使用Packet Tracer分析应用层协议

标签:code 实验 选择 响应 实验报告 ESS ip协议 源地址 email

原文地址:https://www.cnblogs.com/Hina-32/p/11566739.html