标签:com 文件路径 功能设计 filename 靶场 ima 通过 image 打开

很多网站都会提供文件下载功能,即用户可以通过点击下载链接,下载到链接所对应的文件。

但是,如果文件下载功能设计不当,则可能导致攻击者可以通过构造文件路径,从而获取到后台服务器上的其他的敏感文件。(任意文件下载)

在靶场的unsafe filedownload栏目可以看到

这些球星

这里提示我们,点击球员的名字可以下载,

我们尝试点击一下

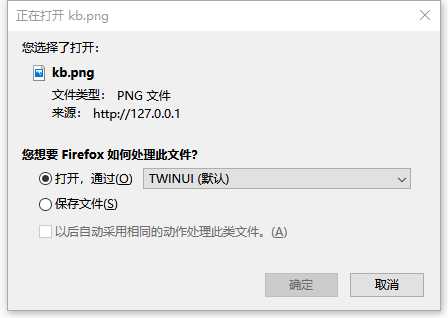

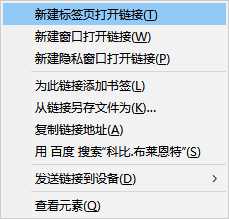

确实是进行了下载,但是我们右击球员的名字,选择新建标签页打开链接

在下载的同时,我们看到了下载的url

这里通过get请求,下载了名为kb.png的图片,

那我们是不是可以修改这里的文件名,来下载其他的文件呢

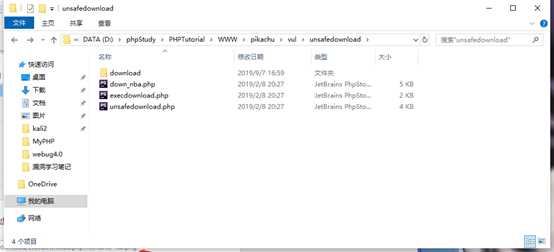

在上一级目录我们看到有down_nba.php这个文件,

那我们就构造url

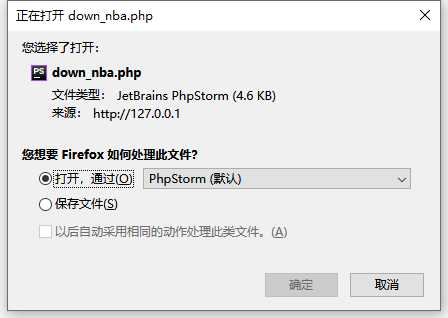

127.0.0.1/pikachu/vul/unsafedownload/execdownload.php?filename=../down_nba.php

发现可以下载

我们完全可以通过重复的../../../../../来跳转到根目录来进行猜测或者爆破下载任意的文件,

标签:com 文件路径 功能设计 filename 靶场 ima 通过 image 打开

原文地址:https://www.cnblogs.com/qxxaq/p/11634547.html