标签:image 接下来 一个 img dmi mamicode 解码 访问 系统

题目地址:http://123.206.31.85:1003/

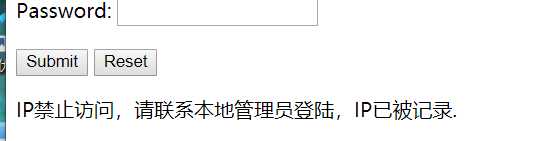

登进去是一个管理员后台登录的样子

试了sql的万能密码,发现进不了,而且下面还报错了ip禁止

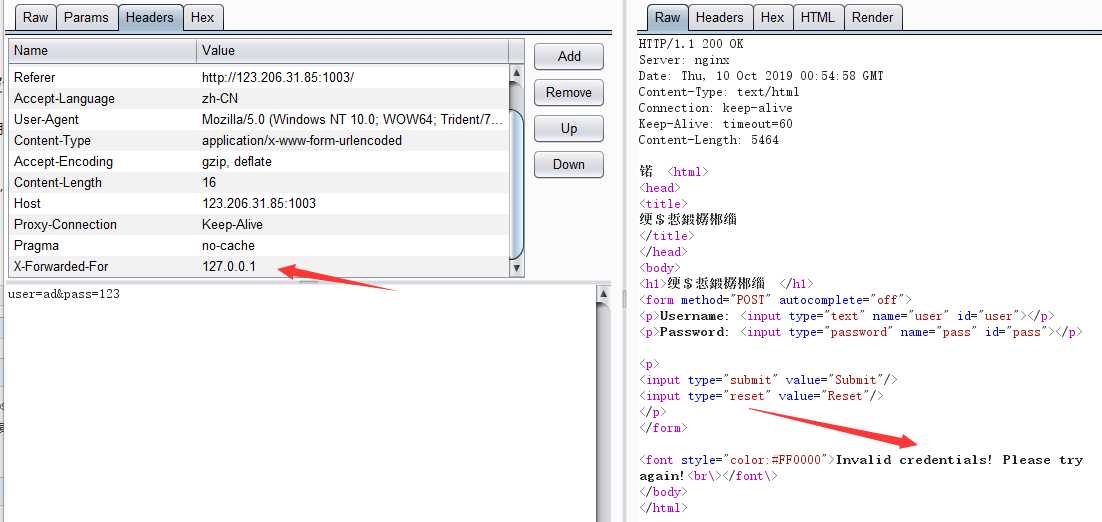

禁止了我们的ip,但是他本地的ip肯定没有禁止,那么我门这里就用XFF参数进行伪造;

XFF即X-Forwarded-For参数

用bp抓包,发现并没用XFF参数,那么我们加上并赋值为127.0.0.1,让其在本地发起请求

发现响应里面并没有出现ip禁止访问的字符串了。那么接下来试试sql万能密码还是不行,我们查看源码,发现下面还有内容,一直拉到最下面,发现了一个base64编码

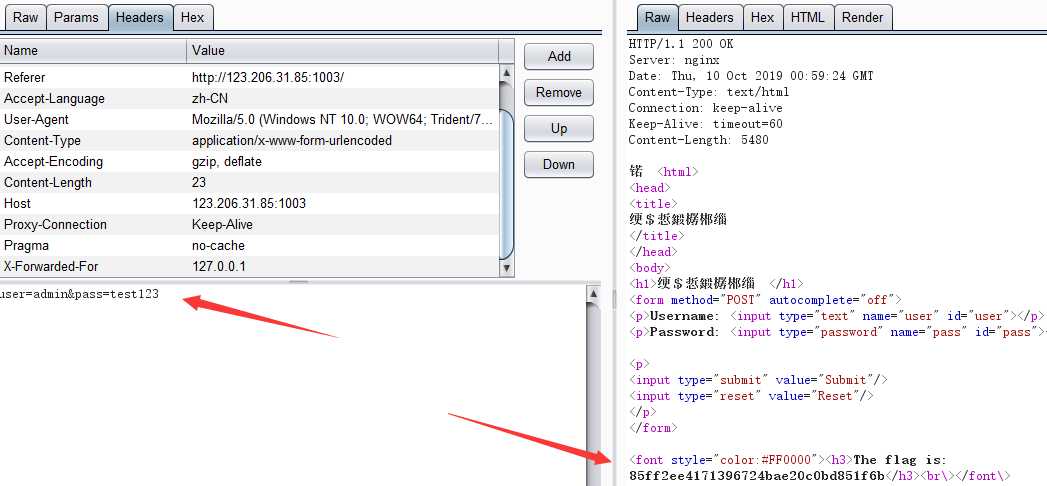

我们拿去base64解码,解出来是test123,可能是个密码,因为有个123,密码都有了,那么用户肯定很简单,看看是管理员登录,那么我们直接猜测用户名为admin

flag就出来了。

标签:image 接下来 一个 img dmi mamicode 解码 访问 系统

原文地址:https://www.cnblogs.com/-chenxs/p/11645720.html