标签:用户名 dmi lag dal decode 失败 结果 family 源码

web题:

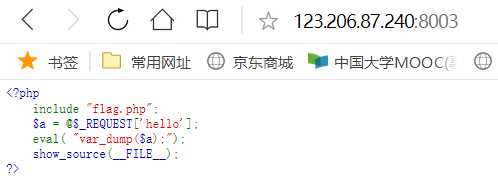

1.bugku本地包含

打开是一段高亮的php代码,查看源码和抓包都没有什么有用的信息,解题的关键就在于代码段中

读一下这段代码,大概意思是:

包含flag,php文件,变量a等于由REQUEST请求中传入的hello值(REQUEST传入是包含GET和POST两种传入方式,所以我们直接构造url就可以传入hello的值了),第三排代码的意思是将”var_dump($a);”当做php代码来计算,var_dump(的意思又是显示$a的信息),最后一段是高亮代码,所以在这里我们只需要通过$a的值来读取flag文件

构造url:123.206.87.240:8003?hello=file(“flag.php”)

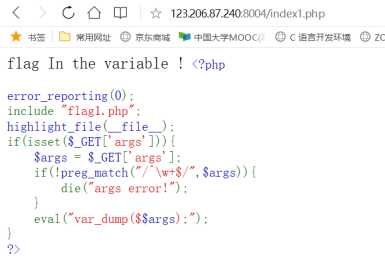

2.bugku变量1

打开题目是一段高亮的php代码和一句提示,告诉我们flag在变量中

然后阅读代码,大意是:

返回等级为0的错误报告,也就是关闭报错,不给我们报错注入的机会,包含flag.php,高亮文件,如果存在GET传入的args值则让变量args等于其,如果args中不存在字母或则数字则会报args error!(存在标点符号也会报错)然后如果存在则进行返回args的值的信息,所以这里应该是要我们猜中变量的值,然后就会给我们flag,这里我们就懒得猜了,直接全局变量GLOBLAS,(让其依次尝试所有的变量)

构造url:http://123.206.87.240:8004/index1.php?args=GLOBALS

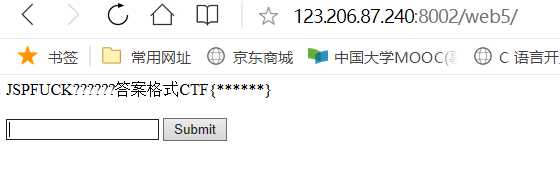

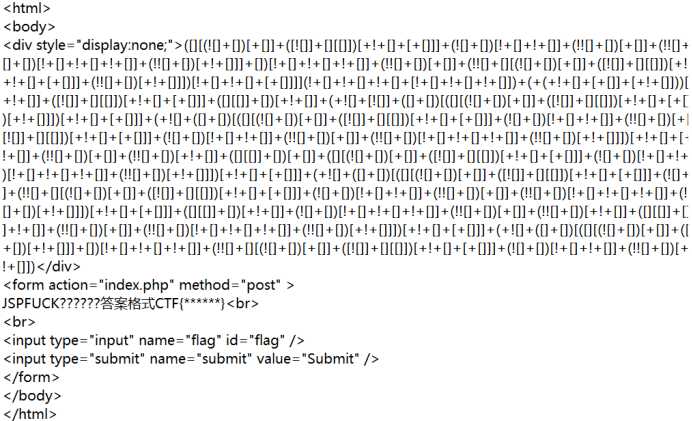

3.bugku web5

打开题目提示JSPFUCK格式是。。。。。

话不多说直接查看源码

发现了一段神秘代码,这东西我见过,不过一时想不起来,就粘到百度上试试,搜出来类似的,提示的是JSFUCK代码,然后就试试我之前博客中关于JSFUCK代码运行的方法

①复制

②打开firefox浏览器

③按下F12

④选择上方的控制台

⑤在下方粘贴是jsfuck代码

⑥按下回车即可运行

果真得到了flag

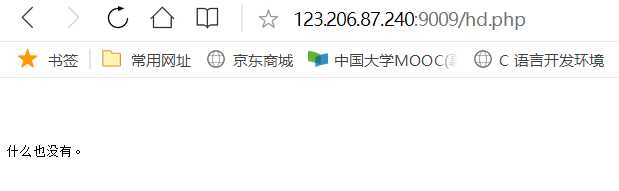

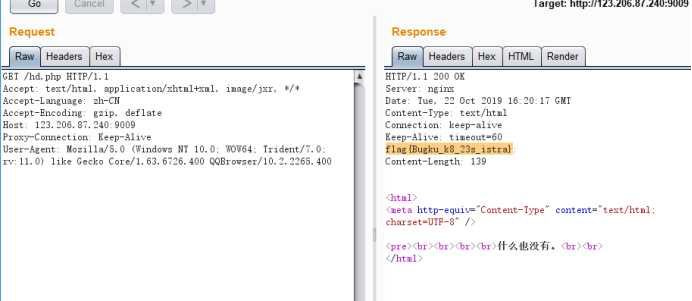

4.bugku 头等舱

打开他说什么都没有,一看还真没有,查看源码也什么都没有,

抓包试试,直接传repeater中go一遍

得到flag,原来头等舱的英文简写hd也是头的简写,也就是头文件信息

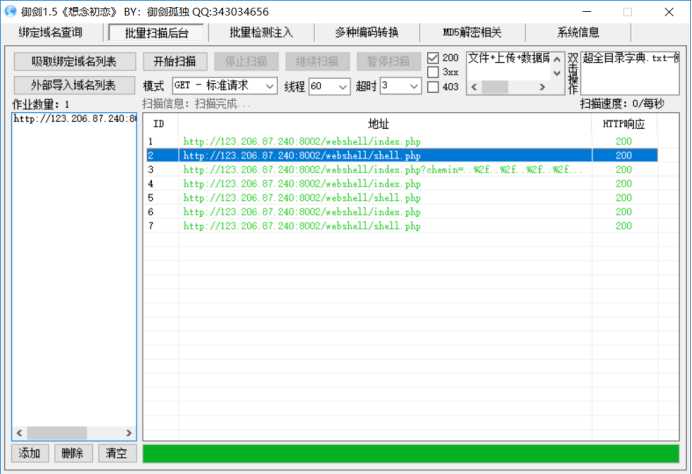

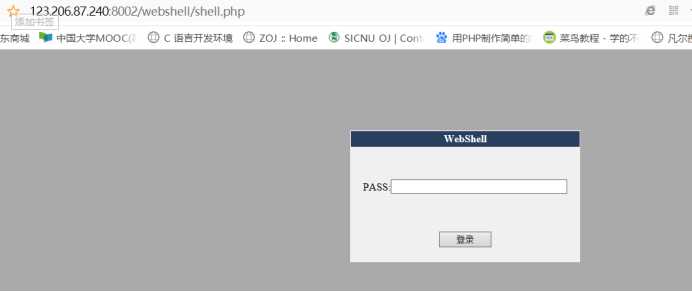

5.bugku 网站被黑

打开题目是一个动态的黑页, 提示说实战中经常会遇到,我们抓包,看源码,都没有什么线索,联系实战,我们先扫扫后台

果真扫出来了,打开试试

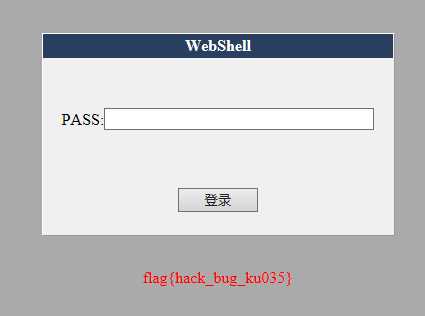

发现一个登录网页

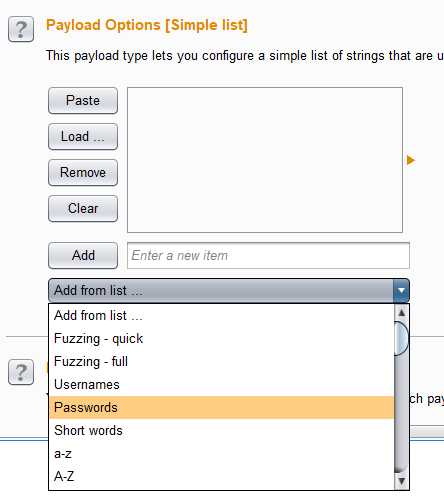

没有验证码和用户名就单纯的密码,所以我们试试爆破

直接bp抓包用自带密码字典开爆

就爆出来最后的密码为hack,登录试试,给出了flag

6.bugku 管理员系统

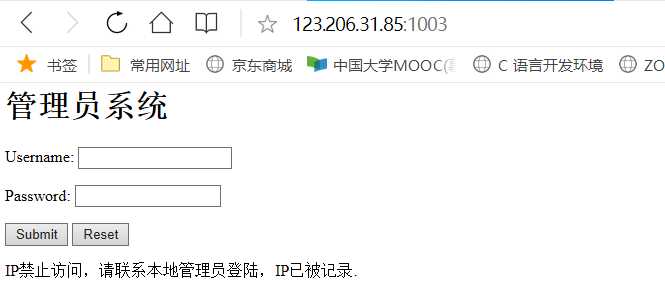

打开是一个很简单的登录表单填写,查看源码抓包都没什么,试试admin等弱口令账号密码发现会提示我们ip禁止访问。。。

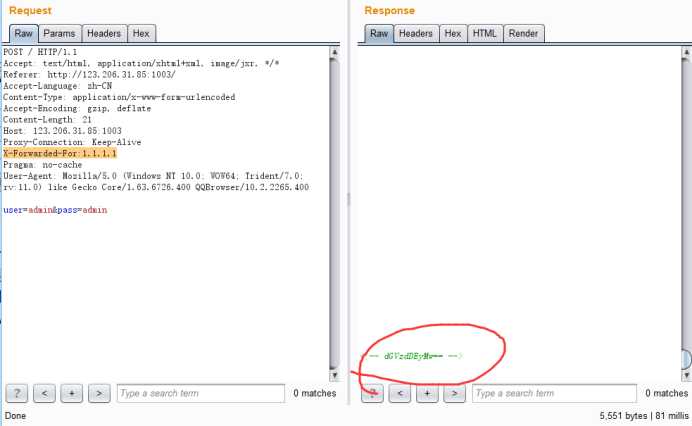

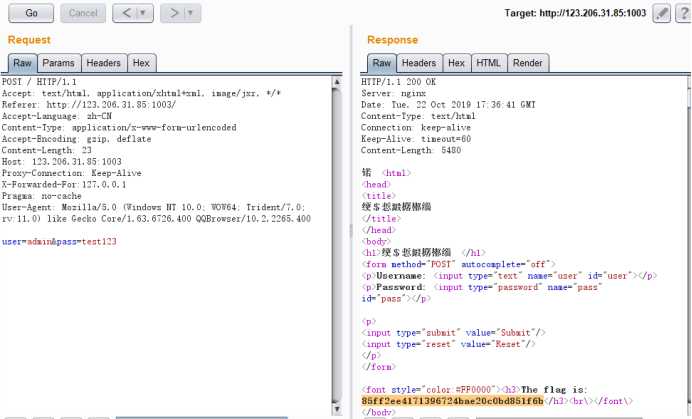

我们用bp抓包再构造ip试试

添加X-Forwarded-For:1.1.1.1

发现ip禁止的提示没了,并在最下面找到了一个绿色提示

可能是flag,试了试不对,再就可能是加密了的东西

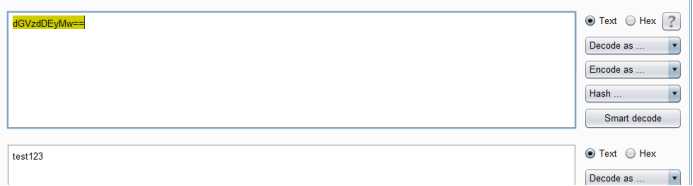

复制到bp的decode中解密试试

发现是base64加密的,解出来是test123,估计这就是密码了

然后去尝试admin,test123的各种组合,最后发现账号是admin,密码是test123,然后ip设置成127.0.0.1(必须是本地的ip,我刚开始一直尝试其他的ip就失败了,看了别人的IP才发现了是ip没设置对)

然后得到flag

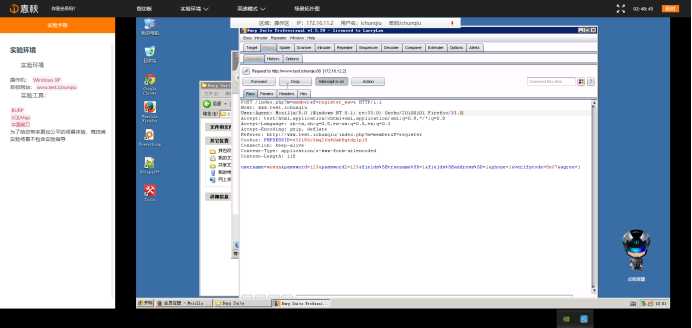

1.渗透测试 i春秋你是会员吗

打开先让我们找管理员密码

Emmmm,这还不简单,思路就是先扫后台然后爆破,账号可能就是admin,因为这里只让我们找密码不是?结果发现不行。。。。

还是根据dalao们的操作走吧

先打开网页的注册页面

然后填入信息,设置代理,抓包

标签:用户名 dmi lag dal decode 失败 结果 family 源码

原文地址:https://www.cnblogs.com/wosun/p/11723727.html