标签:目录 ast var oop loopback 所有者 虚拟机 编辑 res

一般来讲域名比IP地址更加的有含义、也更容易记住,所以通常用户更习惯输入域名来访问网络中的资源,但是计算机主机在互联网中只能通过IP识别对方主机,那么就需要DNS域名解析服务了。

DNS域名解析服务(Domain Name System)是用于解析域名与IP地址对应关系的服务,功能上可以实现正向解析与反向解析:

正向解析:根据主机名(域名)查找对应的IP地址。

反向解析:根据IP地址查找对应的主机名(域名)。

正向解析实验

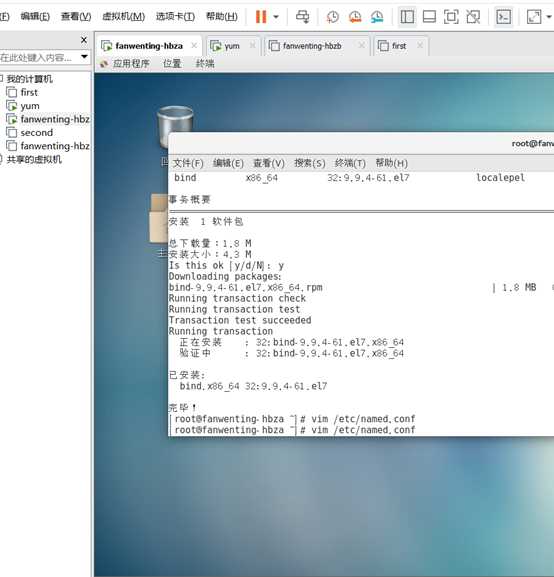

在yum配置好的情况下首先在我们的虚拟机上安装Bind

[root@fanwenting-hbza ~]# yum install bind

域名解析服务Bind的程序名称叫做named。

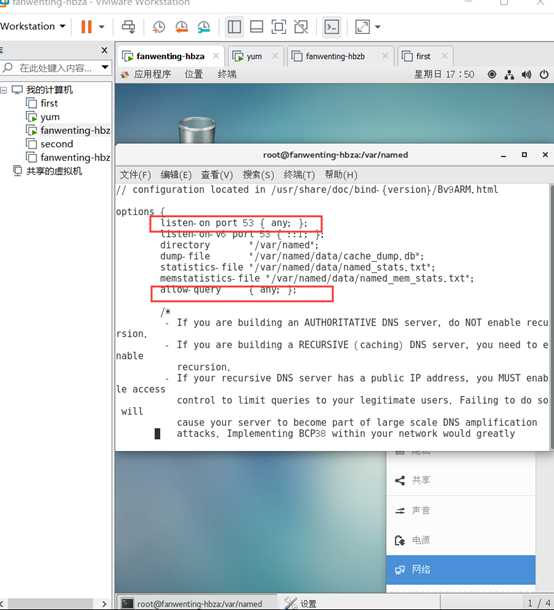

下面我们来修改一下主配置文件

[root@fanwenting-hbza ~]#vim /etc/named.conf

将红框中的信息修改为any,代表允许监听任何IP地址。

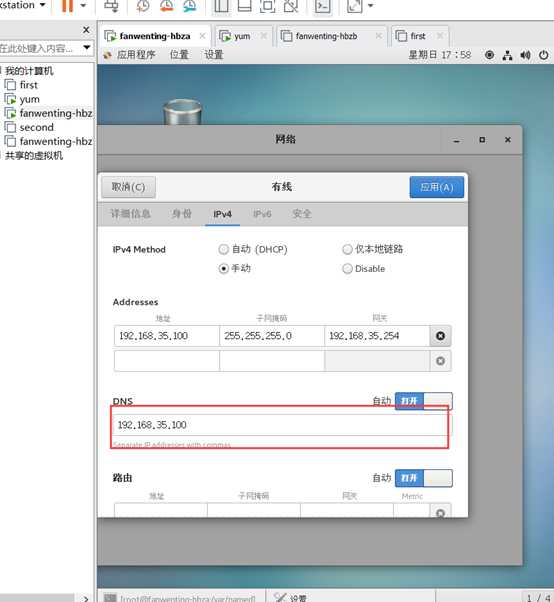

要搭建DNS服务,那么一定要将DNS地址修改为本机。如下图所示:

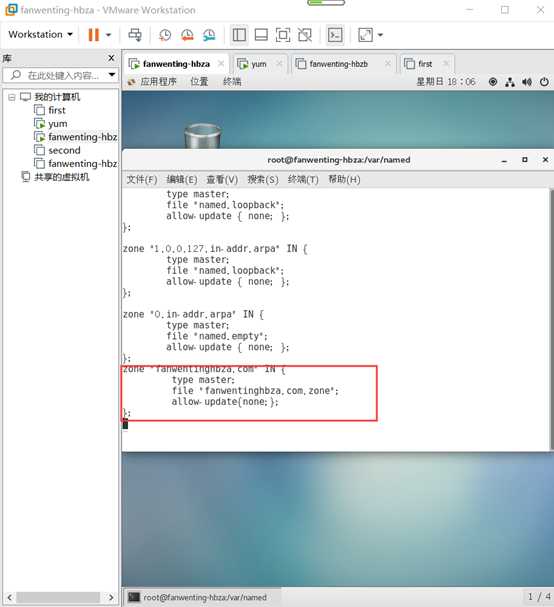

[root@fanwenting-hbza ~]#vim /etc/named.rfc1912.zones

其他信息不用动,只需要在下面添加

zone "fanwenringhbza.com" IN {

type master;

file "fanwentinghbza.com.zone";

allow-update {none;};

}

注意:在打的时候一定要打对,注意空格和;有没有缺少,我打错了很多次所以后面重启named端口时一直提示有问题

[root@fanwenting-hbza ~]# cd /var/named/

查看区域数据文件的权限:

[root@fanwenting-hbza ~]#ls -al named.fanwentinghbza

执行cp命令时加入-a,代表连通复制原来文件的属性、所有者、组等信息:

[root@fanwenting-hbza ~]#l cp -a named.fanwentinghbza fanwentinghbza.com

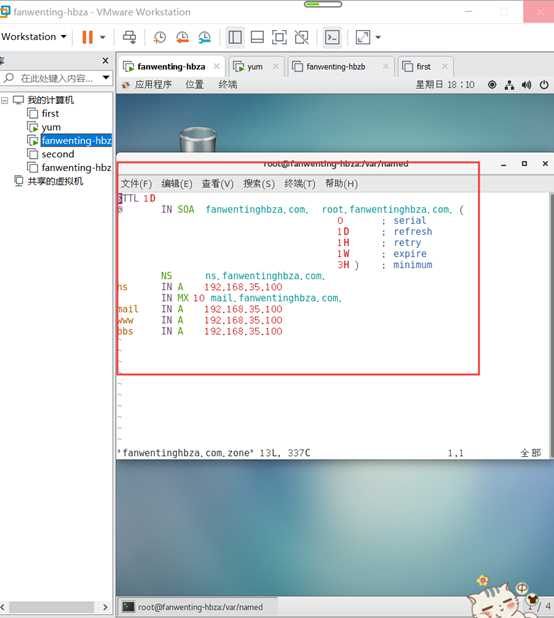

编辑linuxprobe.com域名的区域数据文件:

[root@fanwenting-hbza ~]#l vim fanwentinghbza.com.zone

在其中输入

然后重启一下端口

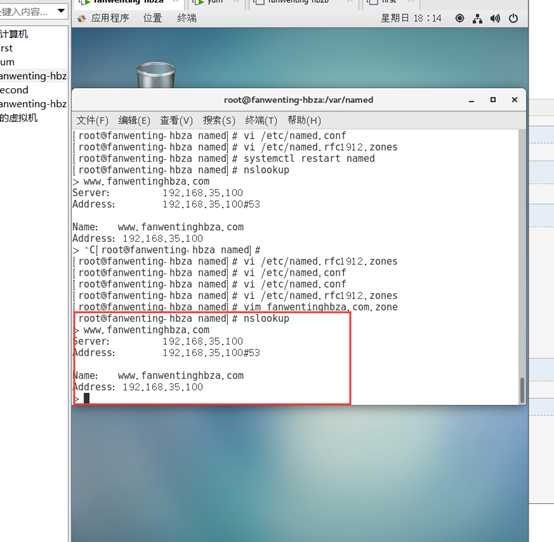

[root@fanwenting-hbza ~]#systemctl restart named

最后使用nslookup命令来查看是否能够解析成功

这样就说明已经能够正向解析成功了

反向解析实验

反向解析实验的前几个步骤与正向解析实验的前几个步骤相同,先安装bind,然后配置/etc/named.conf文件,将里面的两个地方改为any,代表可以监听任何端口。将DNS改为自己的地址才能实现实验。然后配置重要的文件

[root@fanwenting-hbza ~]#vim /etc/named.rfc1912.zones

依旧是其他地方不动,在最后添加

zone "35.168.192.in-addr.arpa" IN {

type master;

file "192.168.35.arpa";

};

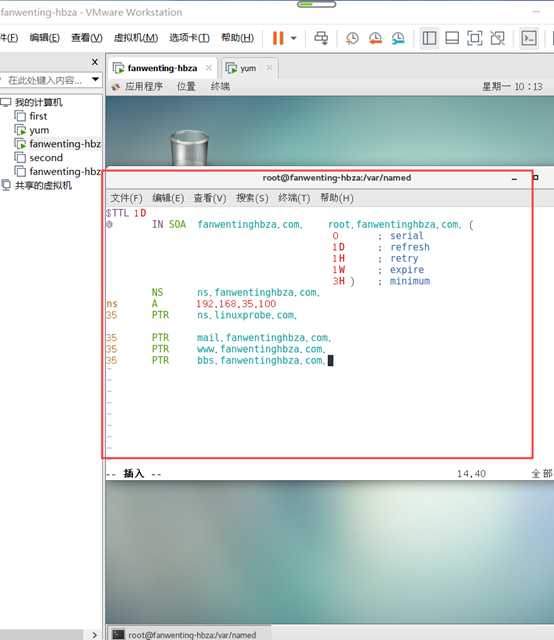

反向解析实验的数据模板存在于反向解析数据文件模版为:”/var/named/named.loopback“,我们可复制并填写信息后即可直接使用:

[root@fanwenting-hbza ~]# cp -a named.loopback 192.168.35.arpa

当时我的命令上一直显示找不到这个文件,我们可以进入/var/named/的目录下以后再复制这个文件

[root@linuxprobe named]# vim 192.168.35.arpa

配置成功后利用nslookup命令检查解析结果即可。

标签:目录 ast var oop loopback 所有者 虚拟机 编辑 res

原文地址:https://www.cnblogs.com/fairyting/p/11788345.html