标签:返回 发送 ast asc https 代码执行 文件 字符串 http

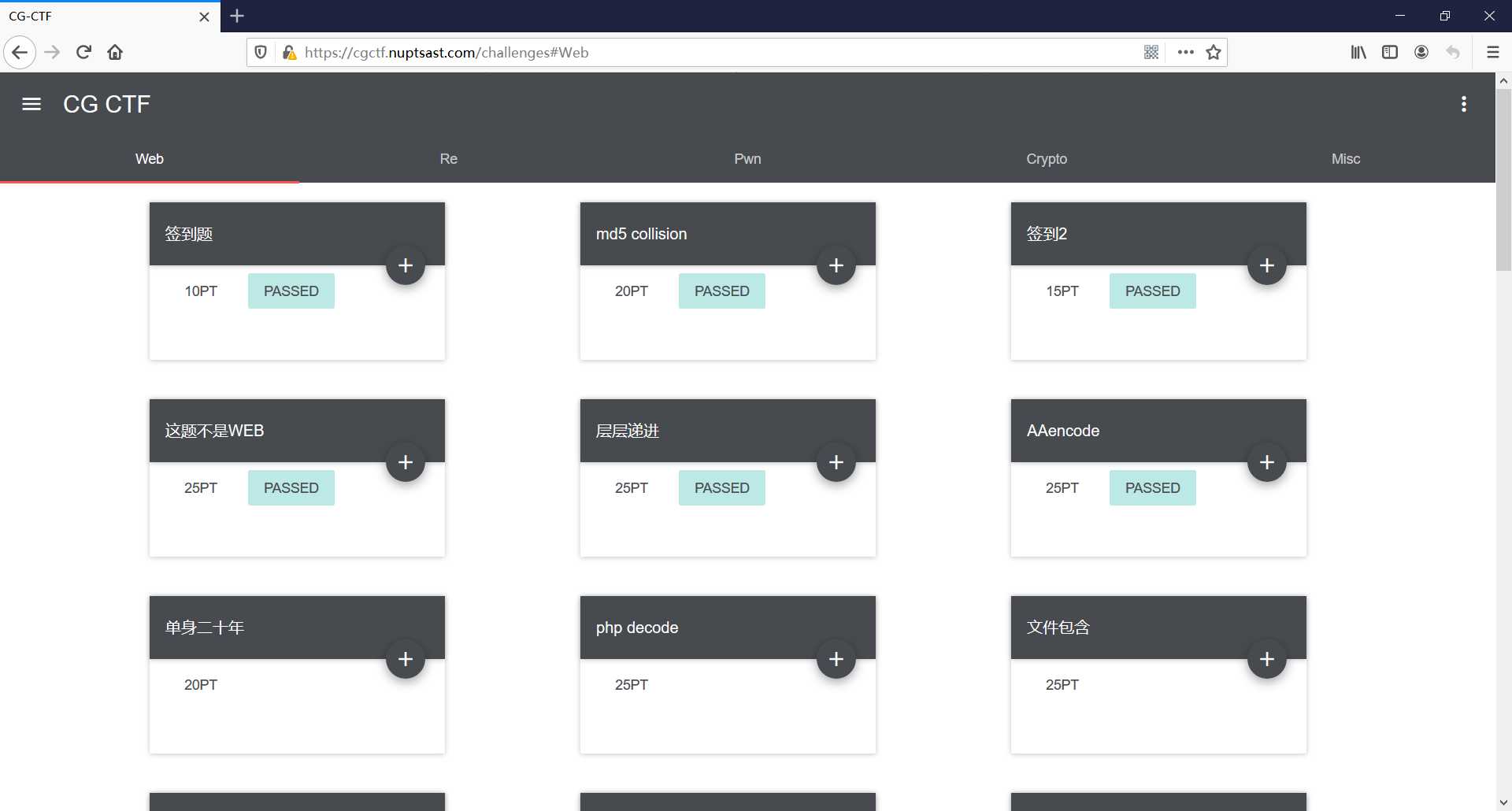

CG-CTF

https://cgctf.nuptsast.com/challenges#Web

续上~

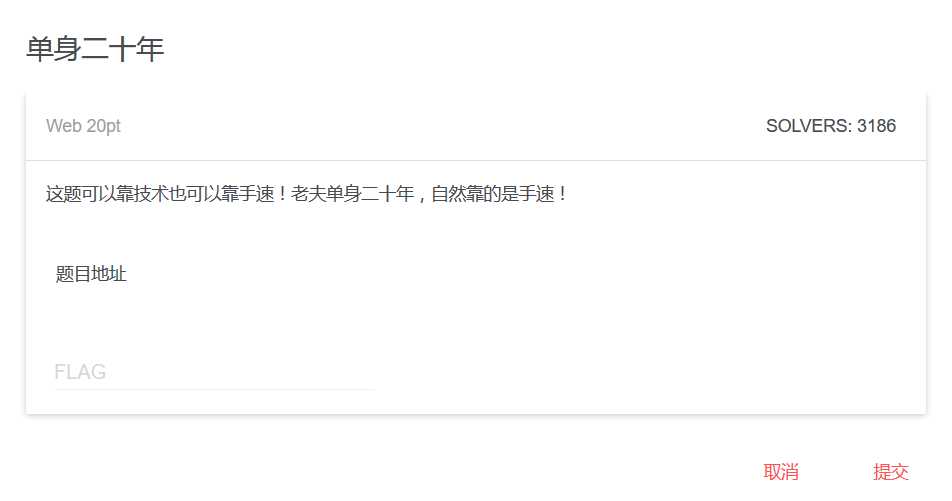

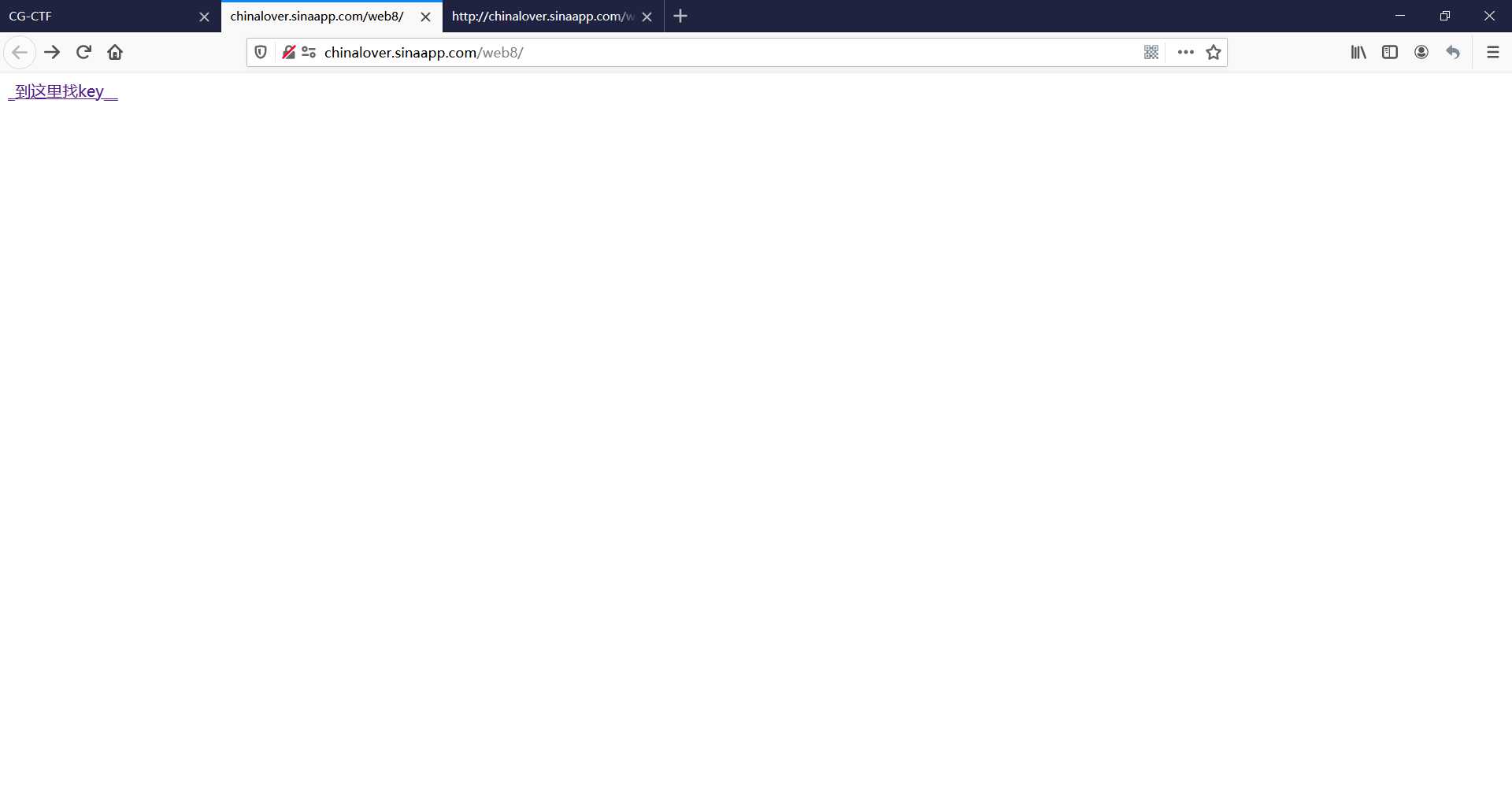

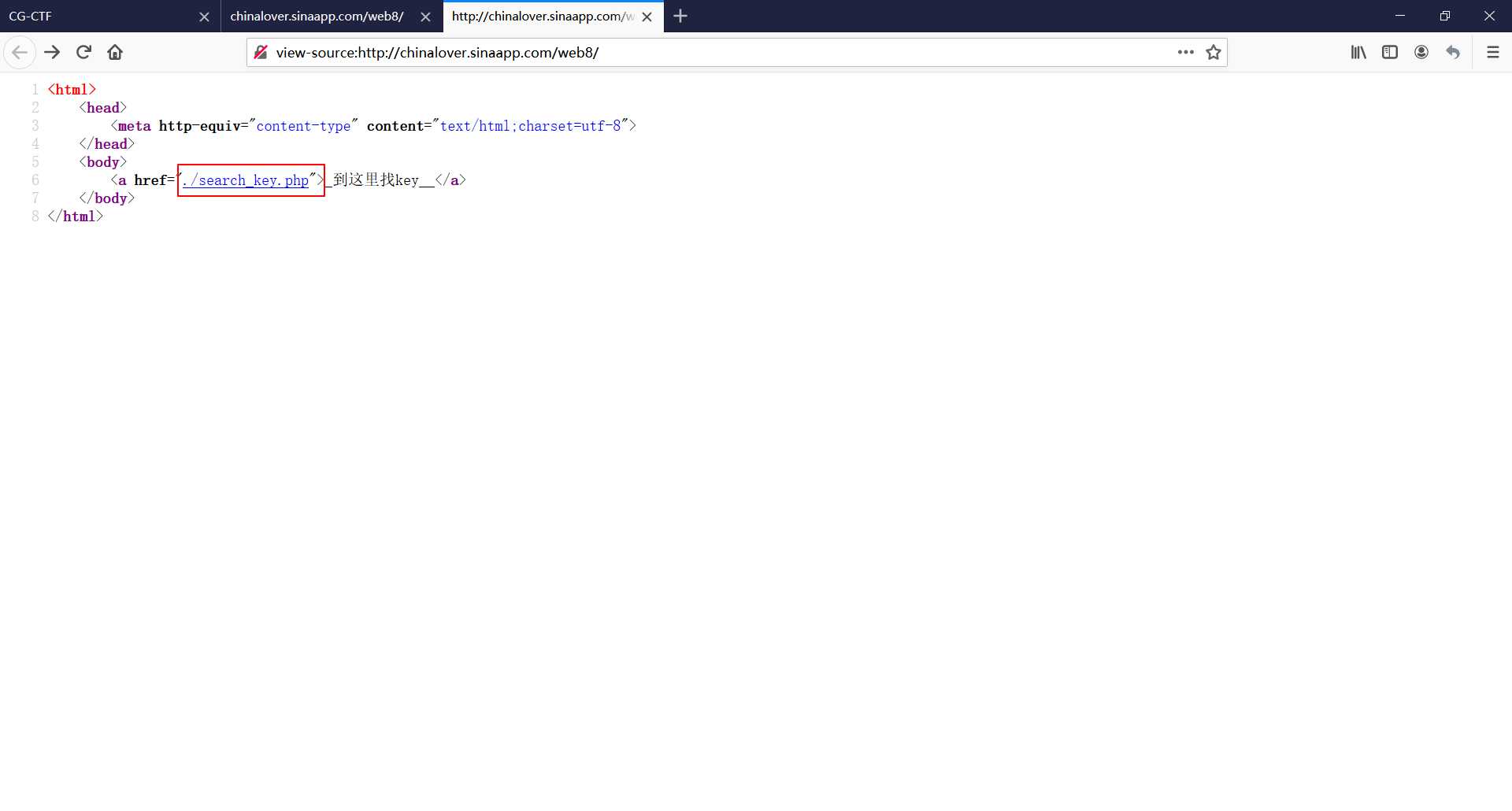

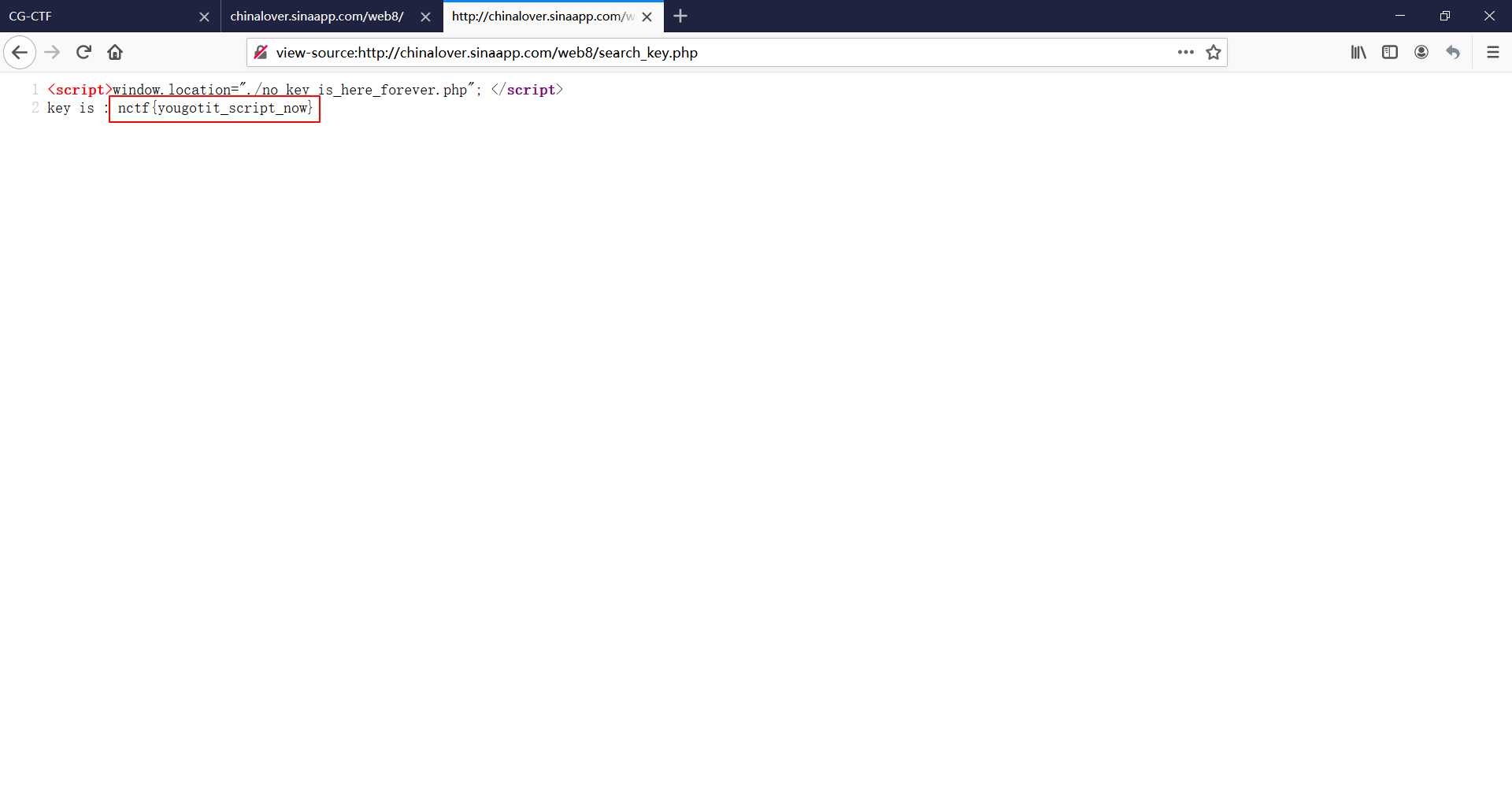

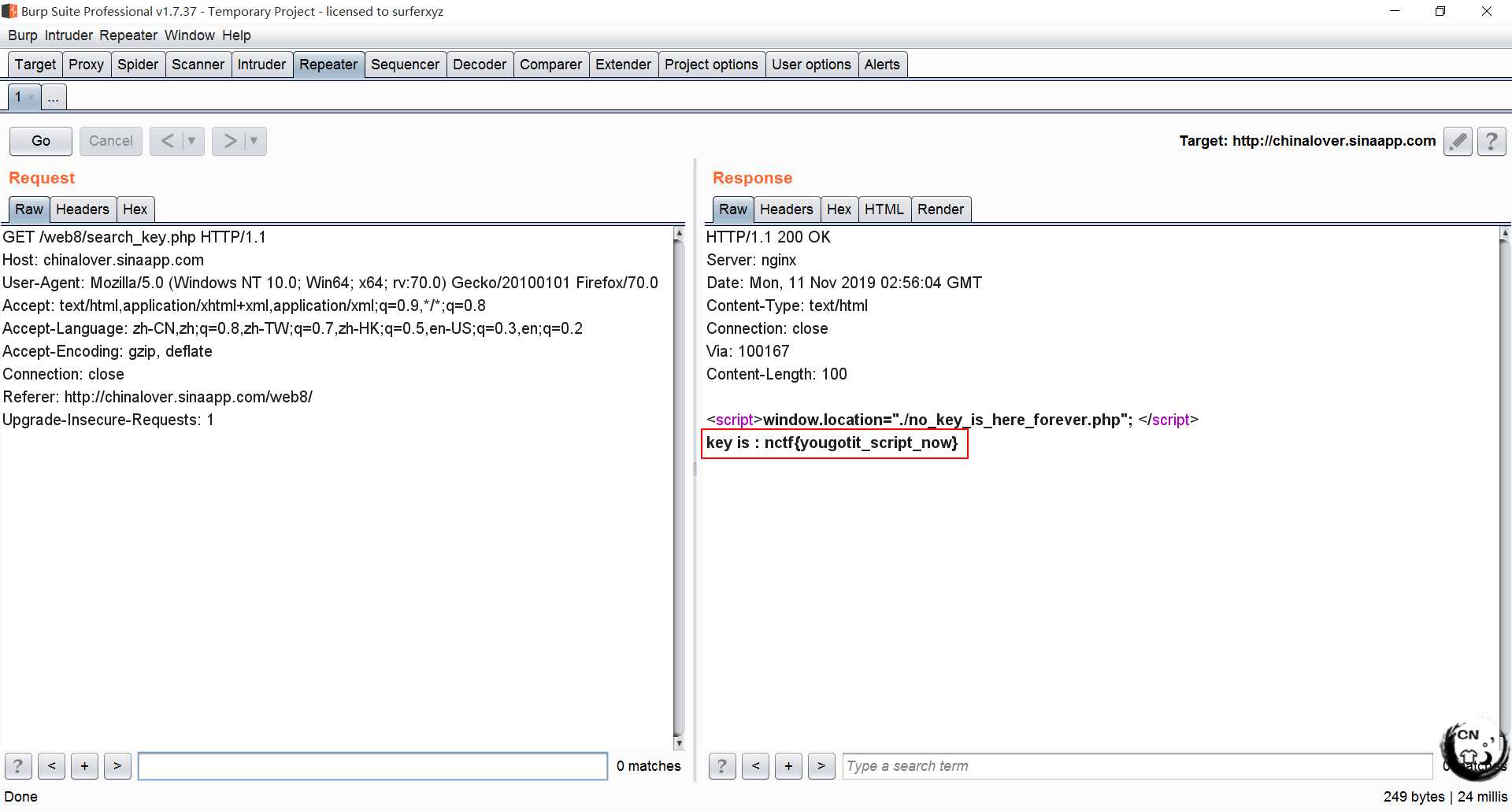

第七题:单身二十年

查看源代码;

取得flag(干杯~);

本题也可通过burp抓包,查看返回信息取得flag;

(至于为啥和手速有关没想明白。。。);

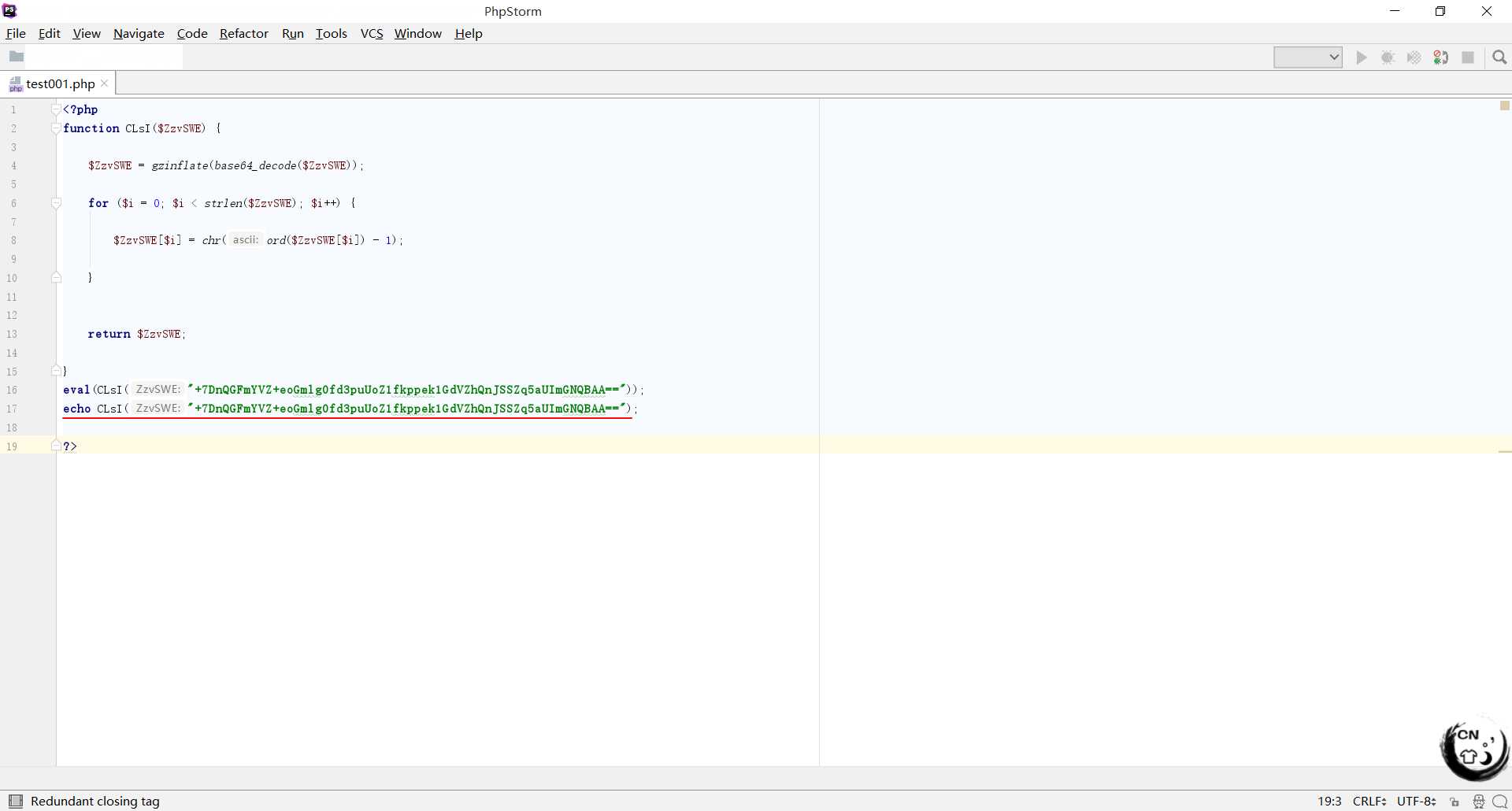

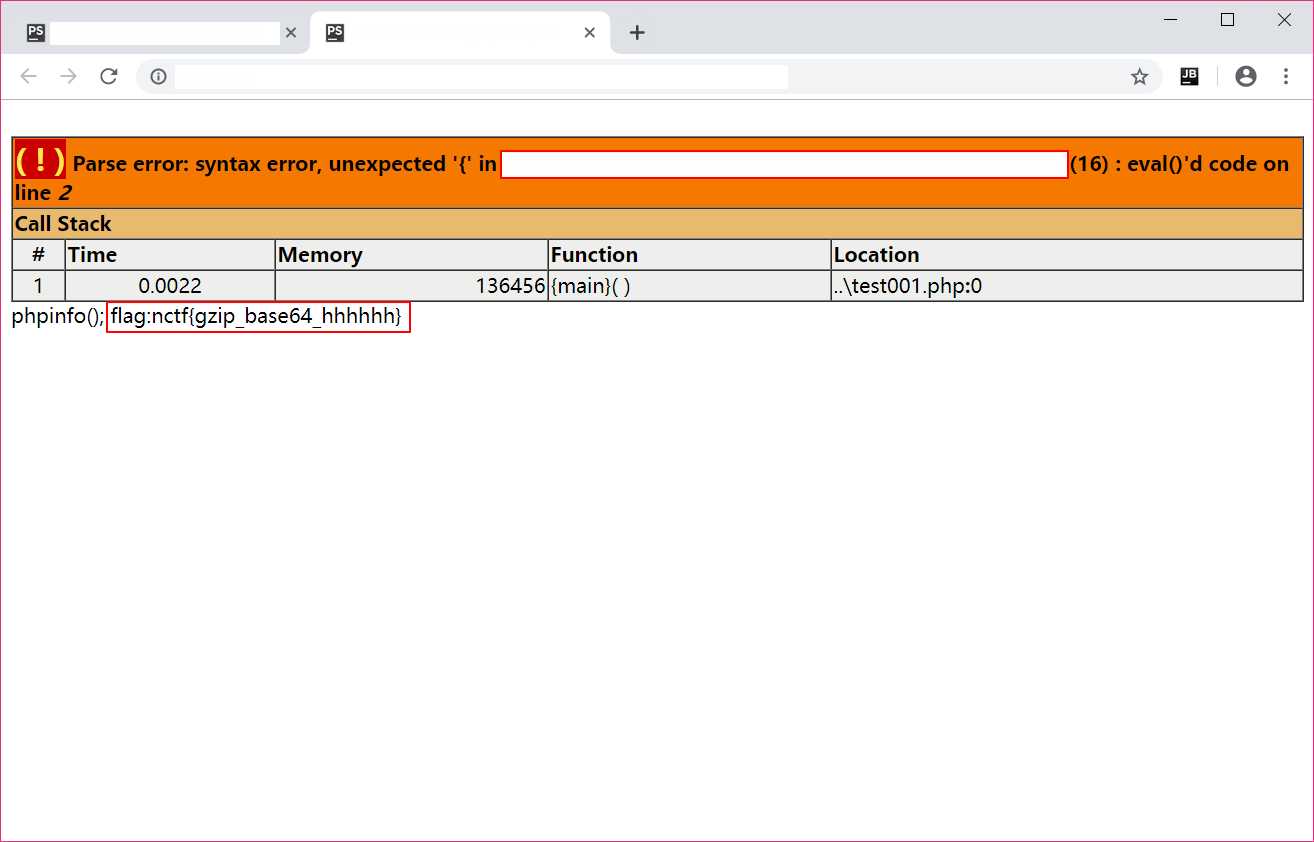

第八题:php decode

分析:直接让解码,代码分析:定义了一个函数CLsI(),用了gzinflate()解压函数和base_decode()BASE64 编码字符串解码函数,然后用一个for循环对字符串的每一位用对应的ASCII码的上一位代替,返回值。eval()函数把字符串按照PHP代码来计算;

思路:直接用echo打印出结果即可;

取得flag(干杯~);

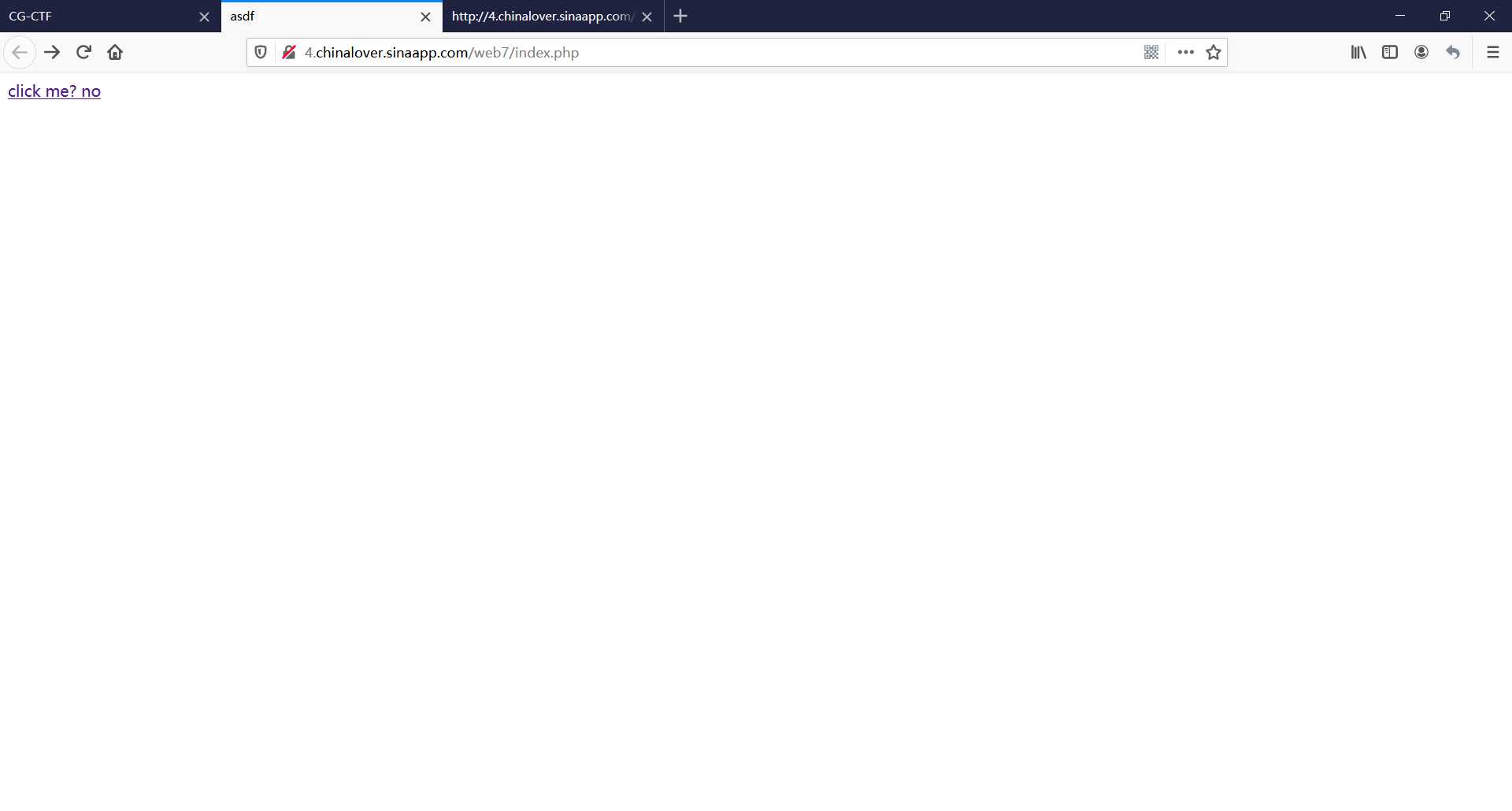

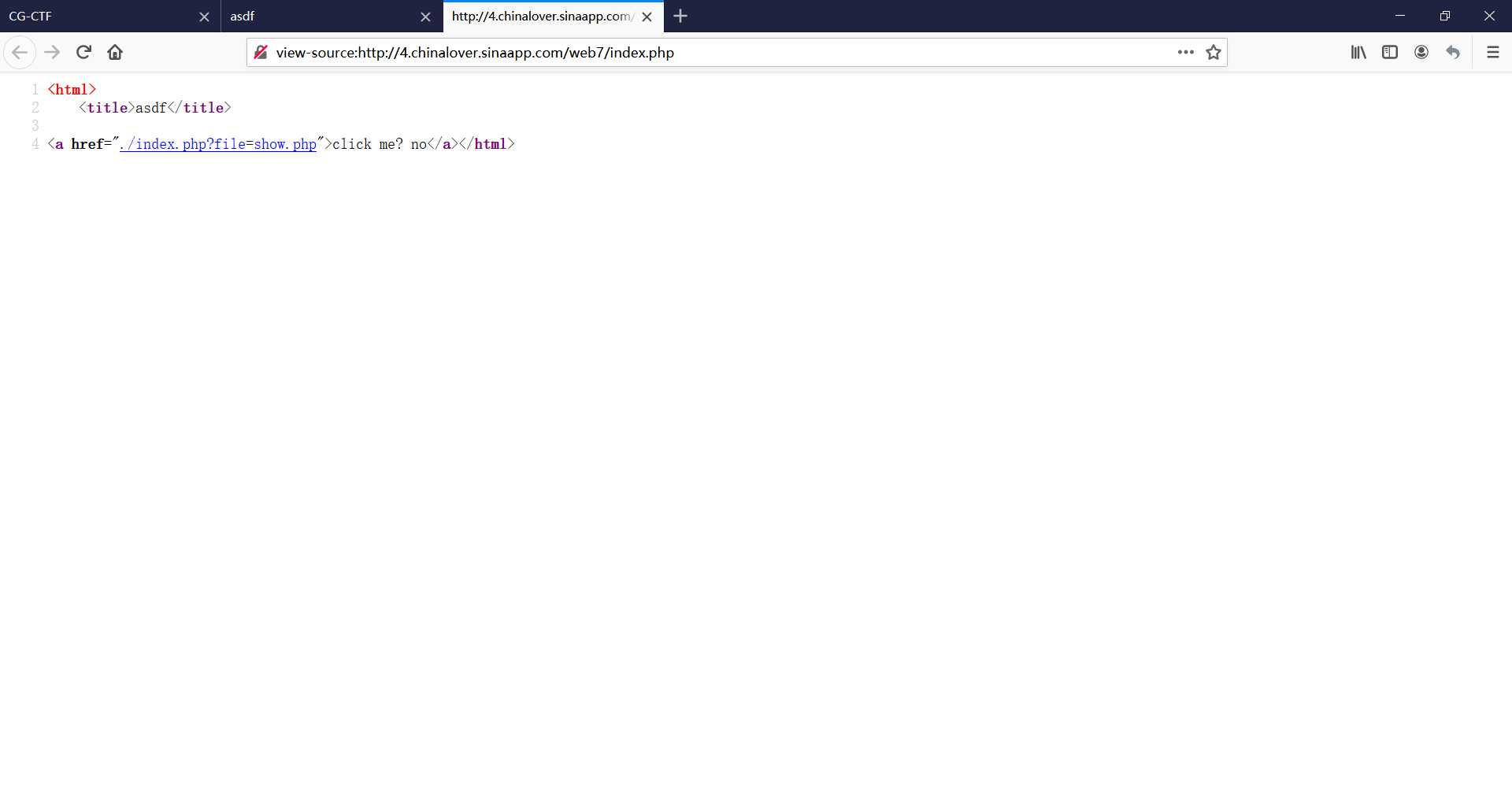

第九题:文件包含

查看源代码;

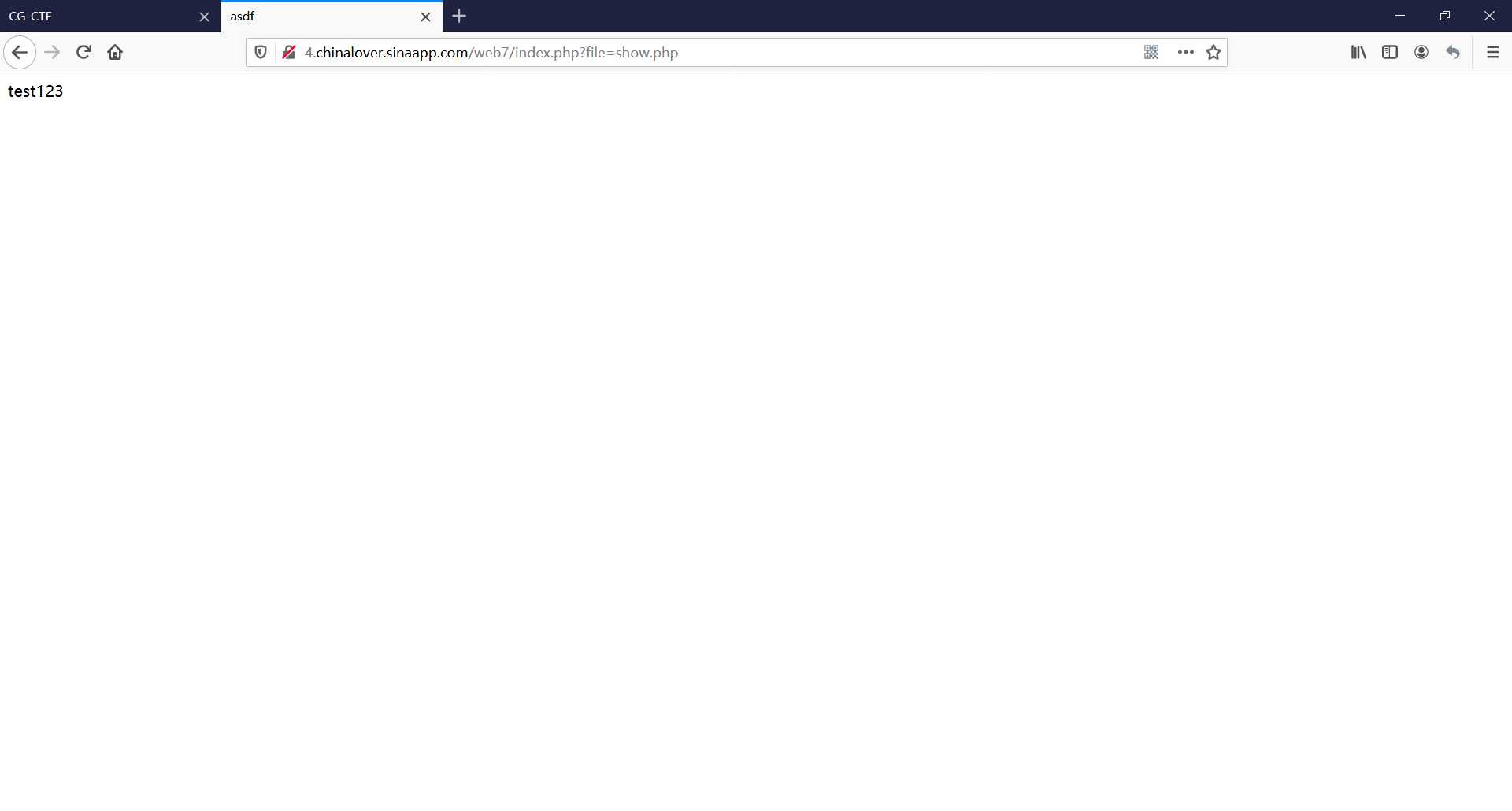

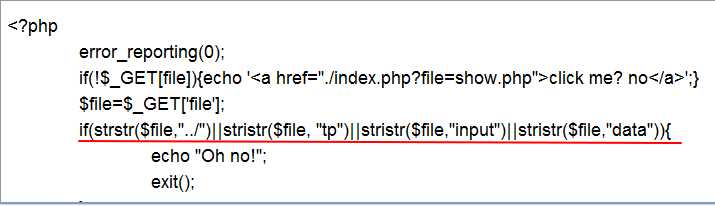

分析:?file=show.php,很明显这边是个文件包含漏洞,这和我之前PTE做过的一道文件包含题类似,flag应当是藏在了php代码中,比如藏在某个注释里面,所以没有显示出来,所以思路就是去直接看PHP文件内容而不是让其中的代码执行;

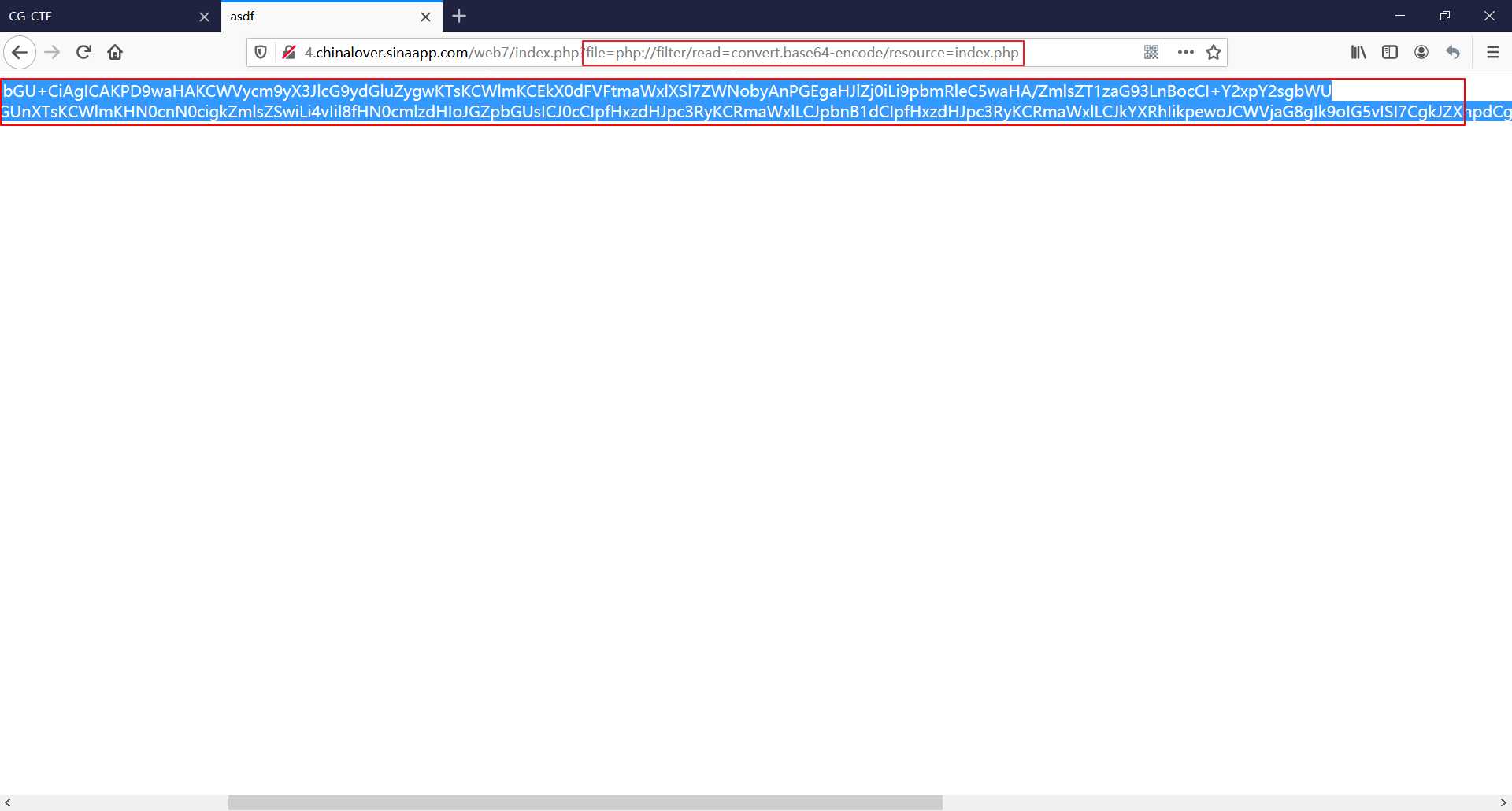

思路1:构造URL,这边用到php的封装协议php://,并用base64对文件内容加密,保证php代码不被执行,这样我们可以read到加密后的内容;

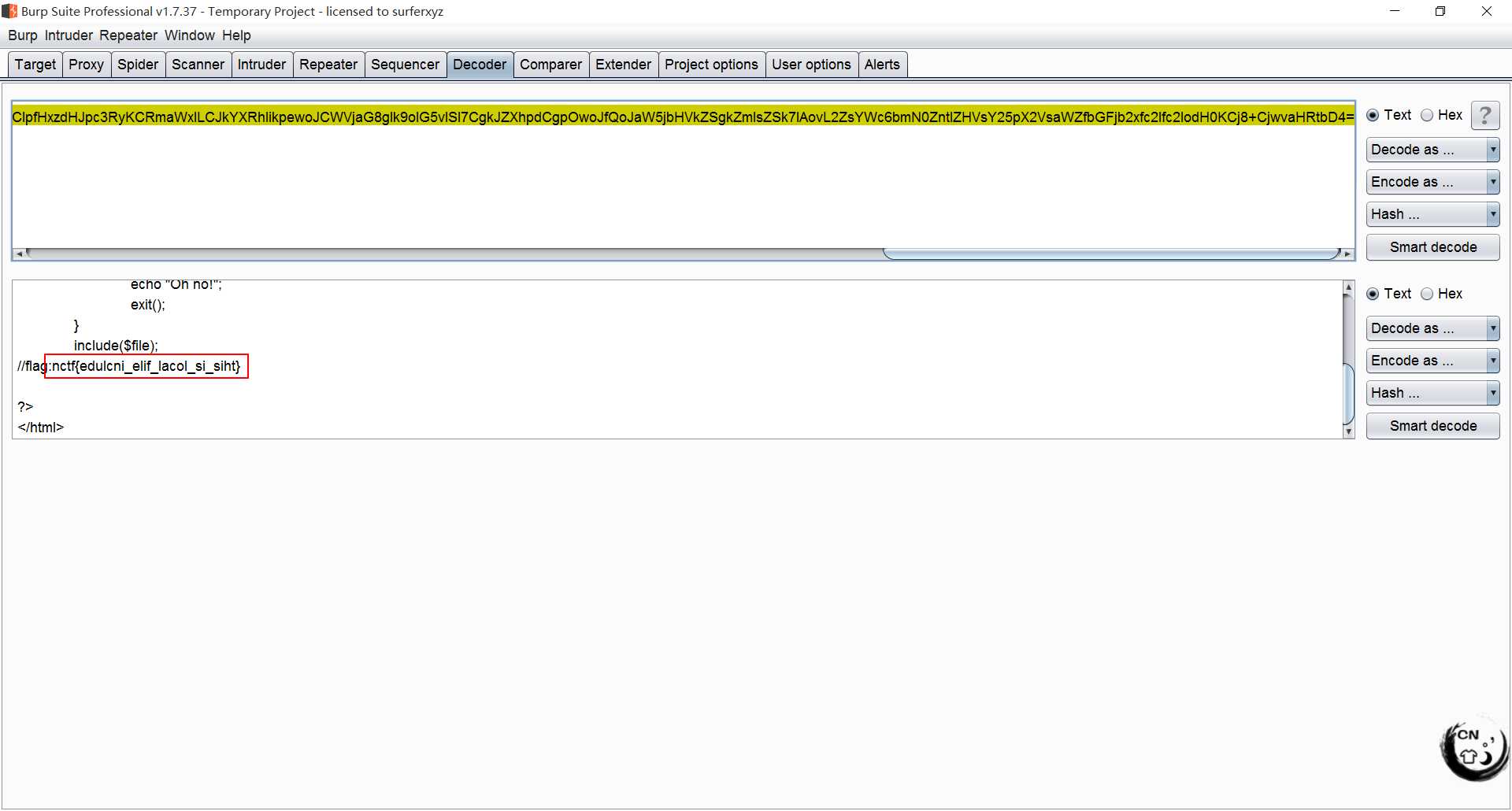

然后进行解码就取得flag(干杯~);

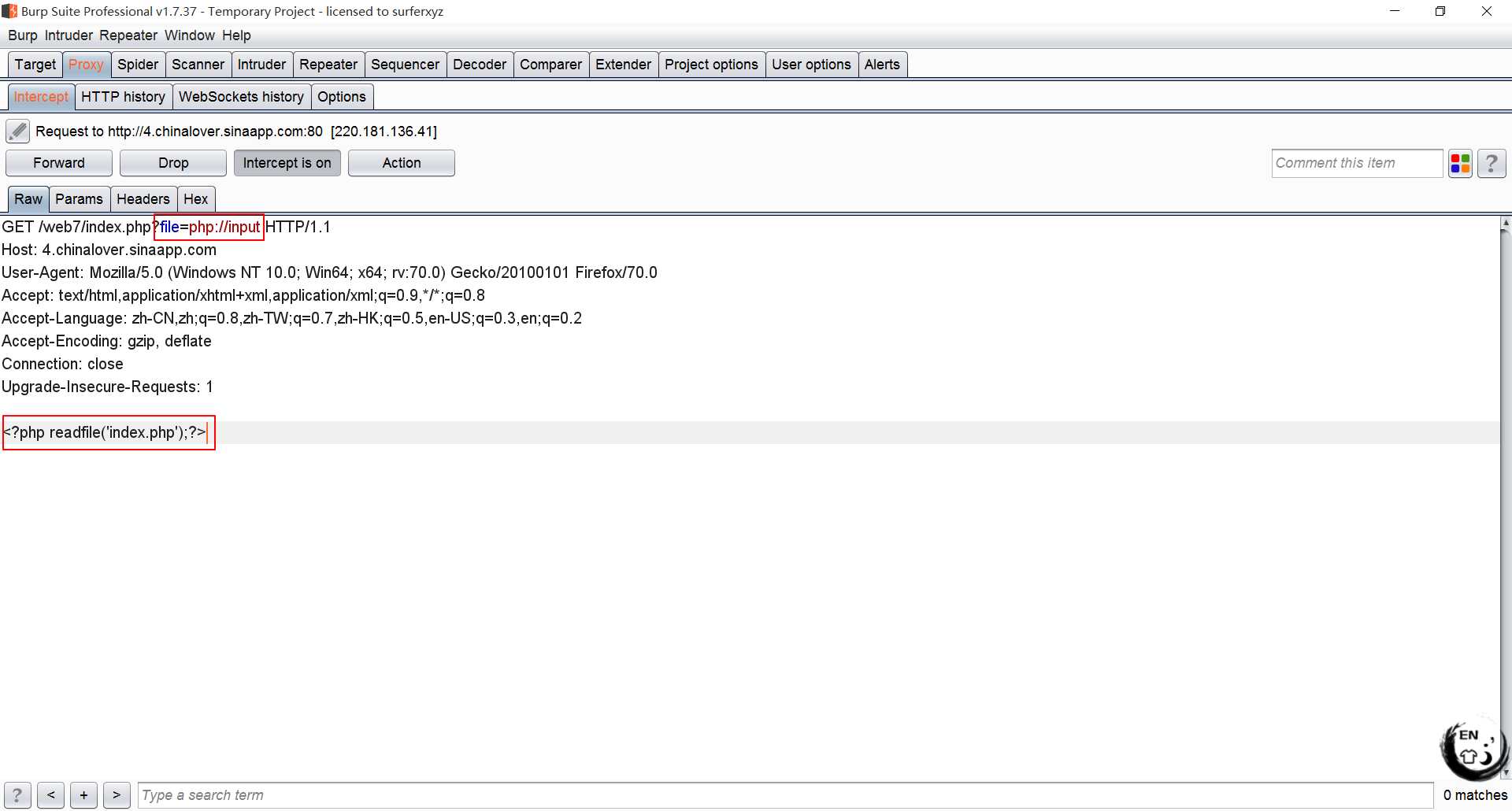

思路2:构造URL,同样也用到了PHP内置封装协议php://input,然后用burp抓包,用readfile()函数尝试读取文件;

结果发现并没有成功;

我回头看了一下之前解码出来的代码,发现input被过滤了。。。;

第十题:单身一百年也没用

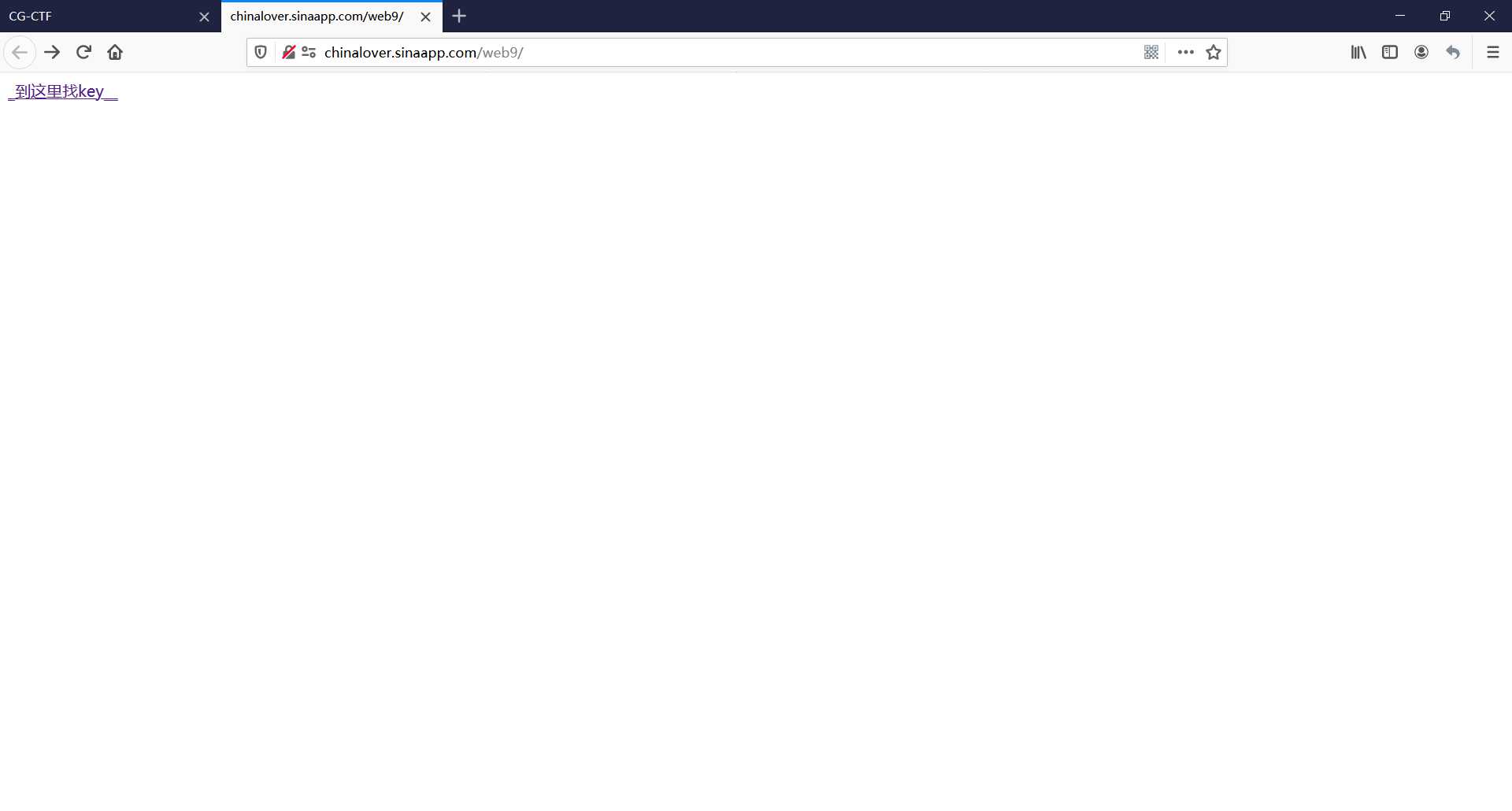

点击链接;

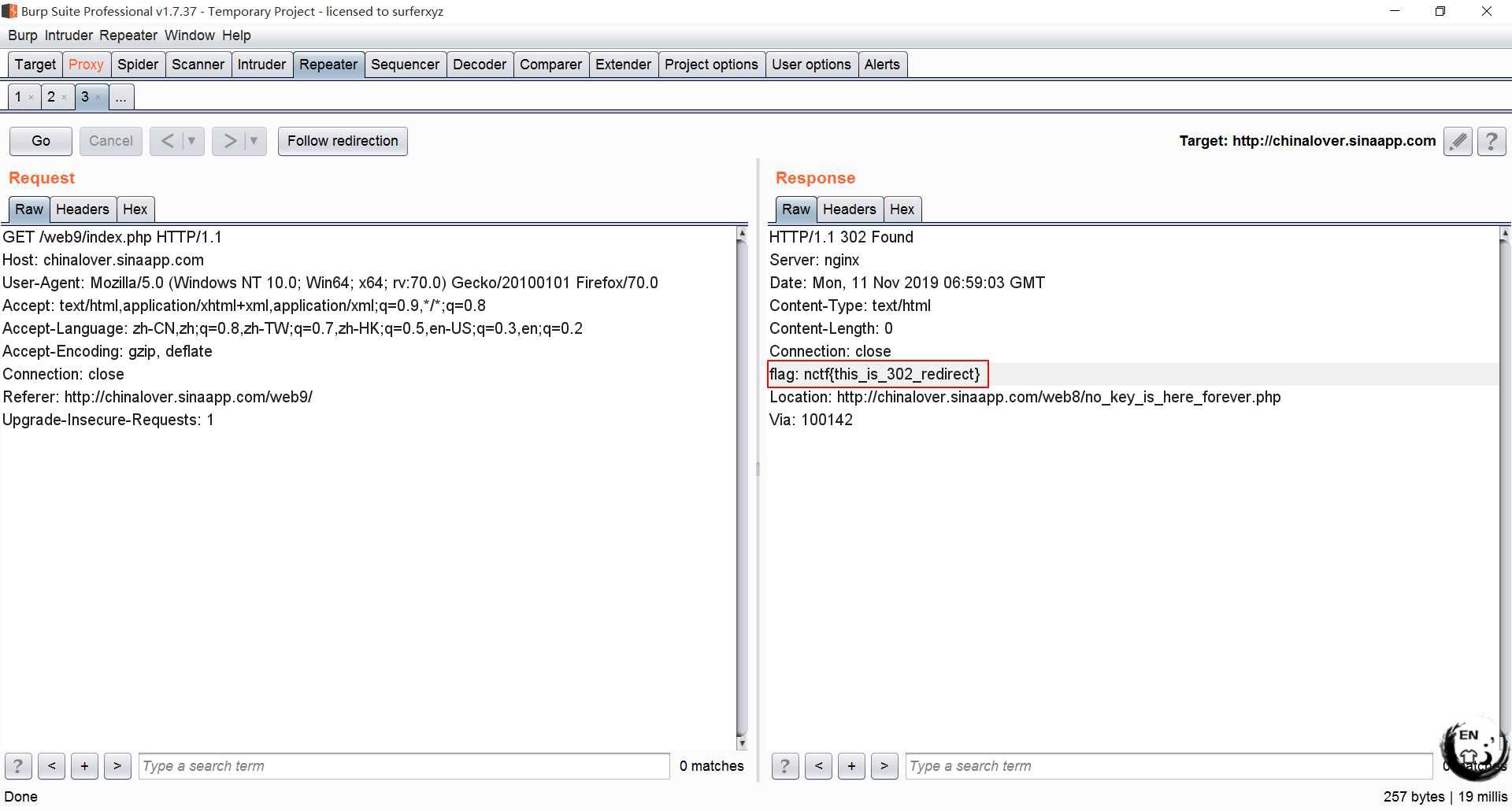

分析:页面和源代码中没有任何信息,和上一个单身题应该一样需要用burp抓包;

抓到包后发送,发现flag就在返回头部中(干杯~);

第十一题:Download~!

EMMM,题目没了,跳过;

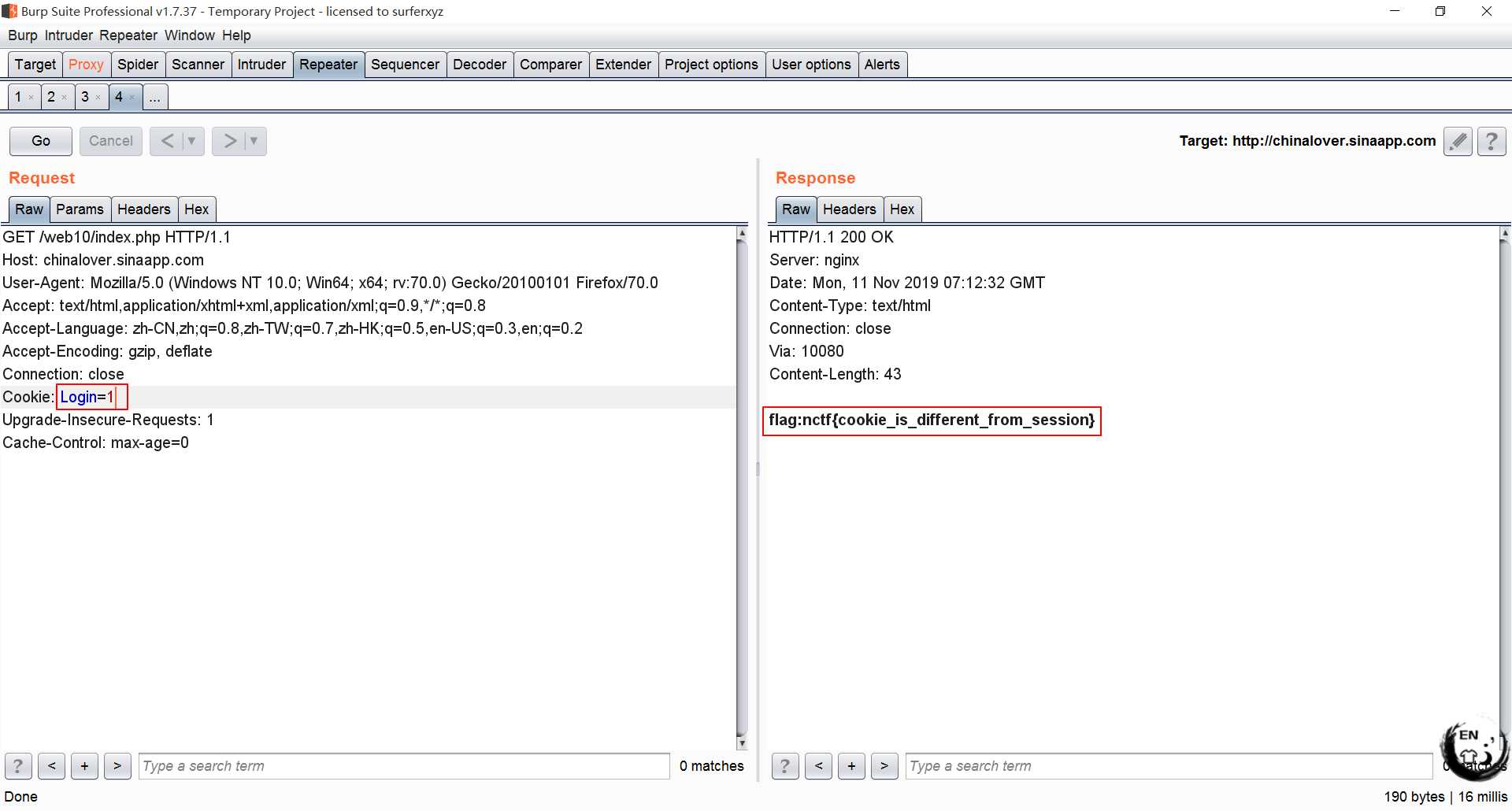

第十二题:COOKIE

分析:啥也没有,题目是Cookie,提示是0==not,感觉就是把Cookie里的0改为1,去尝试一下,用burp抓包并修改Cookie;

将Login=0改为Login=1,取得flag(干杯~);

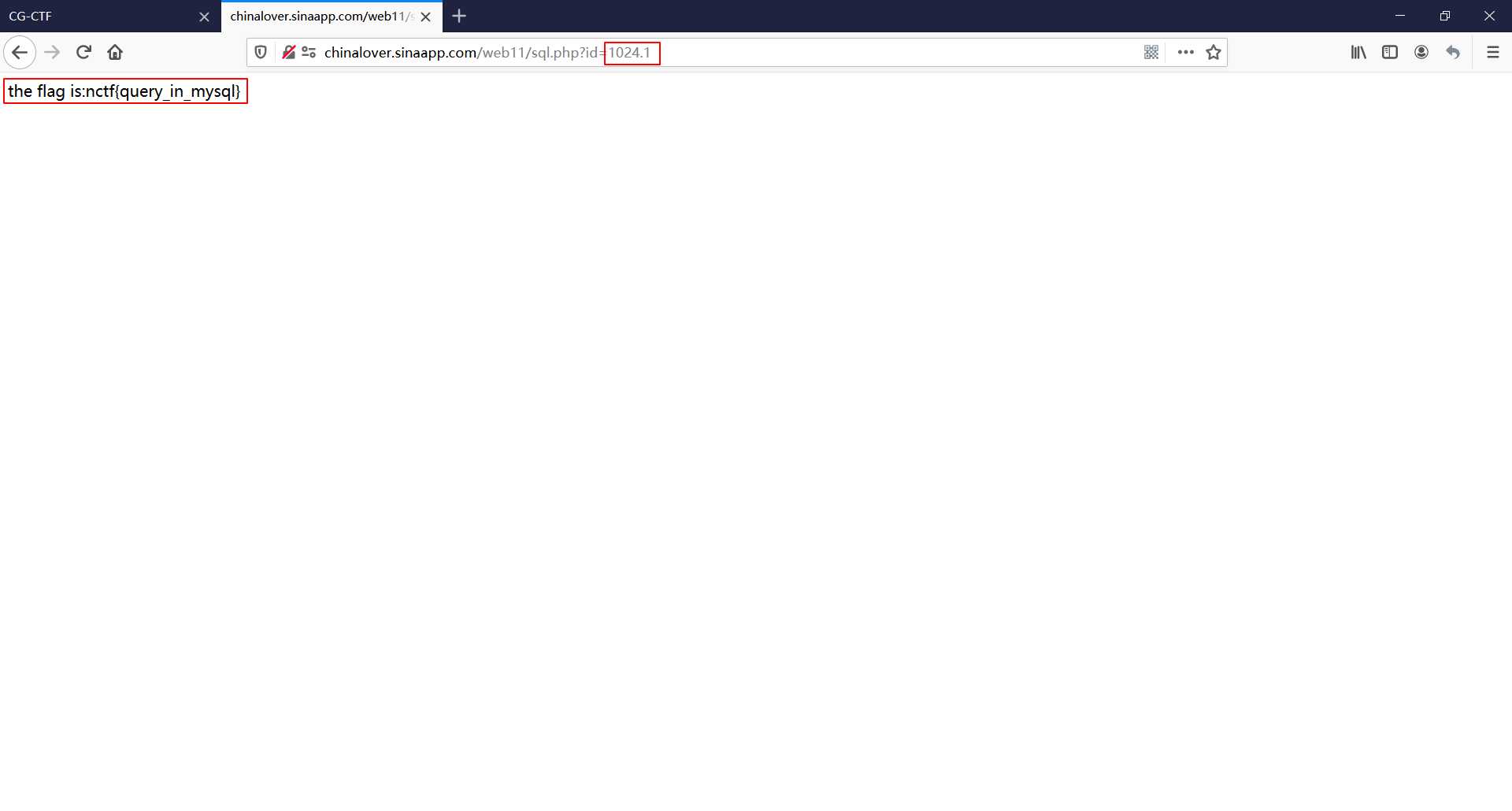

第十三题:MYSQL

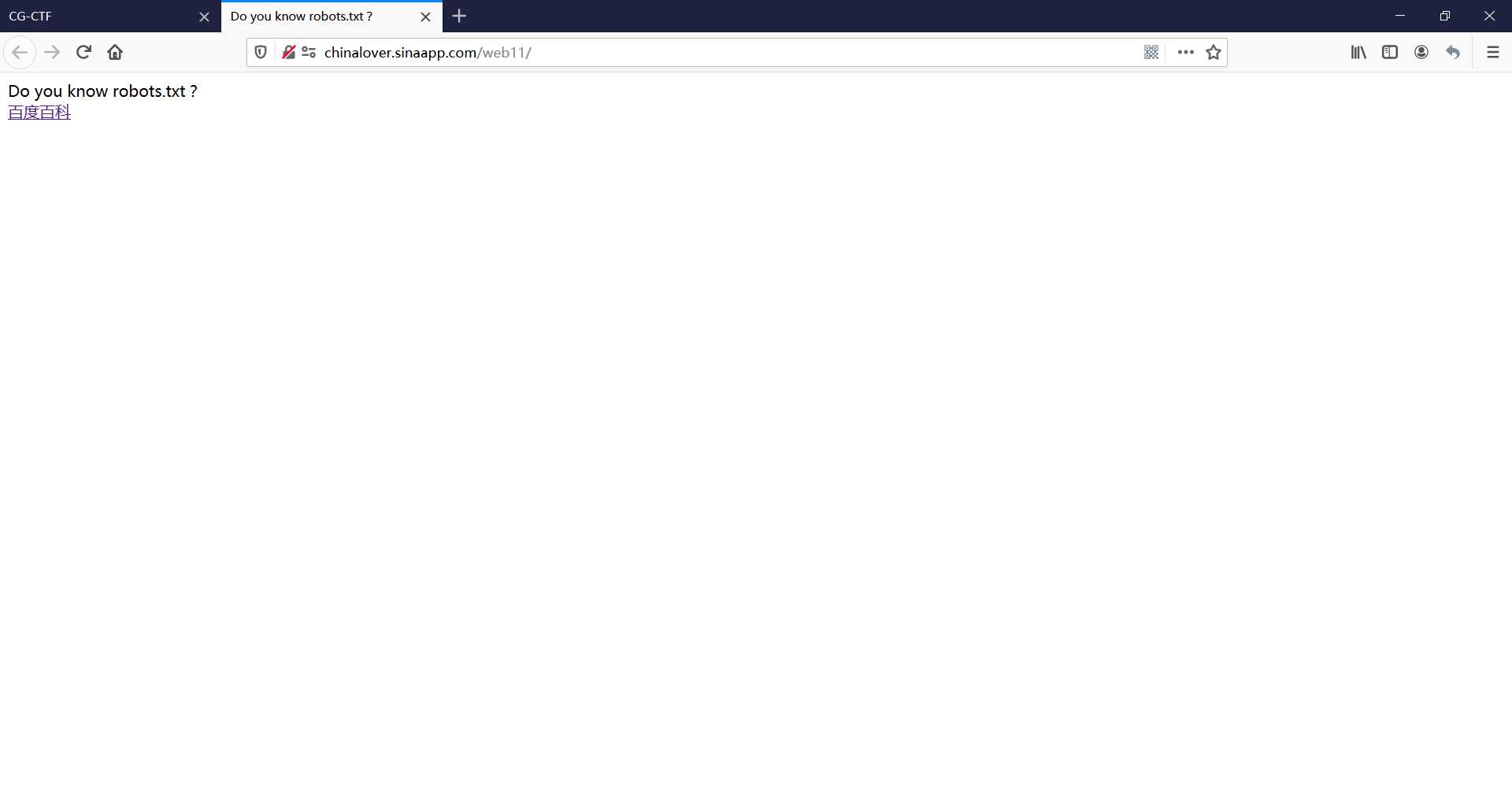

学习一下啥是robots.txt;

https://baike.baidu.com/item/robots%E5%8D%8F%E8%AE%AE?fr=aladdin&fromtitle=robots.txt;

查看robots.txt;

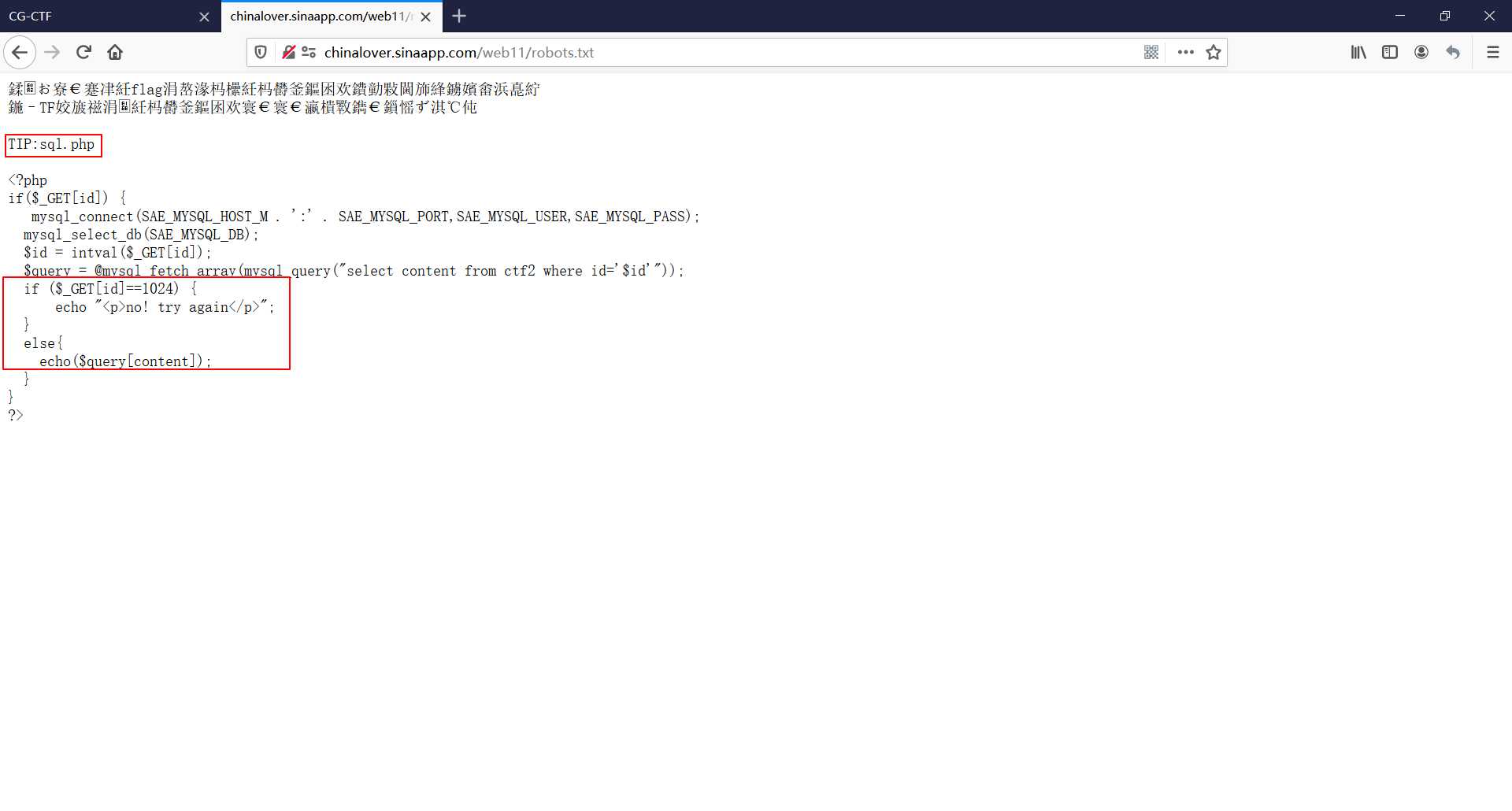

分析:可以看到又给了提示:sql.php,以及id不等于1024;

思路:intval() 函数用于获取变量的整数值,可以推测$id应为1024,但是输入的id不能是1024,尝试构造带小数的id:1024.1;

取得flag(干杯~);

未完待续~

标签:返回 发送 ast asc https 代码执行 文件 字符串 http

原文地址:https://www.cnblogs.com/Dio-Hch/p/11837080.html