标签:使用 image 没有 http 源代码 loading 靶场 bsp upload

打算从0到1,重新做一遍DWVA靶场,复习各个技巧并记录下思路和总结。

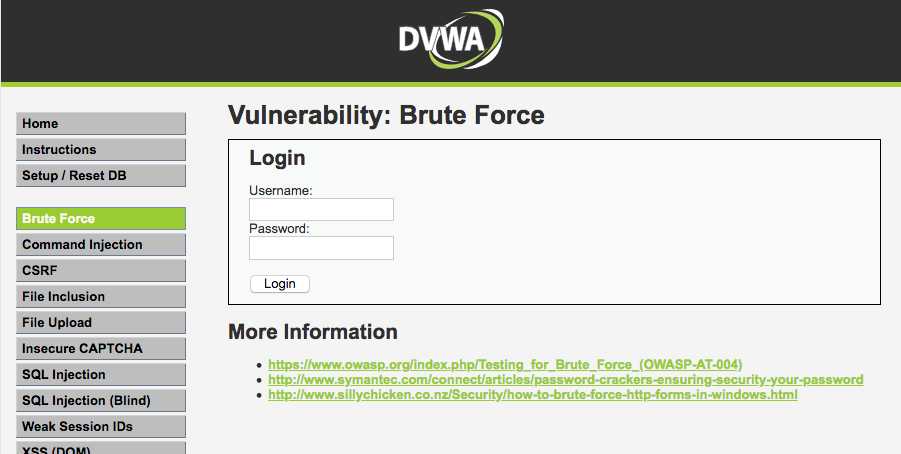

Username、Password填入admin/admin

显示

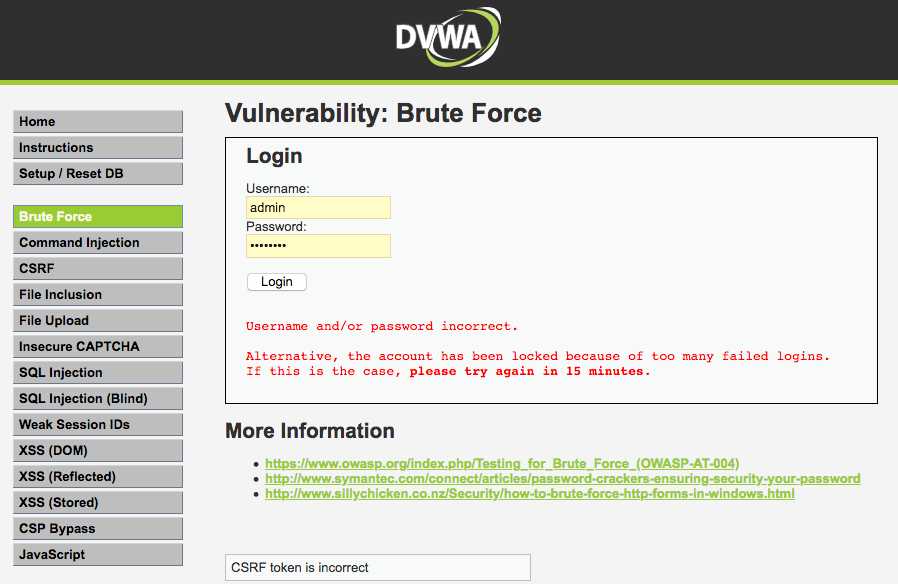

既然题目是爆破,那么就开始爆破。

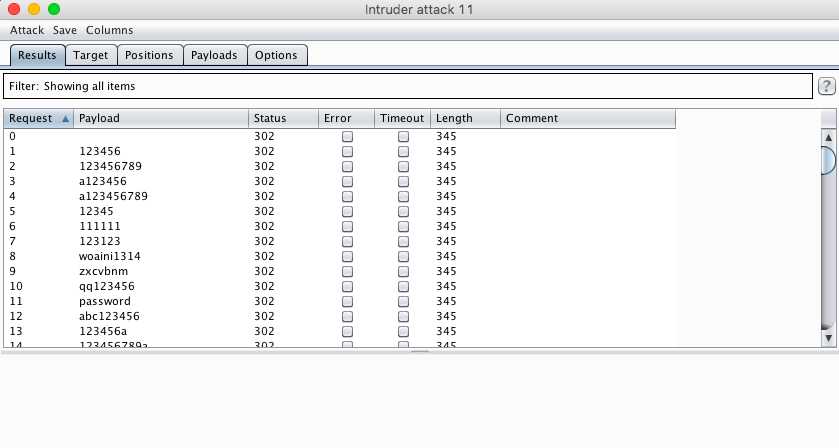

抓包、放入Intruder,使用我经常用的字典,top1w。未果.......

全是302,不知道我的DVWA是怎么一回事......

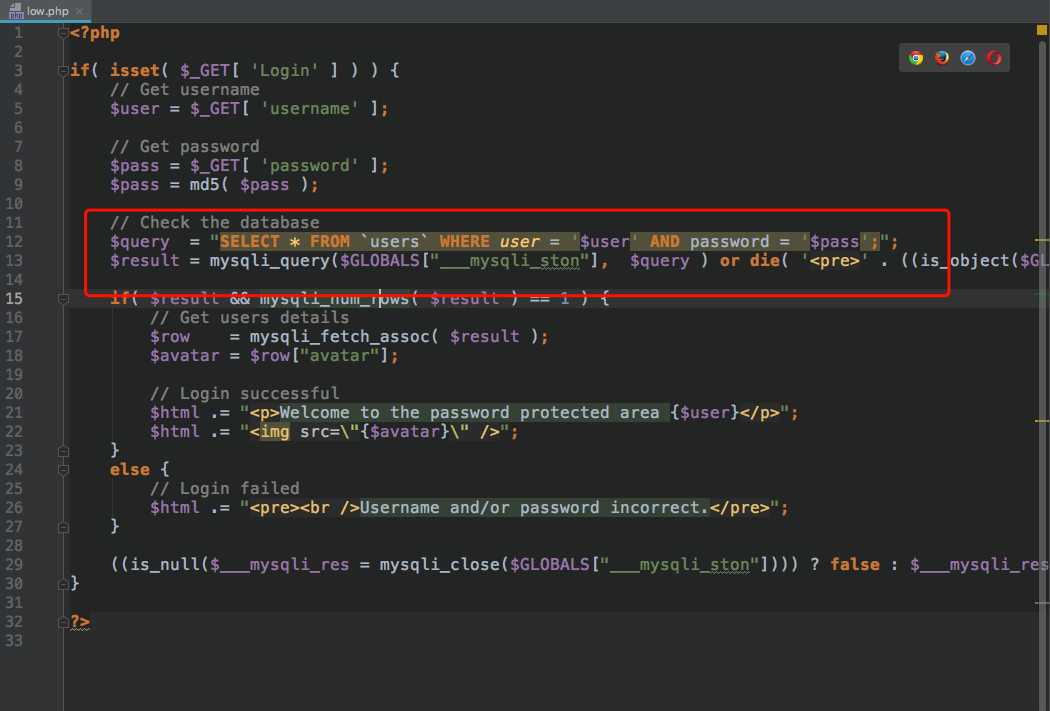

好,爆破无果,看一下源代码

没有对参数进行任何的过滤,那么在Username出填入admin‘ #,即可通过。

标签:使用 image 没有 http 源代码 loading 靶场 bsp upload

原文地址:https://www.cnblogs.com/miniboom/p/11842228.html