标签:服务 决定 ati src 不同 协议 描述 函数 如图所示

(1)静态口令认证的问题:静态口令,即由用户自己设置或者系统给定的一串静态数据作为口令。静态口令一旦设定之后,除非用户更改,否则将保持不变。这种方法存在严重的安全问题。

(2)一次性口令认证:一次性口令认证技术通常是基于密码技术来实现,通过在认证过程中加入不确定因子、认证数据传输过程加密等方式,使用户每次进行身份认证的认证口令都不同,而且每个认证口令只使用一次,攻击者即使获得了某次登录的认证口令也无法在下一次成功登录到系统,因为攻击者获得的登录口令已经失效。为了产生一次性的动态口令,一般采用双运算因子的计算方式,也就是加密算法的输入包括两个数值,一个是用户密钥,通常是代表用户身份的识别码,是固定不变的;另一个是变动因子,即非重复值(NRV,Non-Repeated Value)。正是因为变动因子的不断变化,才产生了不断变化的一次性动态口令。

(1)什么是数字证书

访问控制(Access Control):在信息安全系统完成对用户的身份识别之后,根据用户身份决定其对信息资源的访问请求权限即访问控制(Access Control)。

访问控制包括三个要素:主体、客体和访问策略。主体是指发出访问操作和存取要求的发起者或主动方;客体是指被访问的对象;访问策略是指主体对客体进行访问的一套规则,用以确定一个主体是否拥有对客体访问的权限。

访问控制机制可以用一个三元组(S,O,A)进行描述。其中,S表示主体集合;O表示客体集合;A表示访问操作类型集合,即对应客体集合O的访问操作集合。

对于任意一个 s ∈ S,o∈ O,相应地存在一个a∈ A,a决定了主体s能够对客体o 进行怎样的访问操作。访问控制实际上是通过函数f 完成的,如下所示,

(1)自主访问控制(DAC):允许合法的用户以用户或用户组身份来访问策略允许的客体,同时,阻止非法用户访问客体,而且,某些用户还能够自主地把自己所拥有客体的访问权限转授予其他用户。Linux、Unix、Windows NT/2000/XP/2003操作系统中都提供自主访问控制的功能。

(2)强制访问控制(MAC):系统对主体和客体实行访问控制时,事先为主体与客体分配不同的安全级别,在进行访问控制时,系统首先对主体和被访问客体的安全级别属性进行比较,再进一步判定访问主体能否进行访问。通常用于多级安全军事系统。

安全审计是指根据一定的安全策略,通过记录和分析历史操作事件及数据,发现能够改进系统性能和系统安全的地方。对系统安全的稽查、审核与计算,即在记录一切(或部分)与系统安全有关活动的基础上,对其进行分析处理、评价审查,发现系统中的安全隐患,或追查出造成安全事故的原因,并做出进一步的处理。

1、基于时间同步的认证的同步是指用户口令卡和认证服务器所产生的口令在时间上必须同步。这里的时间同步并不是“时间统一”,而是指使用“时间窗口” 技术的同步。对于“时间窗口” 技术不是很理解

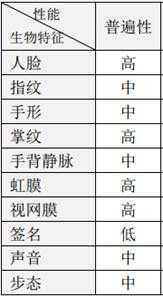

2、几种生物特征认证技术横向比较,指纹识别的普遍性竟然比人脸识别的普遍性更低

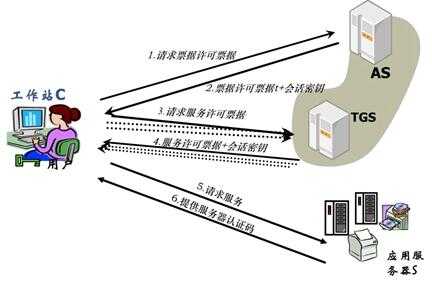

3、对Kerberos的认证过程的理解还是不太清晰

4、目录服务是什么?

标签:服务 决定 ati src 不同 协议 描述 函数 如图所示

原文地址:https://www.cnblogs.com/fanxiaonan/p/11846090.html