标签:res source bit 开始 number outbound type 基于 tcp

1、NAT技术技术背景?IPv4地址枯竭已经成为制约网络发展的瓶颈。尽管IPv6可以从根本上解决IPv4地址空间不足的问题,但目前众多的网络设备和网络应用仍是基于IPv4的 因此在IPv6广泛应用之前,一些过渡技术的使用是解决这个问题的主要技术手段。

小结:哪一些技术可以节约地址

1、 VLSM(可变长子网掩码)

2、 NAT技术(今天所学习的)

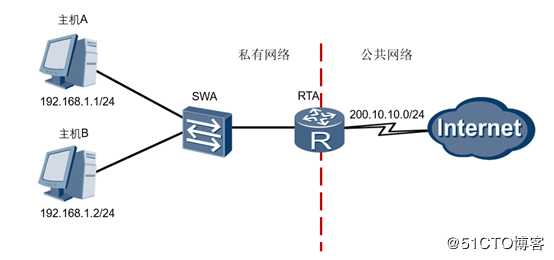

网络地址转换技术NAT(Network Address Translation)主要用于实现位于内部网络的主机访问外部网络的功能。

就是将私网地址能够转换成公网地址,使私网用户能够上网,这样既可保证网络互通,又节省了公网地址

注意点:用户使用的地址是私网地址,咱们所访问的百度服务器使用的都是公网地址,NAT一般部署在连接内网和外网的网关设备上

私网地址:

10.0.0.0~10.255.255.255

172.16.0.0~172.31.255.255

192.168.0.0~192.168.255.255

公网地址:

除私网地址外+特殊地址的就是公网地址

节约公网地址

保护内部的网络

实现IP地址复用,节约宝贵的地址资源

源NAT就是指转换源IP地址,不转换目标IP地址 结合数通安全来讲,笔者认为这样分类比较适合现网中的环境 因为一般情况现网中都会有防火墙设备

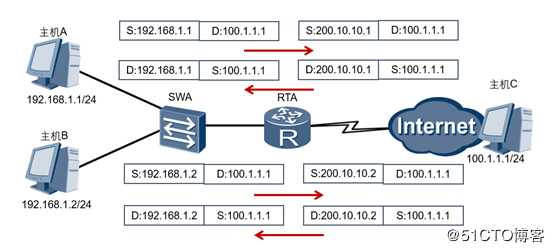

原理:实现公网地址和私网地址一对一的映射,一个公网IP只会分配给唯一且固定的内网主机

nat static global 202.10.10.1 inside 192.168.1.1 netmask 255.255.255.255

静态nat格式 公网地址 私网地址 后面不用敲 自动产生

nat static global 202.10.10.2 inside 192.168.1.2 netmask 255.255.255.255display nat session

Static Nat Information:

Interface : Serial1/0/0

Global IP/Port : 202.10.10.1/---- 转换后的公网地址

Inside IP/Port : 192.168.1.1/---- 转换前的私网地址

……

Global IP/Port : 202.10.10.2/----

Inside IP/Port : 192.168.1.2/----

……

Total : 2在数通里面称作静态NAT,其实转换的既可以是源IP地址也可以是目标IP地址,在安全里面静态NAT也叫做NO-PAT,安全里面的NO-PAT需要定义地址池 数通的静态NAT不需要定义地址池 因为一般情况下,用户所在的防火墙区域一般都是trust区域,互联网所在的区域是untrust区域,一般我们放行的是trust到untrust的安全策略流量,所以,静态NAT或者NO-PAT最大的作用还是做源IP地址的转换 但是静态NAT只是一个学习的技术,因为根本还是无法节约公网IP地址

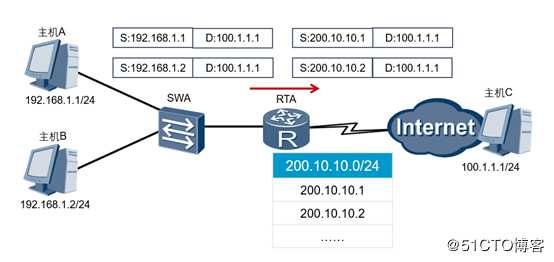

原理:和静态实质是一样的,公网地址和私网地址进行一对一的映射,基于地址池来实现私有地址和公有地址的转换

命令:

[RTA]acl 2000

[RTA-acl-basic-2000]rule 5 permit source 192.168.1.0 0.0.0.255[RTA]nat address-group 1 200.10.10.1 200.10.10.200

序号 开始地址~结束地址[RTA]interface G0/0/0

[RTA-G0/0/0]nat outbound 2000 address-group 1 no-pat

*注意:no-pat一定带带上 意思是不进行转换转换*display nat session all

[RTA]display nat address-group 1

NAT Address-Group Information:

--------------------------------------

Index Start-address End-address

1 200.10.10.1 200.10.10.200

[RTA]display nat outbound

NAT Outbound Information:

----------------------------------------------------------------

Interface Acl Address-group/IP/Interface Type

----------------------------------------------------------------

Serial1/0/0 2000 1 no-pat

----------------------------------------------------------------

Total : 1动态NAT其实的原理和静态NAT很相似,都无法节约公网IP地址

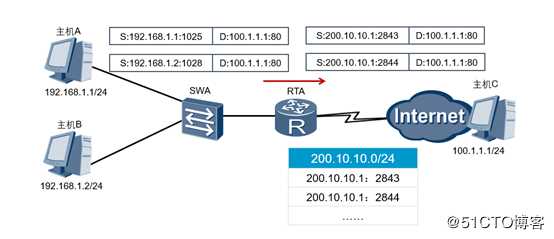

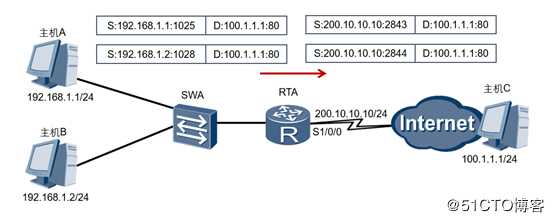

原理:就是让多个私网地址能够被一个公网地址进行的不同端口进行转换

注意:这边公网地址指的是非出接口的公网IP地址,端口指的就是传输层的端口概念,共65536个,取值范围是0~65535,知名端口0~1023

命令:

[RTA]acl 2000

[RTA-acl-basic-2000]rule 5 permit source 192.168.1.0 0.0.0.255[RTA]nat address-group 1 202.100.12.1 202.100.12.1

序号 开始地址~结束地址[RTA]interface G0/0/0

[RTA-G0/0/0]nat outbound 2000 address-group 1

注意:no-pat一定不能带上 意思进行转换转换display nat session all数通里面的NAPT不允许允许路由器的出接口作为被转换的公网地址,安全里面的NAPT是可以允许路由器的出接口作为被转换的公网地址

原理:就是让多个私网地址能够被一个公网地址进行的不同端口进行转换

注意:这边公网地址指的是出接口的公网IP地址

命令:

[RTA]acl 2000

[RTA-acl-basic-2000]rule 5 permit source 192.168.1.0 0.0.0.255[RTA]interface G0/0/0

[RTA-G0/0/0]nat outbound 2000

注意:该G0/0/0接口时出接口的IP地址 display nat session alldisplay nat session all

[RTA]display nat outbound

NAT Outbound Information:

---------------------------------------------------------------------

Interface Acl Address-group/IP/Interface Type

---------------------------------------------------------------------

Serial1/0/0 2000 200.10.10.1 easyip

---------------------------------------------------------------------

Total : 1数通里面和安全里面的easy-ip除了配置命令行有所区别外,原理都是一样的

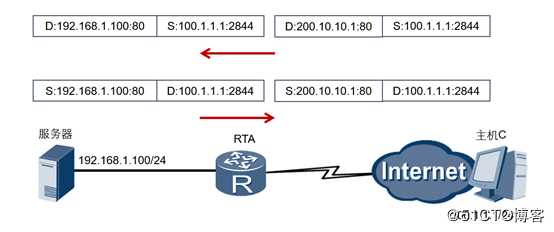

原理:目标NAT就是指转换目标IP地址,不转换源IP地址,通过配置NAT服务器,可以使外网用户访问内网服务器

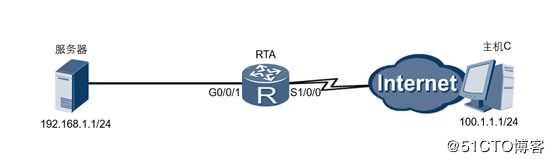

[RTA]interface GigabitEthernet0/0/1

[RTA-GigabitEthernet0/0/1]ip address 192.168.1.254 24

[RTA-GigabitEthernet0/0/1]interface Serial1/0/0

[RTA-Serial1/0/0]ip address 200.10.10.2 24

[RTA-Serial1/0/0]nat server protocol tcp global current-interface 9999 inside 192.168.1.1 23就是将服务器提供的8080服务映射到RTA公网地址202.10.10.1:80端口上面,外网的用户实际访问的就是202.10.10.1:80端口,然后路由器通过NAT Server的映射,会把请求发给服务器

如果服务器提供的是telnet服务的话,AR1这边不需要配置tlenet的任何服务,外网用户可以通过telnet 200.10.10.1:9999就可以远程到内网的服务器了

其中AR1不需要配置telnet的任何配置

服务器需要配置tlenet的服务功能

[RTA]display nat server

Nat Server Information:

Interface : Serial1/0/0

Global IP/Port : 202.10.10.1/80(www)

Inside IP/Port : 192.168.1.1/8080

Protocol : 6(tcp)

instance-name : ----

Acl number : ----

Description : ----

Total : 1后期我详细讲解的哦~~~~

标签:res source bit 开始 number outbound type 基于 tcp

原文地址:https://blog.51cto.com/13817711/2452892