标签:net 现在 完全 项目 win 图片 查看进程 计划 结束

上个月跑了两次应急响应,说是应急响应,其实都是小事件....本身也没应急的经验 权当学习了

#1 windows无盘系统被远控

客户反映正打开超管系统没一会,就被远控了,但并没有做什么操作,只是控制鼠标到处点点了一会,又改了一个盘符名字。接到需求时我还在想,现在的黑客都这么无聊了吗?

到现场操作如下

msconfig查看开机启动项,这里其实发现一个看起来很诡异的开机启动项,启动项目system,制造商未知,然后又是静默运行。结果检查了一下发现虽然看起来很不可信,但貌似是无盘系统供应商提供的某软件

查看进程,不过远控已经结束了,看了下进程也没看到很诡异的东西

netstat -ano 看外连情况

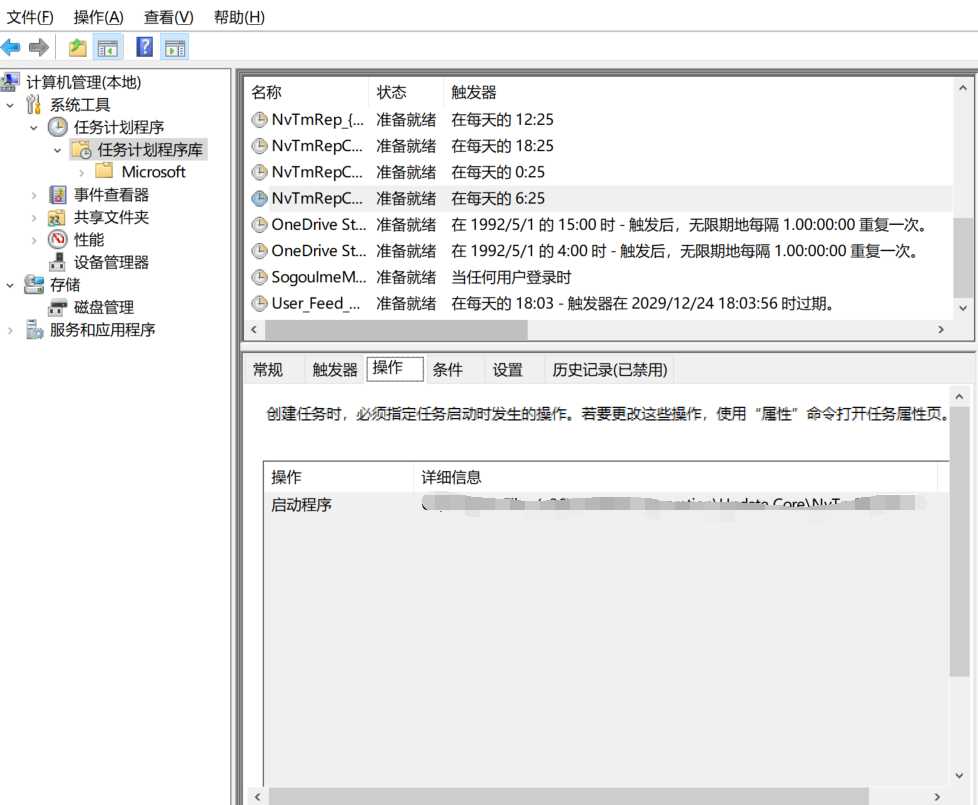

看计划任务(检查操作)

看事件日志

看了一圈什么也没看出来,问大佬朋友,大佬让我下个autoruns看看wmi筛选器,下载完了需要重启。把外联什么的拍照,其他的备份了一下就重启了

结果重启之后发现弹出了一个叫xxxxx的软件自动启动,确实是无盘系统供应商出品的软件,但我仔细一看,它绑定启动了一个远控软件,这个远控软件也是无盘系统提供的。远控的客户端自动启动,自动等待连接....而且客户端弹出来的瞬间自动连接后又最小化到了托盘里,不仔细看或许都没有发现(应该就是为了超管能远控其他机器)

最关键的是,连接验证码是默认验证码:www.xxxx.com

让客户在旁边开了一台机器,操作该软件的server端连上来操作,客户一看表示那天被远控就是这个效果

至此问题就发现了,但客户表示不能修改关闭这个开机启动项,修改了连接默认码重启却依然是默认验证码,最后的解决方案是把软件默认勾选的自动连接给关闭了。

后记: 后来查了一下,很多网吧也用这种无盘系统,也有人表示因此被种了病毒

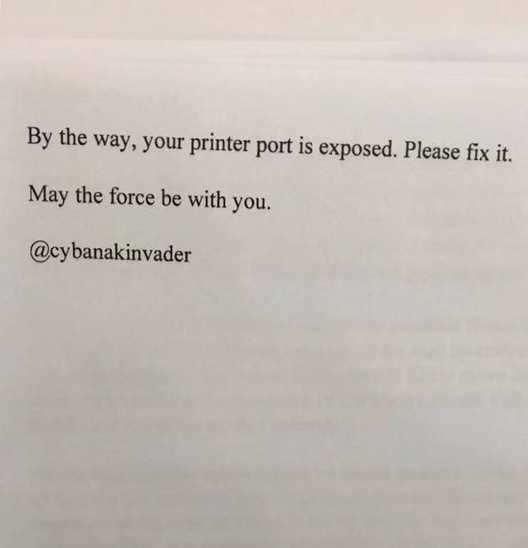

#2 打印机入侵事件

这个很简单,接到消息我就怀疑客户是把机器放在了外网,黑客要是进了内网光打印两张东西那不是太无聊了

过去拿到打印内容一看...

甚至还将请求打印出来了:外网地址+端口

打印机型号是hp打印机

而打印机系统9100端口开启时,若连上该端口通过PJL指令发送设备名称请求并得到打印机的响应,说明可以未授权访问打印机,PJL保护机制的密钥由2个字节(16比特)的存储单位存储,可以进行暴力破解攻击,从而得到目标打印机的完全访问权限。

解决方案:将打印机对外网的端口映射删除

标签:net 现在 完全 项目 win 图片 查看进程 计划 结束

原文地址:https://www.cnblogs.com/escape-w/p/12092887.html