标签:漏洞 指定元素 常见 点击劫持 产生 inf 显示 signature ESS

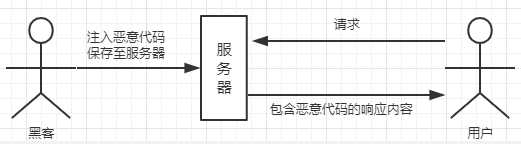

跨站脚本攻击XSS

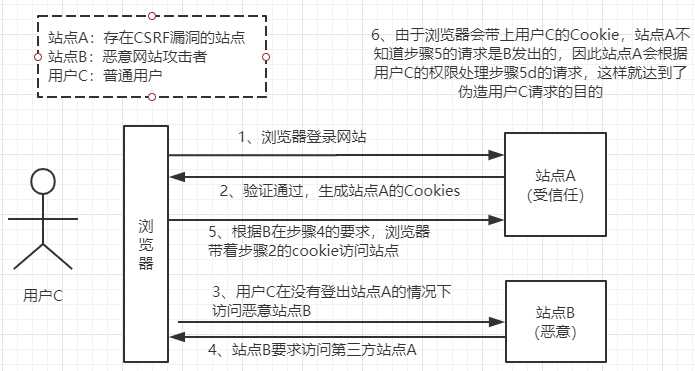

跨站请求伪造攻击CSRF

前端Cookies安全性

点击劫持攻击

传输过程安全问题

用户密码安全问题

SQL注入攻击

web攻击的一种,通过对网页注入可执行代码(html代码或JS代码)成功被浏览器执行

用户传入的数据被当做是程序,所以会执行程序

判断输入点是否可以成功把数据注入到页面内容,对于提交数据内容但是不输出到页面的输入点是没有必要进行Fuzzing的,因为即使可以提交攻击代码,也不会产生XSS;

Fuzzing:模拟XSS攻击,模糊测试挖漏洞最常用的一种手段,不断尝试的过程

Payload:相当于测试用例

标签属性中: 如<a href="注入位置">test</a>, Payload:"></a><script>alert(0)</script><a href="

标签事件中: <img href="a.jpg" onload="注入位置">, Payload:alert(0)

标签:漏洞 指定元素 常见 点击劫持 产生 inf 显示 signature ESS

原文地址:https://www.cnblogs.com/poloyy/p/12098590.html