标签:strong inf soa color 查询 code 第三方 bsp ima

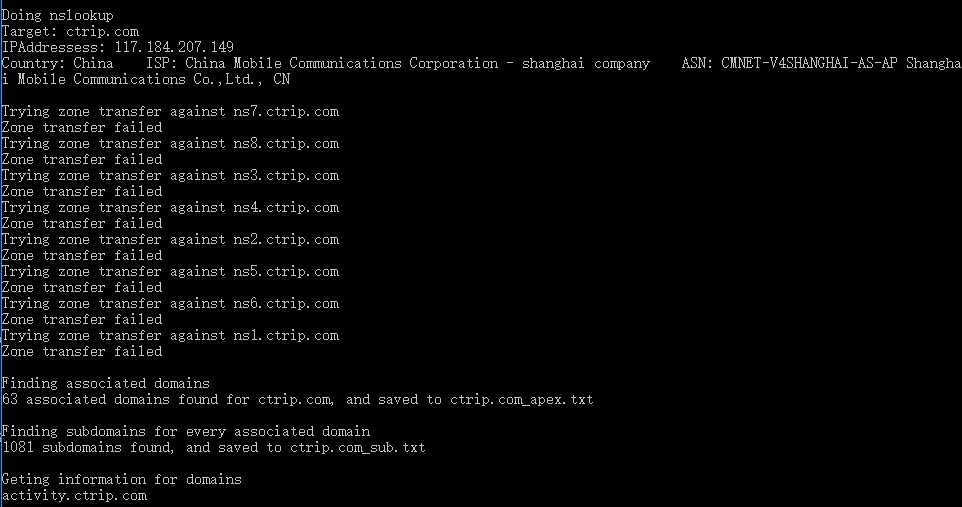

大公司不可能只有一个域名,所以把相关联域名找出来,然后在继续搜索其子域名,以进一步扩大攻击面。该脚本通过https://securitytrails.com/网站的接口对NS记录、SOA记录、MX记录进行反查以便发现更多关联域名。在反查NS记录时,如果使用的是第三方DNS将不进行反查。

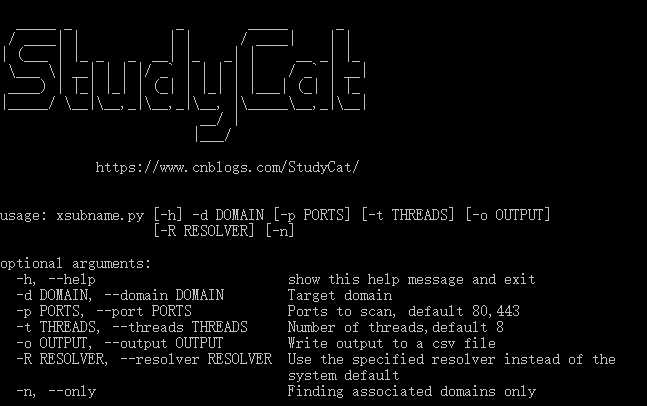

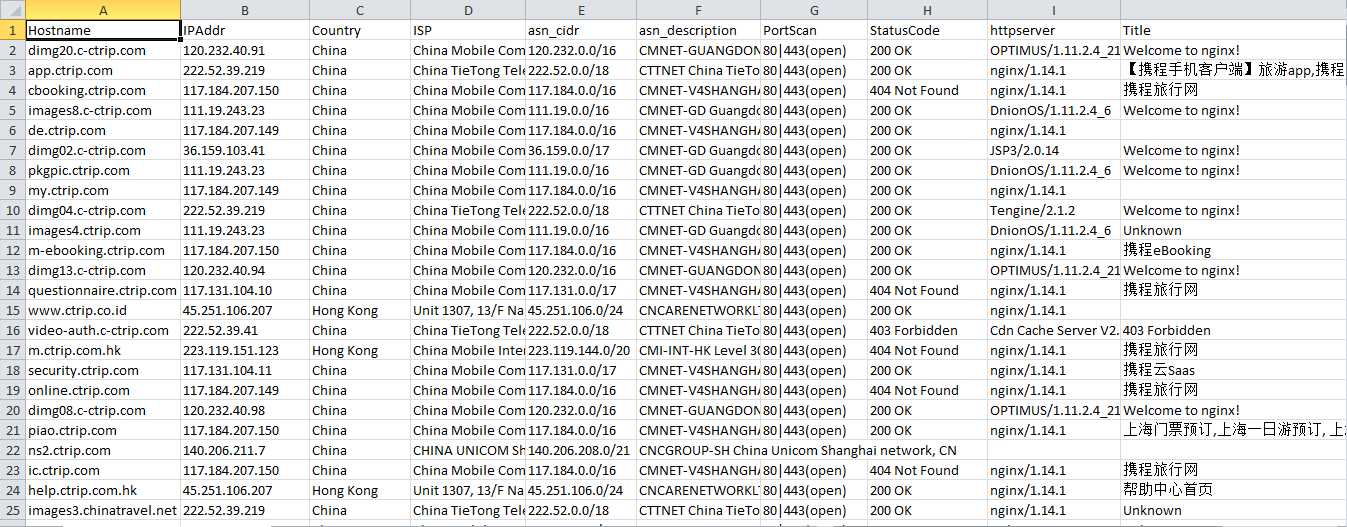

首先进行DNS域传送漏洞检查,然后获取关联域名,再获取各个关联域名的子域名,最后批量解析查询到的子域名,获取IP地址、所在地、ISP、ASN网段、ASN描述信息、简单端口扫描、尝试获取HTTP状态码、httpserver及网页标题,并保存到csv文件方便进一步筛选目标。

python xSubname.py -d ctrip.com -t 12

转载请注明出处。

标签:strong inf soa color 查询 code 第三方 bsp ima

原文地址:https://www.cnblogs.com/StudyCat/p/12189274.html