标签:iptable body 级别 选项 ali nobody iptables vim 文件

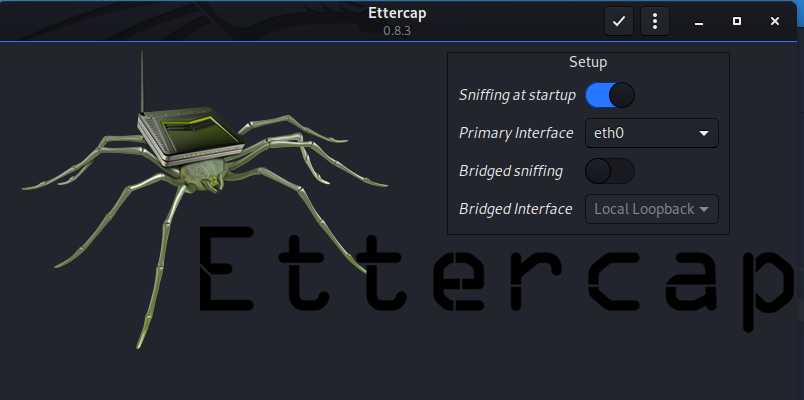

Ettercap是Linux下一个强大的欺骗工具,也适用于Windows。用户能够使用Ettercap工具快速地创建伪造的包,实现从网络适配器到应用软件各种级别的包,绑定监听数据到一个本地端口等。

使用Ettercap分析密码的具体操作步骤如下所示。

(1)配置Ettercap的配置文件etter.conf。首先使用locate命令查找到Ettercap配置文件保存的位置。执行命令如下所示:

(2)使用VIM编辑etter.conf配置文件。将该文件中ec_uid和ec_gid配置项值修改为0,并将Linux部分附近IPTABLES行的注释去掉。修改结果如下所示:

[privs]

ec_uid = 0 # nobody is the default

ec_gid = 0 # nobody is the default

(3)启动Ettercap。使用Ettercap命令的-G选项,启动图形界面。执行命令如下所示:

root@kali:~# ettercap -G

使用Metasploit MSFCONSOLE的search_email_collector模块分析密码。通过该模块可以搜集一个组织相关的各种邮件信息。这些邮件信息有助于构建用户字典。具体操作步骤如下所示。

(1)使用MSFCONSOLE。执行命令如下所示:

root@kali:~# msfconsole

msf5 > use post/osx/gather/hashdump

哈希值是使用HASH算法通过逻辑运算得到的数值。不同的内容使用HASH算法运算后,得到的哈希值不同。下面将介绍使用Hash Identifier工具识别哈希值的加密方式。

(1)启动hash-identifier命令。在图形界面依次选择“应用程序”|Kali Linux|“密码攻击”|“离线攻击”|hash-identifier命令,将显示如下所示的信息:

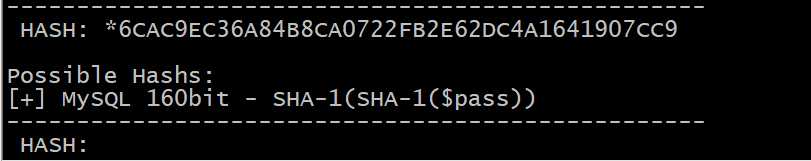

(2)攻击*6CAC9EC36A84B8CA0722FB2E62DC4A1641907CC9哈希值。执行命令如下所示:

标签:iptable body 级别 选项 ali nobody iptables vim 文件

原文地址:https://www.cnblogs.com/networking/p/12246081.html

root@kali:~# locate etter.conf

/etc/ettercap/etter.conf

/usr/share/ettercap/doc/etter.conf.5.pdf

/usr/share/man/man5/etter.conf.5.gz

root@kali:~#