标签:专用 png 校验 head 单播 自己的 inf 检查 背景

有线等效加密(WEP)标准是802.11无线安全早期的解决方案,WEP并不安全。

既然WEP并不安全,为什么还要学习WEP呢?

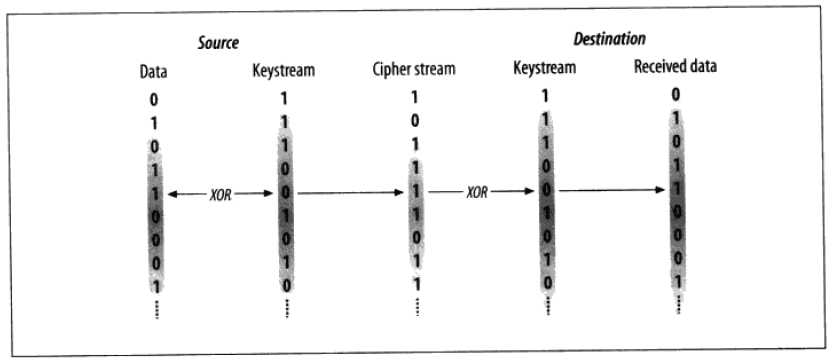

WEP用以保护数据的RC4密码属于对称性(密钥)流密码(stream cipher),流密码会用到称为密钥流(keystream)的位流,密钥流随后会与信息结合,产生密文(ciphertext)。为了还原原始信息,接收端会以相同的密钥流处理密文。RC4会利用异或(exclusive OR,简称XOR)运算结合密钥流与密文。如下图所示。

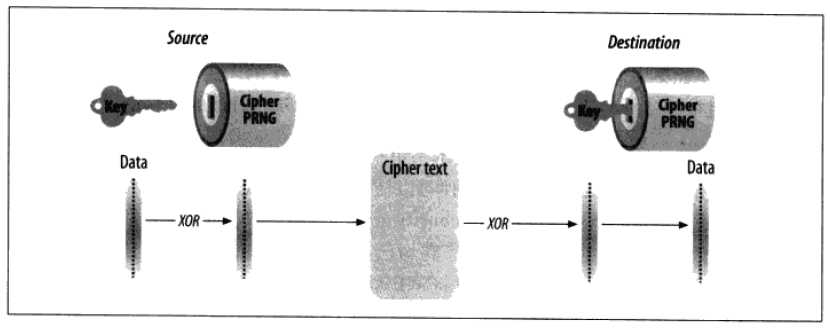

流密码的运作方式通常是先选用一把较短的密钥,通过伪随机数生成器(pseudorandom number generator,PRNG)将之展开为与信息等长的伪随机数密钥流,如下图所示。

通信安全有三个主要目的:

机密性

防止数据不受未授权的第三者拦截;

完整性

确保数据没有被修改;

真实性

真实性是所有安全策略的基础,因为数据的可信度部分取决于数据源的可靠性;

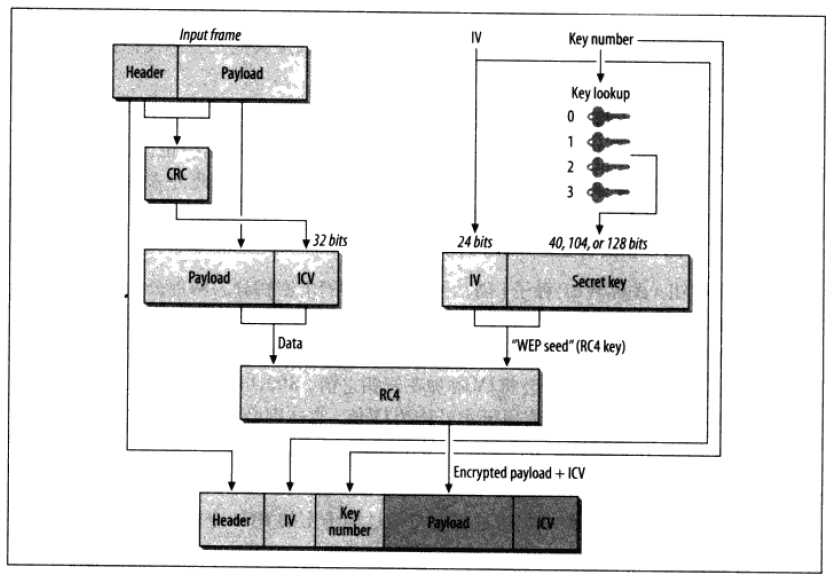

WEP的数据处理流程如下图所示:

驱动程序以及接口硬件负责处理数据,然后送出加密过的封包,顺序如下:

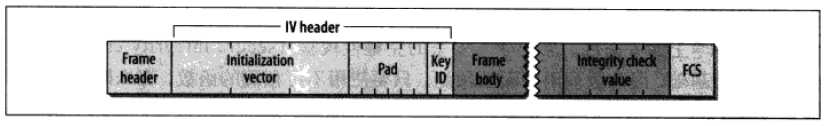

以上阐述了WEP帧的组装流程,解密的过程刚好相反。一旦使用WEP进行加密,帧主体就会增加8个字节。其中4个字节作为帧主体的IV标头,另外4个字节作为ICV标尾,如下图所示。

IV标头使用3个字节来容纳长度为24位的IV,第四个字节则包含填充位以及密钥标识符(key ID)。数据帧的32位循环冗余校验(CRC)码提供了完整性检查,附加于帧主体之后,同时被RC4保护。

手动管理密钥对于变换密钥工作量大;

标准的静态WEP只提供长度为40位的密钥,业界标准所提供的密钥长度最多只达到104位;

一旦重复使用密钥流(keystream),流密码(stream cipher)就容易被识破。可供使用的IV值(24位)并不大,容易重复;

如果不常更换密钥,攻击者就可以采集解密字典(decryption dictionarie),即积累以相同密钥流加密的大量帧,那么破解密钥就指日可待;

WEP使用CRC进行完整性检查,CRC并没有密码学上的安全性;

不同于让网络中所有工作站共享一个静态密钥来加密所有帧,动态WEP让网络上所有工作站使用一个密钥来加密广播帧,但个别工作站使用自己的映射密钥来加密单播帧。动态WEP每隔一段时间就会产生并分配新的密钥。

标签:专用 png 校验 head 单播 自己的 inf 检查 背景

原文地址:https://www.cnblogs.com/hustluotao/p/12347782.html