标签:wap web应用 system 过滤 win command cti alt 存在

命令注入攻击的常见模式为:仅仅需要输入数据的场合,却伴随着数据同时输入了恶意代码,

而装载数据的系统对此并未设计良好的过滤过程,导致恶意代码也一并执行,最终导致信息泄露或者正常数据的破坏。

PHP命令注入攻击漏洞是PHP应用程序中常见的脚本漏洞之一,国内著名的Web应用程序Discuz!、DedeCMS等都曾经存在过该类型漏洞。

—————————————————————————————————————————————————————————————————————————

在做DVWA攻防练习时发现,注入命令返回的信息竟然是乱码,猜测可能是因为DVWA是在windows下部署的原因,底层系统是中文GBK编码所致。

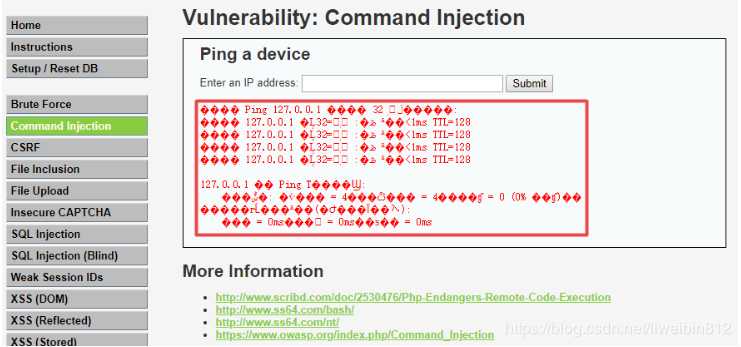

1.在输入 127.0.0.1测试时,发现如下乱码

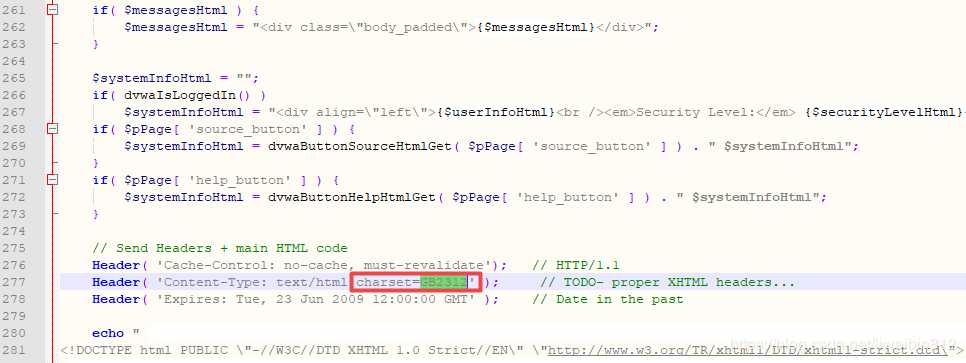

2.查阅相关资料后,得知在 .../DVWA/dvwa/includes目录下,有个dvwaPage.inc.php文件,打开文件在277行修改,

将UTF-8改为GBK或者GB2312即可。

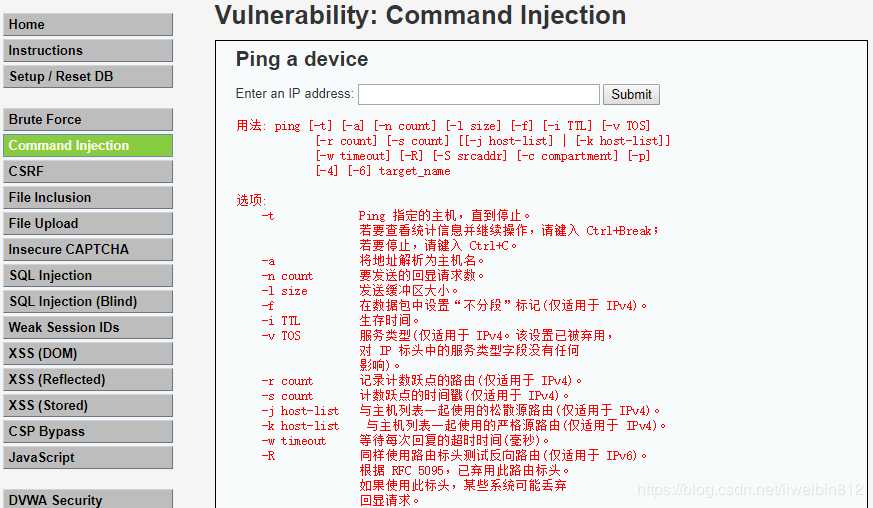

3. 然后重新输入注入的命令 ||SYSTEMINFO后,显示不再是乱码。

———————————————————————————————————————————————————————————————————————

标签:wap web应用 system 过滤 win command cti alt 存在

原文地址:https://www.cnblogs.com/escwq/p/12402907.html