标签:运行 href run 调用 mes src load 执行 一个

今天看了两篇关于Rundll32的文章 发现Rundll32还可以调用DLL自定义导出函数

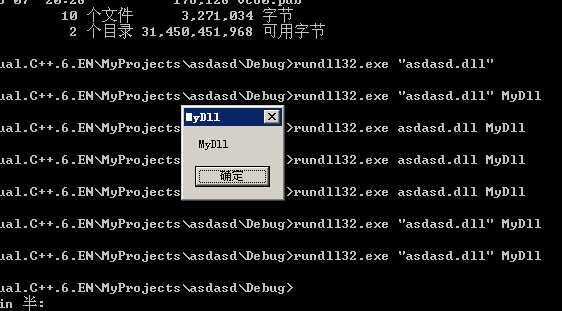

比如:你自己写了一个dll文件,里面有导出函数,那么在Rundll32上面就可以进行该dll函数的调用,比如下面:

Rundll32调用 DLL自定义导出函数格式:

例如:rundll32.exe "dllName.dll",RundllFuncExample TestRun

dllName.dll:需要调用的DLL(需加引号)

RundllFuncExample:DLL中导出的函数名,在调用的DLL之后,需加","分隔

TestRun:向导出函数传参数,在导出函数名后面加"空格" 传入,在DLL中参数lpszCmdLine中获取

rundll32在64位系统中所在的位置及调用DLL位数:

c:\windows\system32\rundll32.exe 调用的是64位DLL

c:\windows\SysWOW64\rundll32.exe 调用的是32位DLL

那么如果又作为一个加载恶意代码的函数又会如何呢?

先讲下用Rundll32运行加载dll的好处有:当执行DLL文件中的内部函数,这样在进程当中,也只会有Rundll32.exe,而不会有DLL后门的进程,这样也就能够实现了进程上的隐藏。

还有需要注意的是:并不是只要是DLL中声明为导出函数的函数都可以通过Rundll32就可以进行调用,还需要被申明的导出函数的调用约定是_cdecl才可以,因为默认的导出函数的调用约定都是_stdcall

#include<Windows.h>

extern "C" __declspec(dllexport) void __cdecl MyDll(){

MessageBox(NULL,TEXT("-MyDll-Test-"),TEXT("-MyDll-Test-"),MB_OK);

return;

}

参考文章:https://payloads.online/archivers/2019-10-02/1

标签:运行 href run 调用 mes src load 执行 一个

原文地址:https://www.cnblogs.com/zpchcbd/p/12436424.html