标签:scl 持续性 组织 中心 跟踪 教育 val 信息安全系统 redo

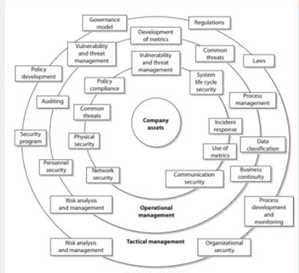

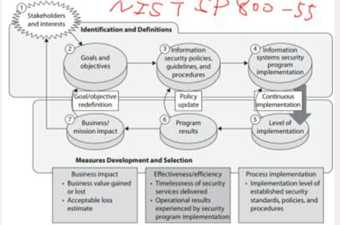

安全程序( security program)包含为公司提供全面保护的所有必要部分,并展示了长期的安全战略。一个安全程序的文档应该包括安全

策略( security policy)、标准、流程、指南和基准。

安装治理( security governance):是一个框架,允许管理层设置和表明安全目标并确保贯彻到组织的不同层级中。实际上就是保证了监督

或者汇报渠道让管理层能够跟踪了解企业的安全姿态。安全程序强调落实安全控制,安全治理属于管理上的操作,层次更高。

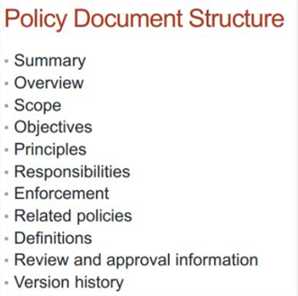

安全策略( security policy)是实现安全性的战略计划,是强制性的。定义了组织所需的安全范围,概述和归纳了组织安全需求、原则,定义

了主要安全目标,概述了组织安全机构,确定了数据处理的主要功能领域,澄清和定义了相关术语,并讨论了安全性对日常营业每个方面的重要

性以及高层职员对于实施安全措施予以支持的重要性安全策略被用于分配职责、定义角色、指定审计要求、概术实施过程、指明循要求以

可接受的风险级别。

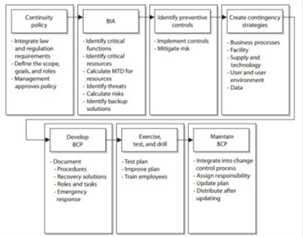

灾难恢复( disaster recovery)通常关注I技术,而持续性计划( continuityplanning)提供处理长期失效和灾难的方法和过程。

BCP目的是维持组织从执行关键工作任务的能力的连续性。DRP(灾难恢复计划)是连性受到破坏后采取的措施商业持

续性计划(BCP),BCP不只是备份数据和硬件冗余,还包括如何让合适的人出现在合适的地方、记录必要的配置、建立额外的

通信通道(语音和数据)、提供电源、确保所有的被理解和考虑到。

BCP工程:

项目范围和计划编制

业务影响评估

连续性计划

批准和实现

培训和教育

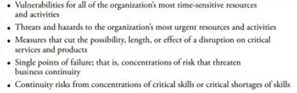

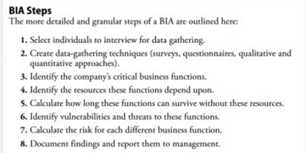

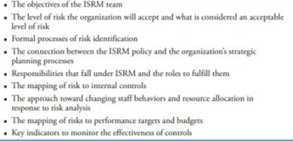

业务影响分析:

1. 做计划的关键是考虑到所有可能发生的灾难,估计潜在的影响和损失,对潜在的灾难进行分类和优先级排序,开发可行的应对措施以防灾难发生。

2. BIA应该是风险分析的一部分:

组织应该系统地计划和执行一个正式的BCP相关的风险评估。可以考虑以下问题中心事件就是供应链风险的典型例子:

知识点:最小权限原则、员工筛选与雇佣、雇佣合约与策略、入职与离职程序、供应商、顾问与承包商的合约与

控制、合规策略要求、隐私策略要求。

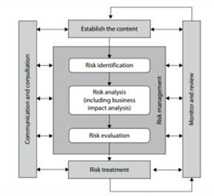

管理( risk management)是识别、评估风险,并将风险减小和维持到可接受范围的过程

风险评估( risk assessment)是识别脆弱性和威肋并评估可能影响(以决定如何采取安全控制)的方法,包括风险识别、风

险分析和风险评价( evaluate).ISO27000有明确的界定。

风险分析:评估风险发生的可能性以及产生的影响,决走风险级别。

风险评价:对比风险标准,并对风险进行优先级排序。

在信息安全中,涉及的风险包括物理损坏( physical damage)、人员恶意或误操作、设备失效、内外部攻击、数据误使

用、数据丢失、应用错误等。

NIST SP800-39将冈险管理分为3个层次:组织层面( organizational tier)、业务活层面( business process tier)和信息系

统层面( information systems tier)。虽然我们关注信息系统层面的风险,但需要知道风险处于一定的上下文环境中,想想 cobit5。

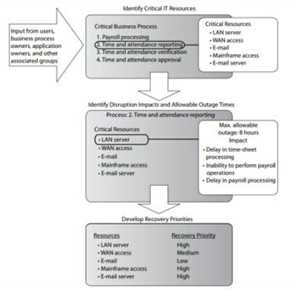

信息系统风险管理策略( information system risk management policy,ISRM),是组织完蜜的风险管理策略的一部分。它需

要解决以下问题:

风险管理程序:

识别威胁与脆弱性

风险评估与分析:

风险评估方法学:

SP800-30信息技术系统风险管理指南,提供了一套用于开发出有效的风险管理过程的办法。关注计算机系统和∏安全问题,不

涉及组织更高层次的风险。

Facilitated Risk Analysis Process(FRAP),只关注需要进行风险评估的系统,风险的危险程度需要经验来决定,是一种定性的风

险评估方法,但高效。

OCTAVE Operationally Critical Threat, Asset, and Vulnerability Evaluation )核心思想是公司内部的人员最了解面临的冈险,

在由公司内部成员组成的风险评估小组进行若干轮研讨,阐明风险方法学如何应用到识别出的商业单元的脆弱性和威肋上,风险评

估的范围比FRAP广。

AS/NzS4360风险管理的范围更广,包括金融、资金、人员安全、商业决策风险等并不是从信息安全系统的角度来分析。

Failure Mode and Effect Analysis(FMEA):可以作为一个凋研方法了解一个系统的主要失效模式。

如果想将风险评估方法学如何集成到安全程序中可以选用 ISO/IEC27005、 OCTAVE如果仅仅关注安全风险,可以参考

NIST800-30,如果预算有限,可以采用FRAP,如果想深入了解安全问题的细节可以采用FEMA。如果想理解组织的商业风险,可

以参考AS/NZS 4360。

风险分析:

定性、定量风险分析。

风险响应

对策选择与实现

控制措施用的的类型

安全控制评估

监测和测量:

资产评估

汇报

持续改进

风险框架

威胁建模概念:

潜在威胁被识别、分类和分析的安全流程。可以在系统开发的早期(主动式),也可以在产品部署后(被动式),但并不是所有

威胁都能在设计阶段预测到,所以仍需要被动式威胁建模来解决不可预见的问题。

威胁建模是一种较高级别的风险识别与分析方法。

识别威胁:关注资产、关注攻击、关注软件3种方法可以采用 STRIDE( Spoofing、 Tampering、 Repudiation、

Information disclosureDos、 Elevation of privilege)进行威胁分类。

大多数组织在预防威胁上会关注自然灾害和攻击,但来自个人的威胁同样重要得到威胁的优先級后,就需要确定对威胁的响

应。反应选项包括:调整软件架构、改变操作和流程以及实现防御和检测组件等。

理想情况下,在系统设计过程中(部署之前创建威胁模型。在实践中,通常是为现有系统创建威胁模型,使其成为维护的一部

分。安全经验丰富的系统设计人员最有资格识别威胁。

威胁建模步骤

1.识别资产

2.描述架构

3.分解应用程序

4.识别威胁

5.归档并分类威胁

6.评价威胁

威胁建模方法学:

与硬件、软件和服务相关的风险

第三方评估与监测

最低安全需求

服务水平要求

安全意识宣贯、培训的方法和技术

定期内容审查

方案效果评估

标签:scl 持续性 组织 中心 跟踪 教育 val 信息安全系统 redo

原文地址:https://www.cnblogs.com/wjinciz/p/12498684.html